CRYPTO

密码学签到

看到题目的密文,开始居然以为是栅栏或者凯撒,后来在尝试中我发下不论是输入多少首位都是括号,

然后就看着密文发愁,突然发现最后几个galf反过来不就是flag,这不就是把它们倒过来就行了吗,于是就对了。

flag{ctf.show}

crypto4

这个提就是RSA求解明文,要用到工具RSA Tool 点击下载还有他的使用方法RSA求解明文

像这样

输入pqe(注意e是按照十六进制输入的,所以是11)按Calc. D 就可以得到结果53616899001,再加上格式就是结果了

flag{53616899001}

crypto5

这个体可以接着上面的题做,就是用Python执行一段代码就可以了

n = p*q

m = pow(c,d,n)

print(m)

这里的poe(c,d,n)其实就是进行c的d次幂在除以n的余数的运算。最终也是可以得到结果的

加上格式,提交正确

flag{904332399012}

MISC

杂项签到

打开压缩包发现一个文件,然后 忘记密码了 这个文件里有一个文档需要我们输入密码,题目也没有提示密码的信息,这样的话密码就没法猜测,所以这个题估计就是伪加密了,用010打开压缩包,将50 4B搜索出来,方便查看

仔细看,明显此处的09就是伪加密,将09改为00,保存后再次打开文件,发现不需要密码了,直接得到flag

flag{79ddfa61bda03defa7bfd8d702a656e4}

misc2

看题目描述,提到了软盘,我也不知道这是啥,所以只能上网搜,虚拟机安装教程,VMware创建软盘映像,软盘及映像文件的打开

搜到的知识点总结一下就是要我们在虚拟机中添加一个软盘镜像,再打开虚拟机就可以看到结果了

flag{ctfshow}

WEB

web签到题

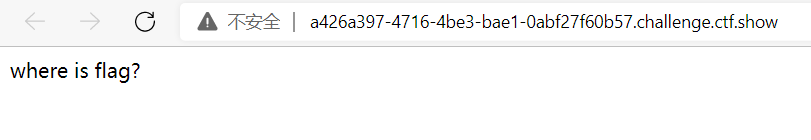

获取题目链节后进入查看,居然

flag在哪?我也想知道,查看一下网页源代码吧,

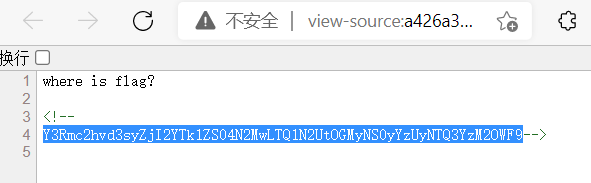

这里也是看到一个东西,不知道是啥,像是一个密文,分析一下,没有花括号{}那就不能是凯撒和栅栏这样的移位加密了,再看看密文组成,有大小写字母还有数字,极有可能是base64(事实证明我是对的)

最终也是成功得到flagctfshow{2f26a95e-87c0-457e-8c25-2c52547c369a}

web2

打开题目链接,就看到一个两个输入框,没啥思路,看看题目描述最简单的SQL注入,以前也没听过什么SQL,赶紧上网搜搜,于是就有这些

谈到SQL注入,那么自然和数据库有很大的关系。先说数据库,数据库大致可以分为Access数据库、MySQL数据库、SQLServer数据库、Oracle数据库等。Access数据库是比较早期的应用于Web应用的数据库。但是近几年Access数据库的使用再逐渐地减少,这是因为它不能适应大量用户的访问,而且安全性没有其他的数据库高。而现在使用的比较多的是MySQL数据库。SQLServer和Oracle在大型公司比较适用。原文链接

这些

SQL语言时一门解释型语言,由一个运行时组件解释代码并且执行其中的指令。Python也是一种解释型语言。

基于解释型语言的执行方式,会产生一系列叫代码注入的漏洞,SQL就是其中的一种。攻击者只需要提交专门设计的SQL语句,向Web应用程序攻击。结果,解释器就会将这其中一部分的输入解释为程序指令来执行了,就和一开始程序员写好的代码一样。因此,SQL注入漏洞就随之形成了。

除了语言本身的原因,SQL注入产生的另一个原因就是没有对输入或提交数据进行过滤。在编写Web应用时,由于其自主访问控制性质,程序员一般会对用户输入的信息进行一定程度上的过滤操作,过滤掉一些危险字符,如or、单引号、注释符等。但是也会存在一些经验不足的程序员忽视这个问题,从而导致过滤规则不到位,最后就导致SQL注入漏洞的出现,以至于被攻击者利用。原文链接

还讲到了工具,我就去搜了一下SQLMap的安装及使用,还有另一个使用教程,虽然我没搞明白,但是对这些概念都有所了解(长见识了)。只能看看题目下面的提示了

开始也是不明白这些是什么意思,查查就知道了比如用union select 1 来判断回显位置还有使用database()函数爆出当前数据库下来就是查数据库表数、查表名、查相应的列表数量、查列表名、查相应的表记录数量、最后查表的记录值,都是按照人家的教程做的。依次出现下面的结果

最后也是成功得到flag

ctfshow{5ad09aaf-6c73-449d-bed3-3a80b77db6dc}

4197

4197

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?