XSS (Cross-site scripting) 是一种在 Web 应用程序中常见的安全漏洞,也被称为跨站点脚本攻击。这种漏洞可以通过在网页中插入恶意 JavaScript 等客户端脚本来实现,从而对用户的浏览器进行控制,并可能获取敏感信息或进行其他恶意操作。

以下是 Xss 漏洞的具体工作原理:

1. 用户访问某个网站时,他的浏览器会发送一个 HTTP 请求到服务器。

2. 服务器接收到请求后,从数据库中取出相应的数据并返回给浏览器。

3. 浏览器接收到响应后,开始解析 HTML 和 CSS,并显示内容。

4. 如果网站存在 XSS 漏洞,那么恶意攻击者就可以向网站提交一些含有恶意脚本的数据,如 JavaScript、HTML 或 Flash 等。

5. 当其他用户访问这个网站时,他们的浏览器也会接收并执行这些恶意脚本,从而造成攻击者的恶意行为。

以下是一些常见的 XSS 攻击方法:

1. 反射型 XSS 攻击:这是最常见的一种 XSS 攻击方式,攻击者将恶意脚本注入到 URL 参数中,并诱导用户点击链接或输入参数。当用户访问这个带有恶意脚本的 URL 时,恶意脚本就会在用户的浏览器中执行。

2. 存储型 XSS 攻击:攻击者将恶意脚本注入到网站的数据库中,然后等待用户访问这个网页。当用户访问这个网页时,恶意脚本就会在用户的浏览器中执行。

3. DOM 型 XSS 攻击:攻击者利用浏览器中的 DOM 功能来触发 XSS 攻击。攻击者将恶意脚本注入到网站的 DOM 结构中,然后诱导用户触发这个 DOM 事件。当用户触发这个 DOM 事件时,恶意脚本就会在用户的浏览器中执行。

为了避免受到 XSS 攻击的影响,建议开发者遵循以下原则:

1. 对用户输入的内容进行严格的检查和过滤。

2. 使用参数化查询技术来防止 SQL 注入攻击。

3. 对所有输出的数据进行编码,使其不能作为脚本执行。

4. 使用 HTTPS 协议来加密传输的数据。

5. 使用 Content Security Policy 来限制浏览器加载的内容来源。

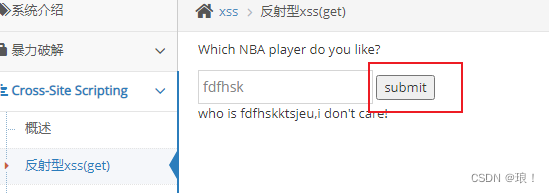

打开pikachu靶场

输入任意字符

查看源代码

Ctrl+u

5583

5583

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?