- 实验原理:

- 1,用户正常访问 Web页面,会查询本地DNS服务器,一般情况下,本地DNS服务器会设置为 网关地址。

- 2, 攻击者在 用户和网关之间,开启ARP攻击即可,这样,就可以让 用户访问本地DNS服务器的数据,被转发到kali上。

- 3 ,实际上,用户在进行页面请求的时候,是在和kali请求,就会得到错误的IP地址,进而访问错误的Web页面,如果用户不能发觉,就会被欺骗。

==================================================================

- 首先准备好Kali和Win2022,用Kali伪装成DNS服务器,同时使他们处在相同网段下

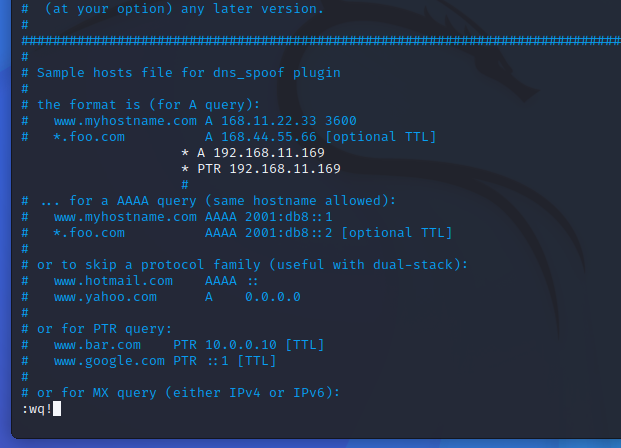

- 给DNS服务器Kali 添加 域名和IP地址的映射,包括正向解析和反向解析,

- vim /etc/ettercap/etter.dns

- 域名解析的IP地址就是 kali自己的IP地址192.168.11.169

- 接着在kali上建立一个 Web服务,找到/var/www/html目录下,替换原有的index.html

- 然后 重启apache2服务

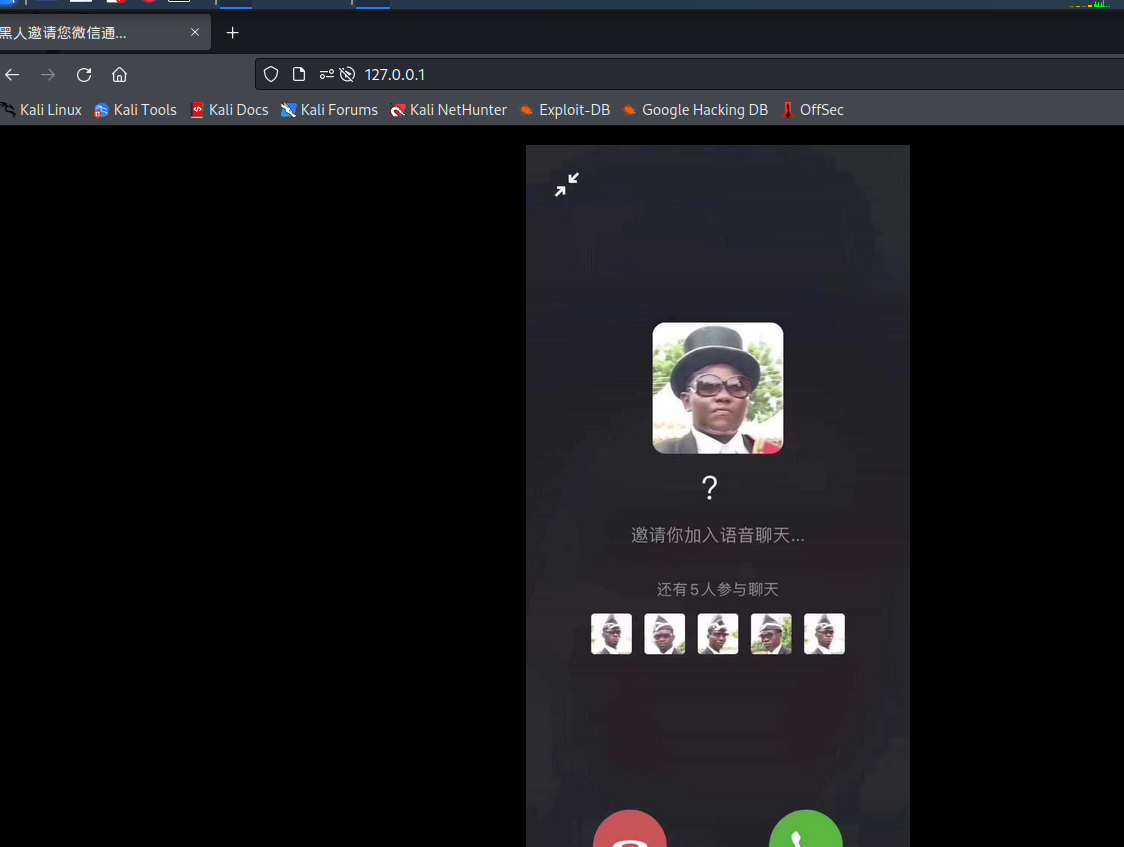

- Kali上打开浏览器输入本机地址localhost/127.0.0.1,即可看到效果

- 打开我们的Win2022,查看下ip是否和Kali处在同一网段

- 打开浏览器Ctrl + Shift + delete,清除一下用户对 浏览器缓存

- 回到kali 开启 Ettercap进行ARP欺骗和DNS欺骗

-

- 查看搜寻到的主机地址,添加目标,选中网关192.168.11.11点击 Add to Target1,

- 选中Win2022的ip192.168.11.129点击 Add to Target2

- 开启 ARP欺骗

-

- 点击 manage plugins,开启DNS欺骗

-

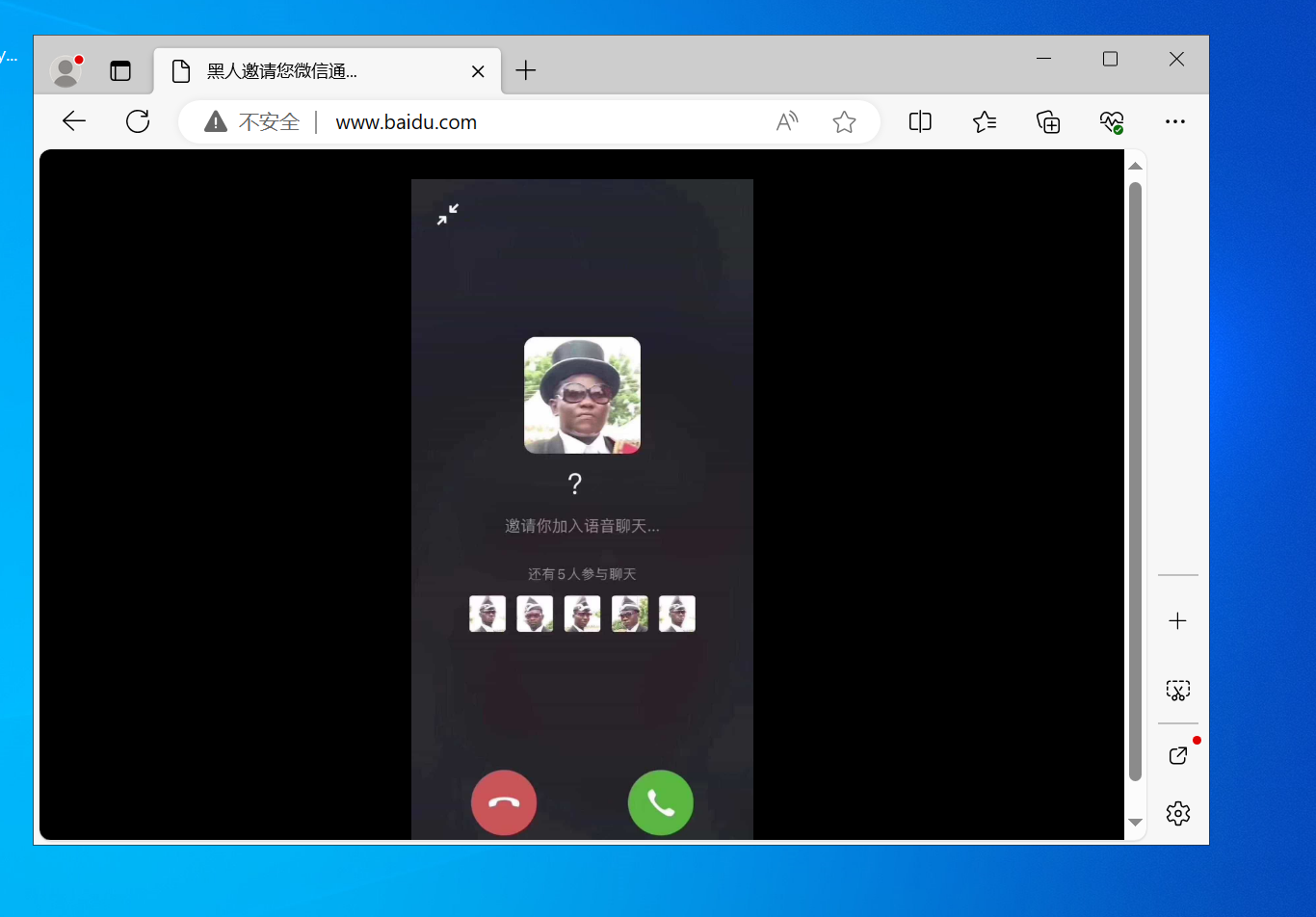

- Win2022输入任意网址,例如www.baidu.com,即可看到效果

-

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?