3、你竟然赶我走:

观察发现图片没什么特别之处,于是用010editor打开该图片,发现在结尾有flag。

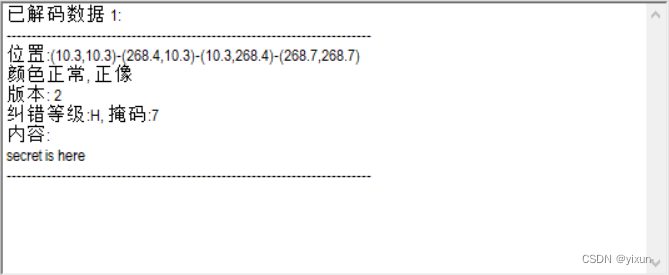

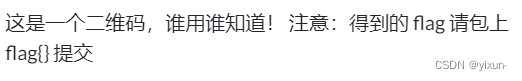

4、二维码:

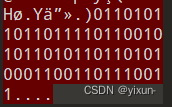

使用qrcode扫描后,结果如下:

将该答案输入,发现flag报错。然后,我们将该二维码放入010editor中发现其中有PK压缩包,即将文件后缀改为zip或rar,发现打开需要密码,且密码为四位纯数字,即可直接使用ARCHOR爆破即可。

5、大白 1:

根据提示和图片即可发现,图片的大小有问题,因此用010editor打开该图片修改图片的长和宽即可。

6、N种解决方法 1:

打开压缩包,发现是一个exe文件,但是无法打开,于是我们将文件后缀改为.txt打开发现有一串base64编码而成的字符串。

此时,我们发现这像是一个图片地址,我们直接将其拉入浏览器,得到一张图片,然后使用qrcode扫描得到二维码。或者使用base64转图片也可得到二维码。

7、乌镇峰会种图 1:

直接使用010editor打开,在结尾即可发现flag。

8、基础破解 1:

打开压缩包,发现需要密码,而且题目也说了是四位数的密码,即可直接使用ARCHPR进行破解得到密码。

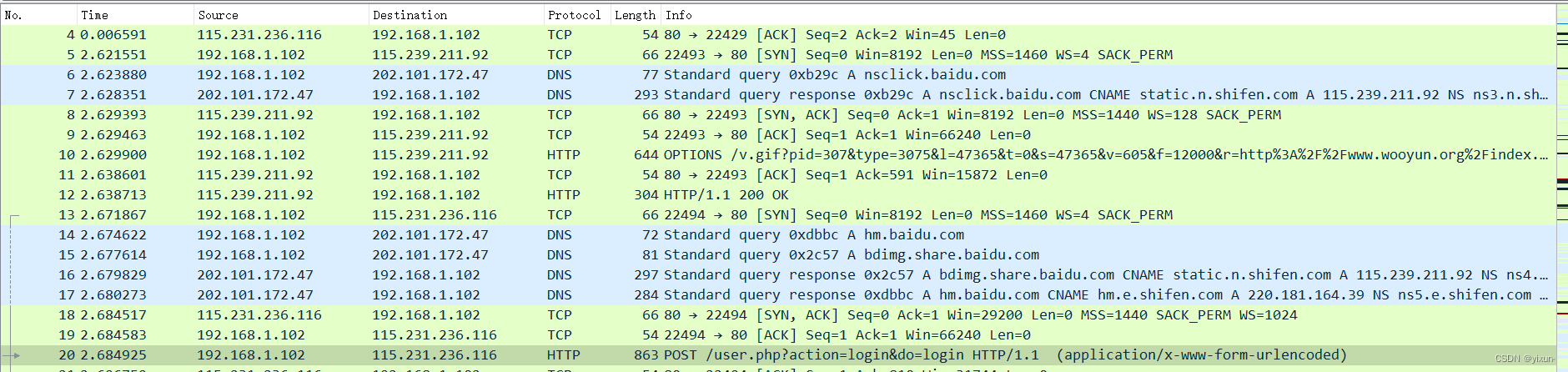

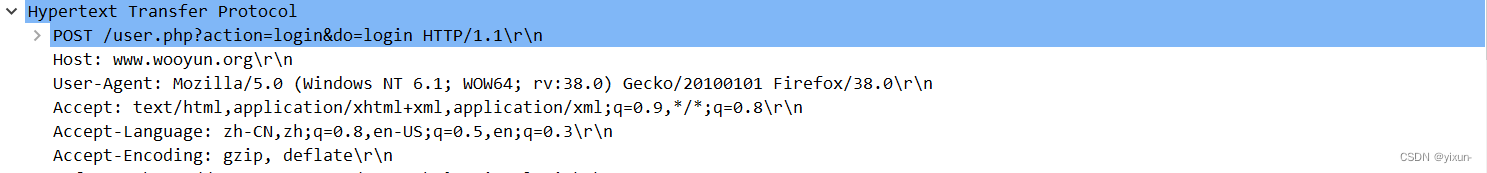

9、wireshark 1:

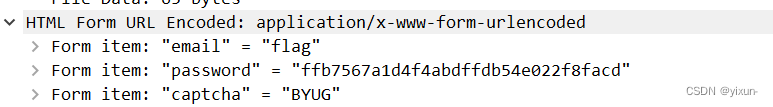

直接打开流量包:

由题目可知,管理员的密码是flag,于是我们在流量包中直接查http.request.method==POST,发现只有一条过滤信息,我们打开后

发现有flag,直接复制即可。

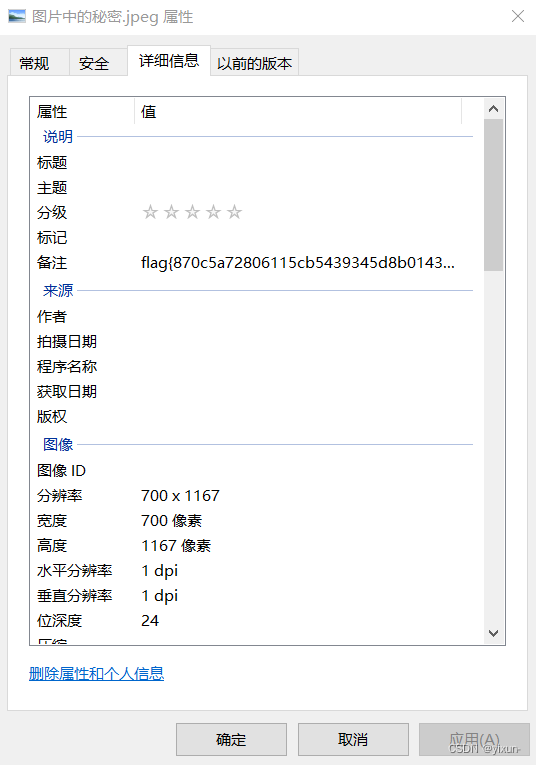

10、文件中的秘密1:

依据题目,我们先去查看文件属性,然后在文件属性中发现了flag。

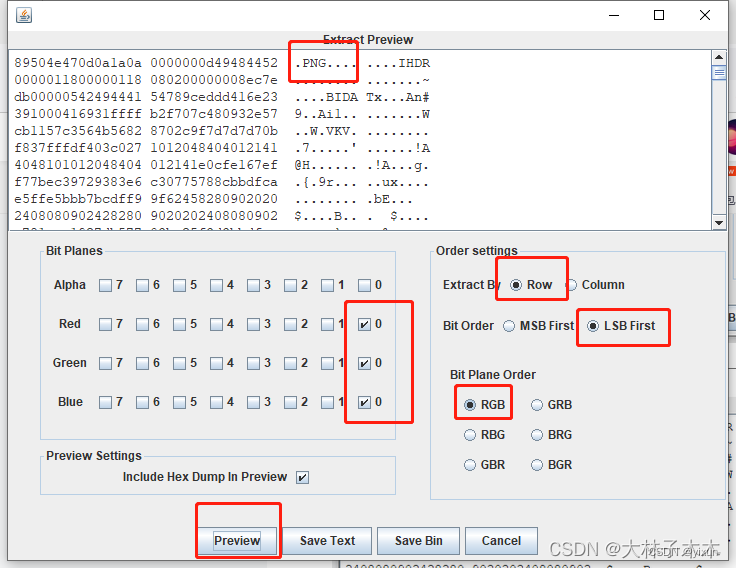

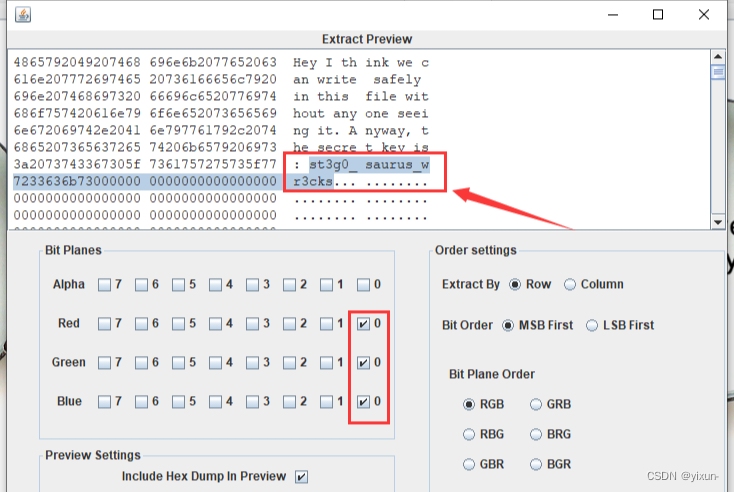

11、LSB1:

打开文件发现是一张图片,极可能是图片隐写

我们直接打开stegslove试一下,首先试下变换图片通道,发现图片上方出现一排模糊,但并没有有用信息。然后,我们尝试有analyse,发现信息开头有png。

然后,勾选save bin,将图片修改为png文件。打开图片,发现是一个二维码,然后使用扫描工具,即可得到flag。

12、Zip伪加密1:

打开压缩包,发现需要密码。根据题目意思,我们先用010editor打开文件,发现文件头和目录源中的标记都是09 00,一开始以为是真加密,于是尝试使用暴力破解,但是过了很长时间没出。因此,我觉得该方法失败。然后因为题目是伪加密,我尝试将两处都改成00 00,,最后打开发现可以打开,看见flag。

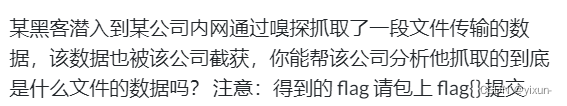

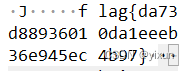

13、被嗅探的流量1:

先分别使用http流和TCP流追踪,看是否有flag。最后发现失败。

然后,我们先过滤,使用http.request.method==POST命令,然后在追踪http流,最后发现flag。

14、rar1:

根据题目意思,直接使用暴力破解,密码是四位数。即可得到flag。

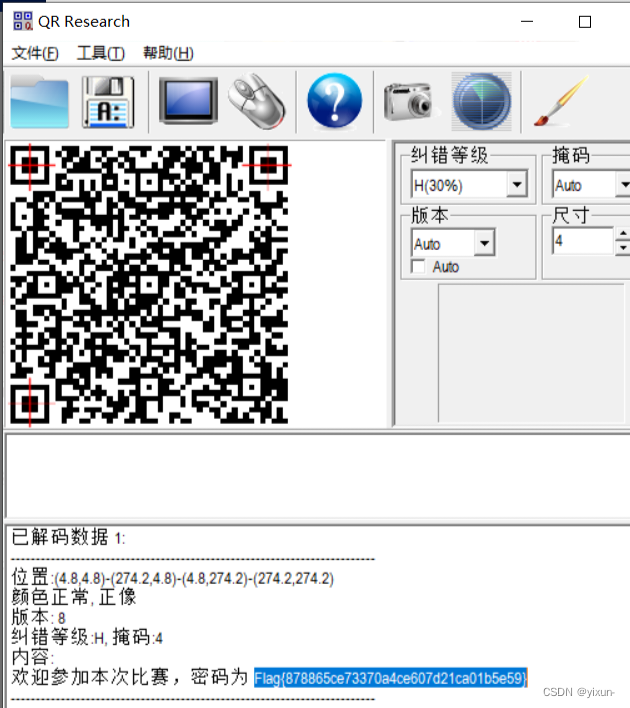

15、qr:

根据题意,直接使用qrcode扫描工具就可以得到flag。

16、镜子里面的世界:

![]()

打开发现是一张图片,直接使用stegslove来打开该图片,然后点击date extract提取相应的内容。然后选择red0、green0、blue0,即可发现flag。

flag{st3g0_saurus_wr3cks}

17、ningen1:

打开压缩包发现是一个图片,但根据题意,发现本题涉及密码,应该是一个文件,于是使用010editor打开,发现里面隐藏了一个压缩包,然后将图片的后缀改成.zip。最后是用四位数的暴力破解即可得到flag。

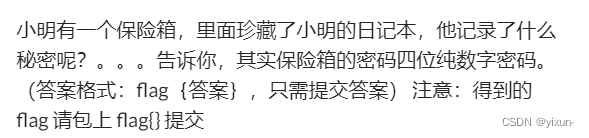

18、小明的保险箱1:

打开发现是一张图片:

发现没什么线索,于是我们用010editor打开,发现里面有一个rar文件:

![]()

然后将文件后缀名改为.rar,再根据题目意思,保险箱密码是一个四位纯数字密码,因此直接使用暴力破解可得到flag。

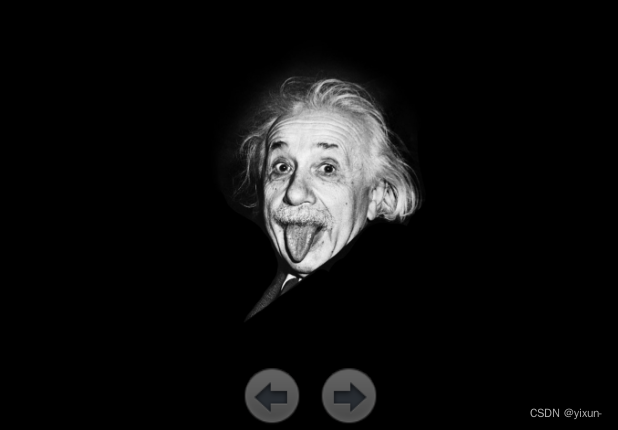

19、爱因斯坦:

打开压缩包,发现一张图片,打开为:

发现图片没有什么东西,因此为我们猜测是否为图片隐写。所以我们用010editor打开发现里面有.zip压缩包:

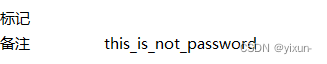

我们将图片后缀名修改为.zip,发现需要密码。此时,我们再回过头去看图片,打开属性,发现备注:

因此,我们输入密码,顺利打开压缩包,得到flag。

![]()

20、easycap1:

打开文件,发现一串数据流,基本上都是TCP,因此我们直接使用TCP追踪流,直接得到flag。

![]()

21、隐藏的钥匙1:

打开文档,发现一张图片,什么信息都没有,于是我们用010editor打开,直接搜索flag,发现有结果:

发现要用base64解码,才能得到正确答案。

![]()

22、另外一个世界1:

打开文件,发现是一张图片:

还是没什么有用的东西,我们先用010editor打开图片,发现结尾有一串二进制数据。

然后我们先将数据转为16进制,然后再转为ASCII数据,得到flag。

![]()

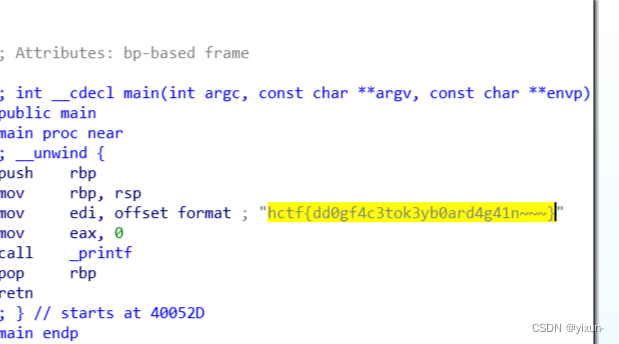

23、FLAG1:

打开文档,发现是一张图片:

发现没有什么有用的东西,然后用010editor尝试,发现里面有一个.zip文件,然后将文件后缀改为.zip,发现改后缀名无效,因此,我们使用Linux命令string 文件名,即可得到hctf或直接使用ida即可得到hctf。

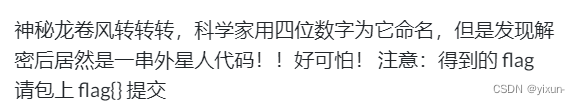

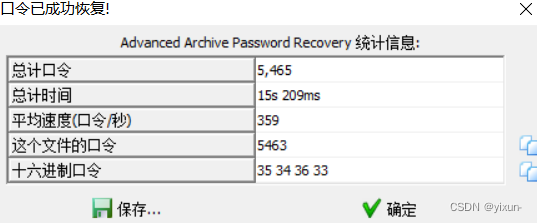

24、神秘龙卷风1:

打开文件,发现需要密码,题目又说是四位数字,因此直接暴力破解.

然后打开压缩文件,发现:

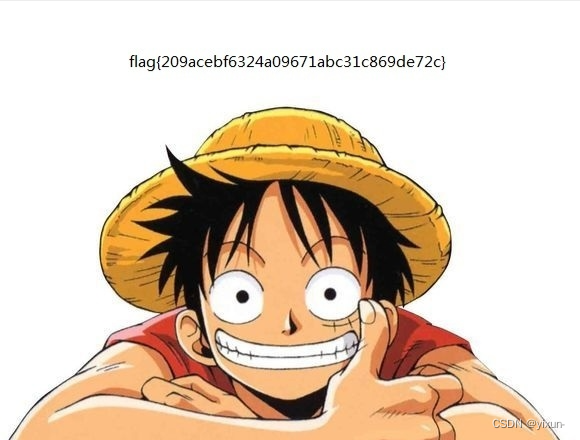

发现确实长得像龙卷风,因此使用brainfuck解码:

![]()

25、数据包中的线索1:

打开流量包,然后使用TCP追踪流。

发现这是一段base64编码,得到一个jpg文件。打开图片,即可得到flag。

26、假如给我三天光明1:

打开图片:

由于作者是聋哑人,所以我们猜测是盲文,因此用盲文解密得:

kmgonowg,然后再打开音频文件,需要密码,输入顺利得到音频,发现是摩斯密码。

最后解码,得到flag{wpei08732?23dz}

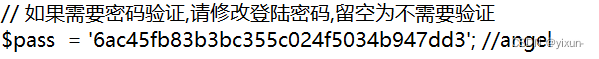

27、后门查杀1:

打开发现好多文件,不知道解压哪个,因此我们先借助杀毒软件,查找是哪个软件有后门。然后用记事本打开:

即可得到flag。

12万+

12万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?