论吴刚老师布置的总结提升作业,借此升华超神!借CSDN来记录此时刻!

那么,小飞棍来咯~

目录

- VLAN的配置

- 访问控制列表

- NAT

- VPN技术

- Linux下的iptables防火墙技术

- 常见的攻击手段(中间人、泛洪)

一、VLAN 的配置

-

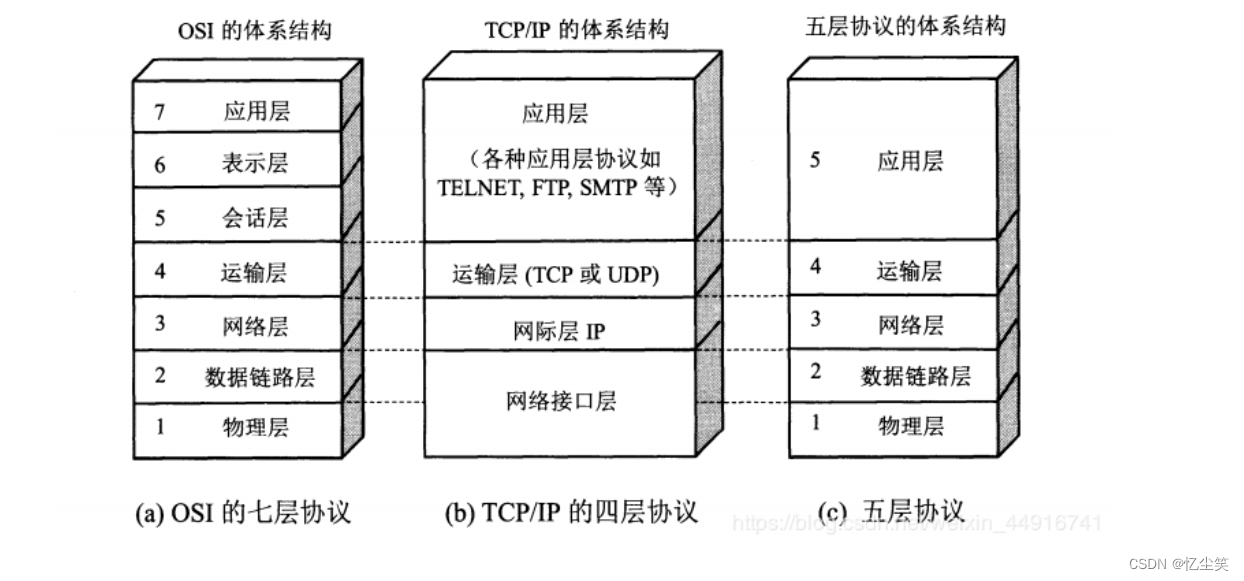

网络的五层架构和七层架构以及后来的使用的结构

-

网络接口层

作用:主机间的可靠数据 传输网内主机通信

-

网络层/网际层

作用:从源网络到目的网络路由 国际主机通信

-

传输层/运输层

作用:主机与进程之间数据传输 网络进程通信

-

应用层

作用:进程之间请求与响应

网络协议的存在

- 是一系列规则的规范性描述

- 规定参与方如何传输网络

- 参与方按规定实现数据传输

VLAN类型(这个之后再补充一些叭)

1.静态VLAN

2.动态VLAN

实验!

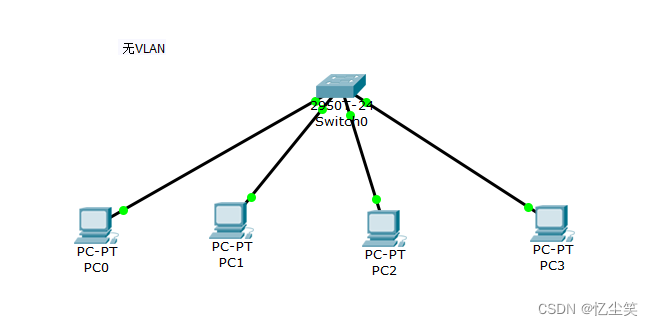

1.没有VLAN

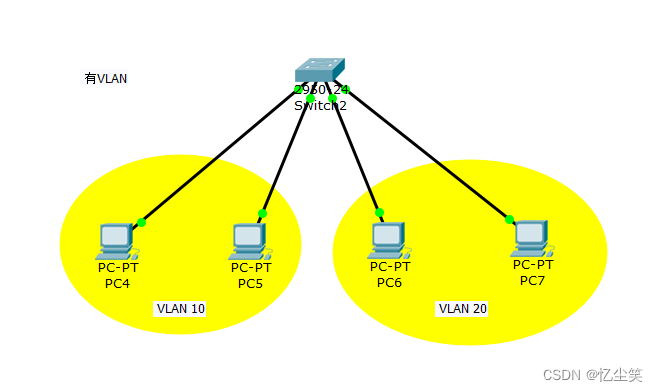

2.有VLAN

配置命令

Switch(config)#vlan 10

Switch(config-vlan)#name 10

Switch(config-vlan)#exit

Switch(config)#vlan 20

Switch(config-vlan)#name 20

Switch(config-vlan)#exit

Switch(config)#interface FastEthernet0/1

Switch(config-if)#switchport access vlan 10

Switch(config)#interface FastEthernet0/2

Switch(config-if)#switchport access vlan 10

Switch(config)#interface FastEthernet0/3

Switch(config-if)#switchport access vlan 20

Switch(config)#interface FastEthernet0/4

Switch(config-if)#switchport access vlan 20

对比 ,总结:设置不同的VLAN,以用来分开广播域。没有VLAN设置的环境里,广播包会在广播域里全部发送。

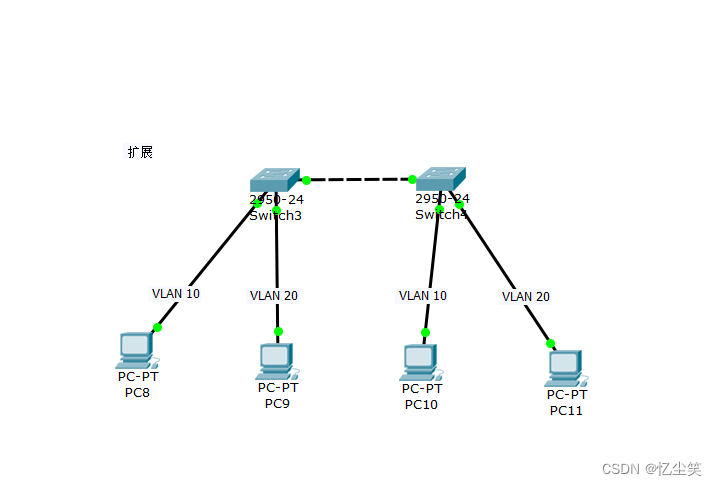

扩展

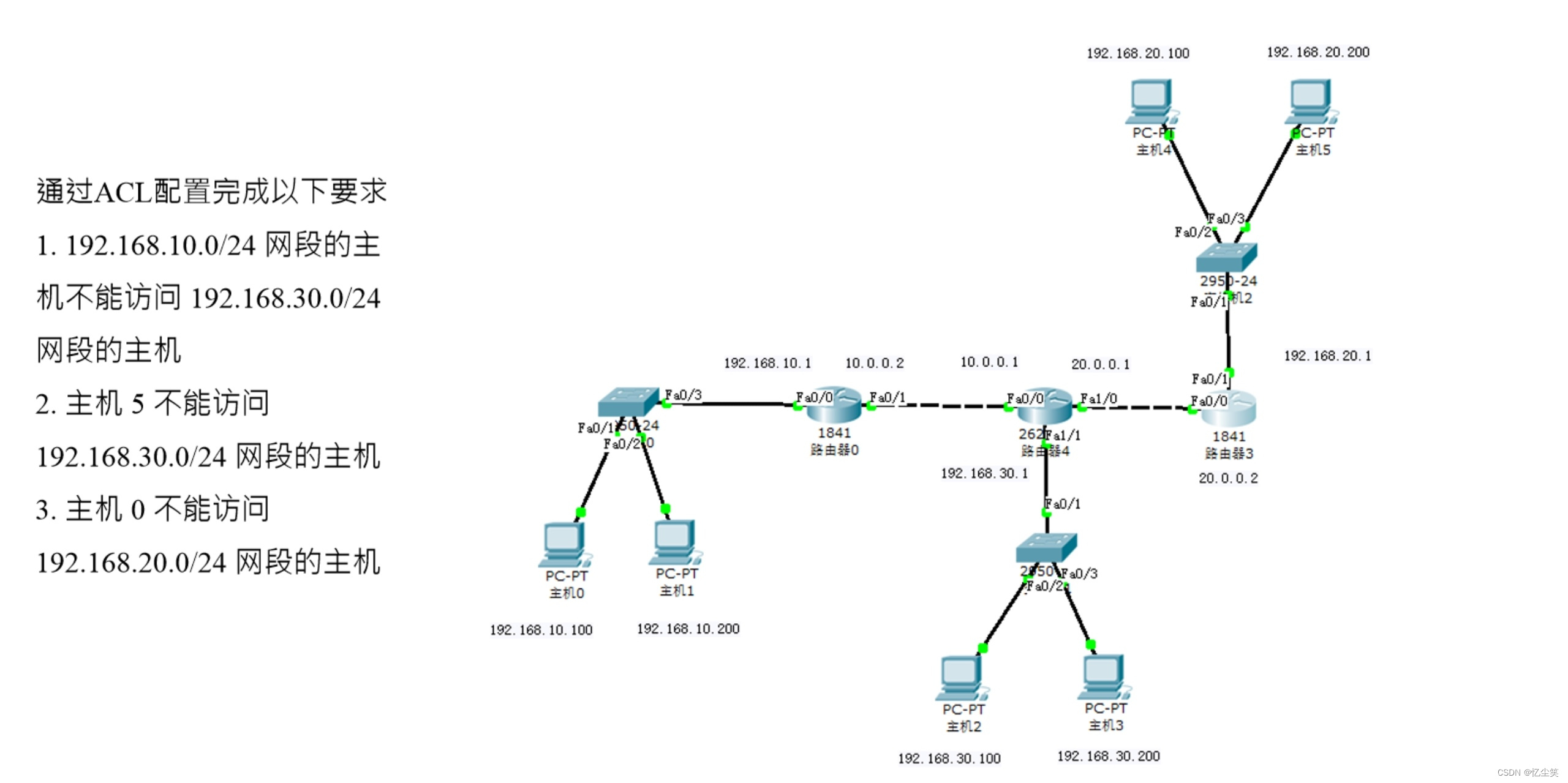

二、访问控制列表 ACL

基本概念:

- 在路由器上进行配置

- 包过滤技术

- 基于IP地址头信息 TCP/UDP端口信息

分类:

- 标准ACL

- 扩展ACL

标准ACL (近目标)

- 编号范围:1-99

- 特点:只能基于源IP进行过滤

- 语法:access-list [编号] [permit/deny] [源IP/源网段 反子网掩码]

- 注意!!标准ACL规范要绑定到靠近目标的端口上

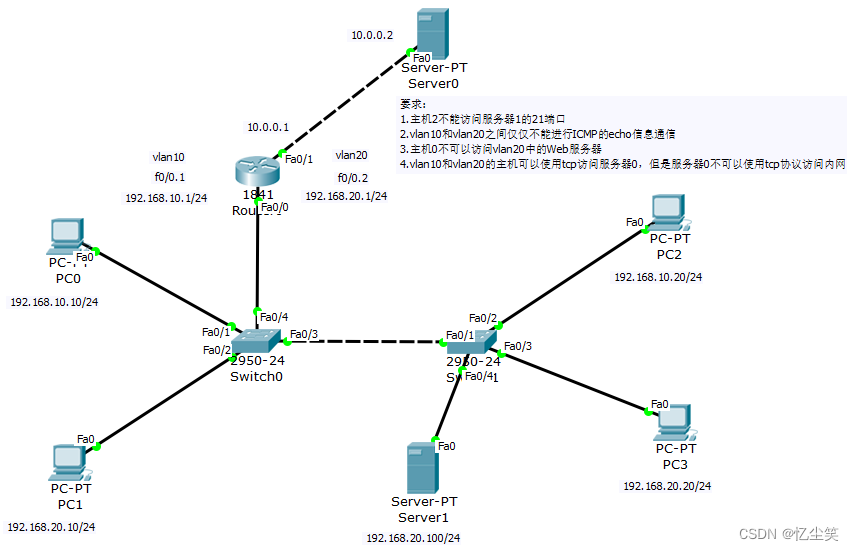

扩展ACL (远目标)

- 编号范围:100-199

- 特点:基于源IP ,目的IP地址 ,端口号等

- 语法:access-list [编号] [permit/deny] [协议] [源IP或网段 反子网掩码] [目标IP或网段 反子网掩码] [条件]

- 注意!!扩展ACL规范靠近源目标设备

- 其中端口类的都在tcp协议中,HTTP端口为80 ,FTP端口为21,telnet端口为23。echo为ping出去的请求

- TCP中的established (已确立的连接)来对已建立的连接的响应包通过

主动ACK=0,被动响应ACK=1(以此区别)

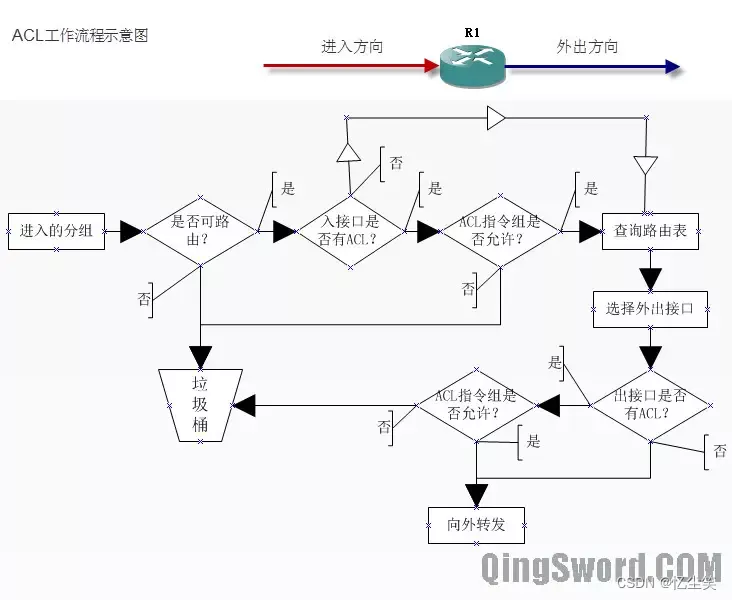

ACL工作流程示意图

扩展ACL远目标是为了让舍弃的包直接舍弃,而不是先路由在舍弃,减少占用

ACL的命名

- ip access-list standard [name] 标准ACL

- ip access-list extended [name] 扩展ACL

高级ACL

- 基于时间的ACL

- 自反ACL

- 动态ACL

(1)基于时间的ACL

让某条ACL规则在某一时刻运行show clock

clock set [hh:mm:ss] <1-31> <Month> <Year>time-range [名字]

periodic 周期

access-list 源目标到目标 time-range <名字>(2)自反ACL

允许最近出站数据包的目的地发出的应答流量回到该出站数据包的源地址ip access-list extended [name]

int 0/0

permit ip any any reflect [list]int 0/1

evaluate [list]!!!注意 !!!

reflect和evaluate后的两个名字要相同(3)动态ACL

username [用户名] password [密码]

line vty

login local

autocommand access-enable timeout 5[分钟]

[编号] dynamic [名字] permit ...举例:

access-list 100 dynamic internet timeout 180 permit ip any any log

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?