一、基于SNMP协议收集主机信息

我们采用这种信息收集方式的前提是靶机开启了SNMP服务,并且对外开放才可以,而我们的靶机的这个服务默认是不对外开放的,我们需要手动设置一下。(这里由于版本更新问题我没有扫描成功,目前我还没有解决这个问题)下面我把正确过程写下来“

1.首先我们要将靶机的SNMP服务开放并且允许连接:

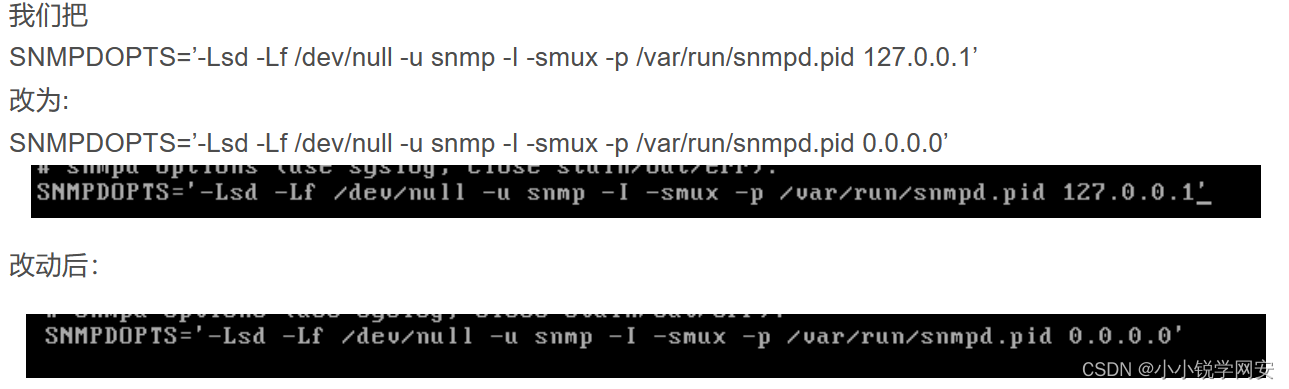

通过 vim /etc/default/snmpd 进入配置文件修改当中的配置:

但是我这里没有这个配置文件,不知道什么原因,有知道的小伙伴可以评论区留言!

我们配置好之后:

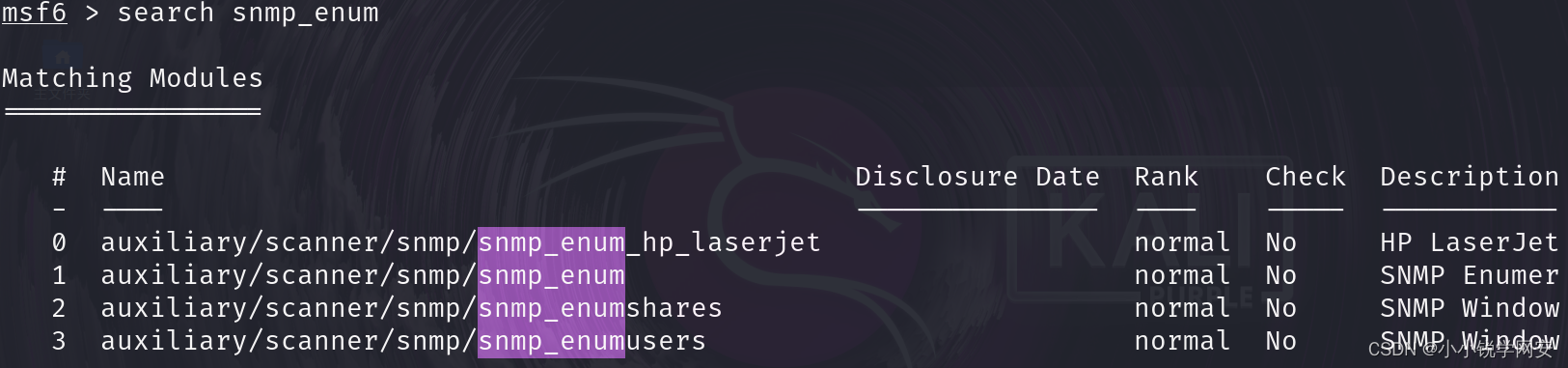

2.打开我们的kali,进入msf, search snmp_enum 搜索该模块:

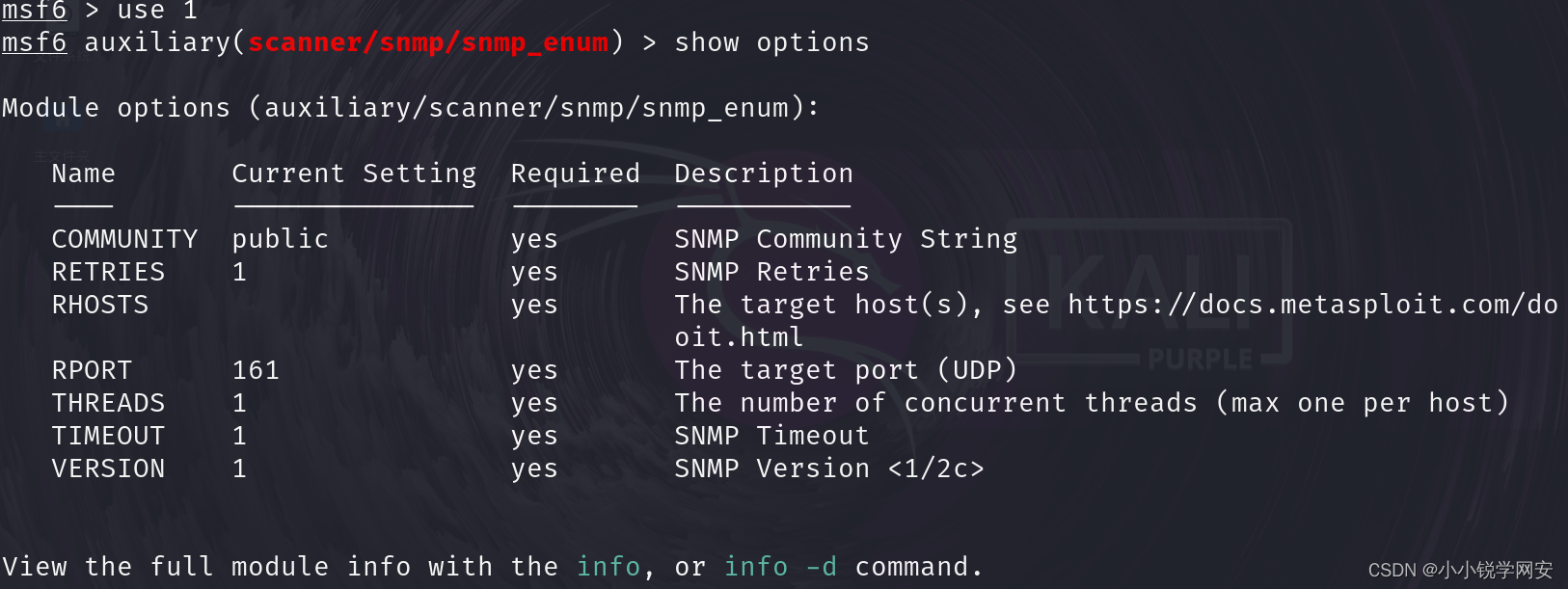

3.我们使用第一个模块 use 1 :

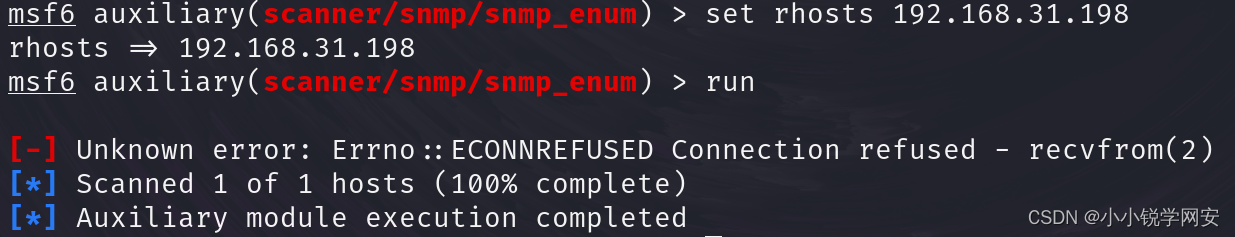

4.设置目标机地址然后 run :

这里我的靶机没有配置好所以扫描失败了,但是这个流程是没有问题的0.0

二、基于SMB协议收集信息

A.这里我们通过 smb_version 基于smb协议对扫描靶机的版本号进行扫描给大家演示一下:

1.我这里准备了两台靶机,一台win7,一台Linux,大家可以随意,一台其实就可以,这里我给大家演示一下批量扫描:

2.然后打开kali中的msf,search smb_version 搜索一下:

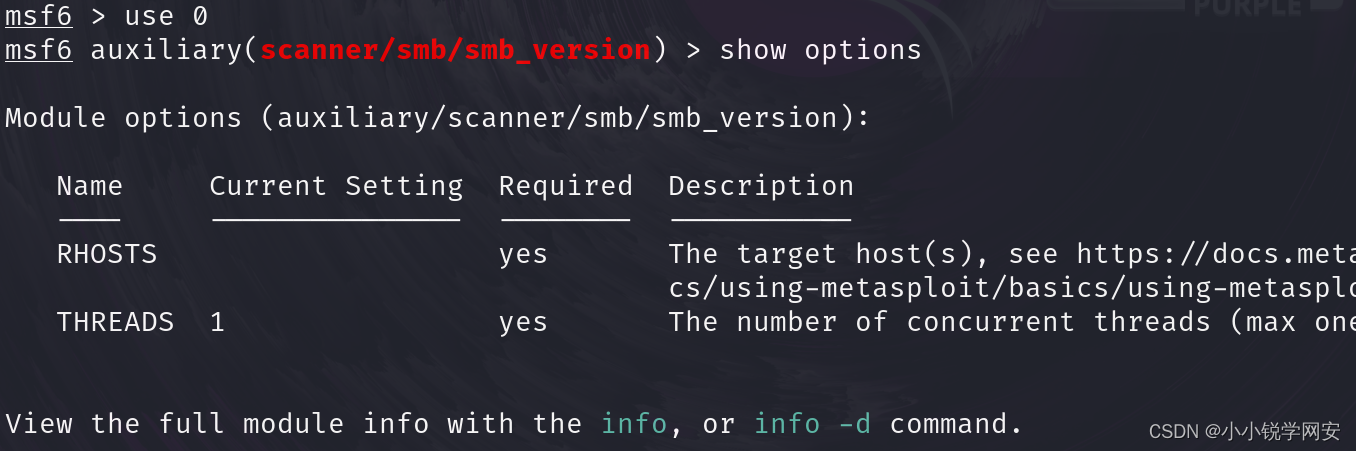

3.我们发现只有一个模块,那我们直接 use 0 ,然后show一下:

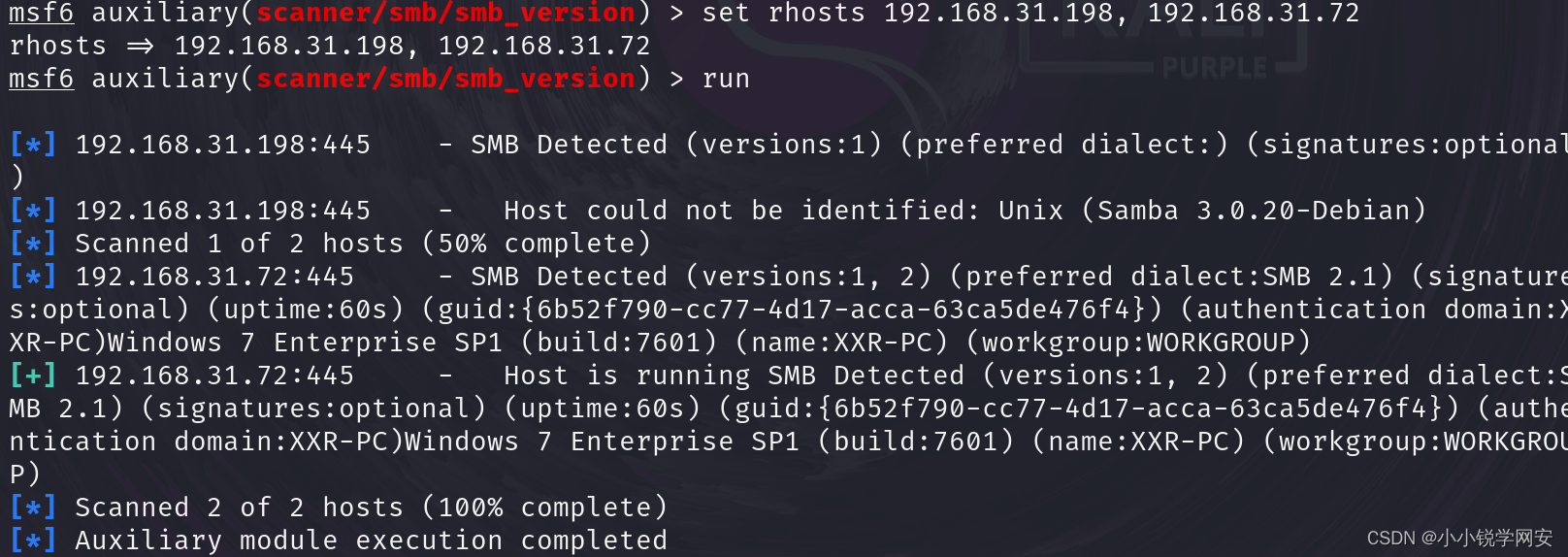

4.设置目标机ip,这里可以进行批量扫描,格式是 set rhosts IP1, IP2 依此类推,注意逗号前面没有空格,但是后面要加空格,设置好以后我们开始run:

会发现扫到了一台win7,和一台unix,到这里就成功了~

B. 使用 smb_enumshares 基于SMB协议扫共享文件(基于账号密码):

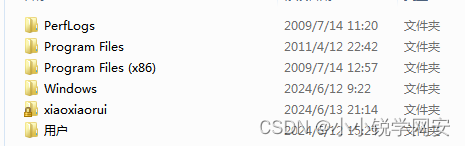

1.首先我们在win7中创建一个共享文件夹:

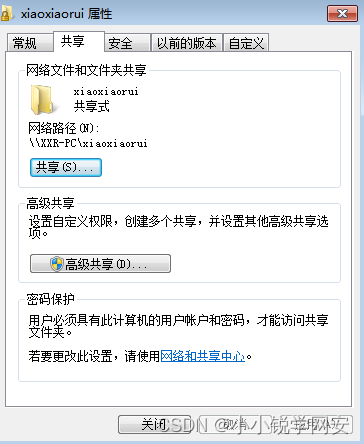

然后右键属性,点击共享进行共享,然后选择一个账户进行共享:

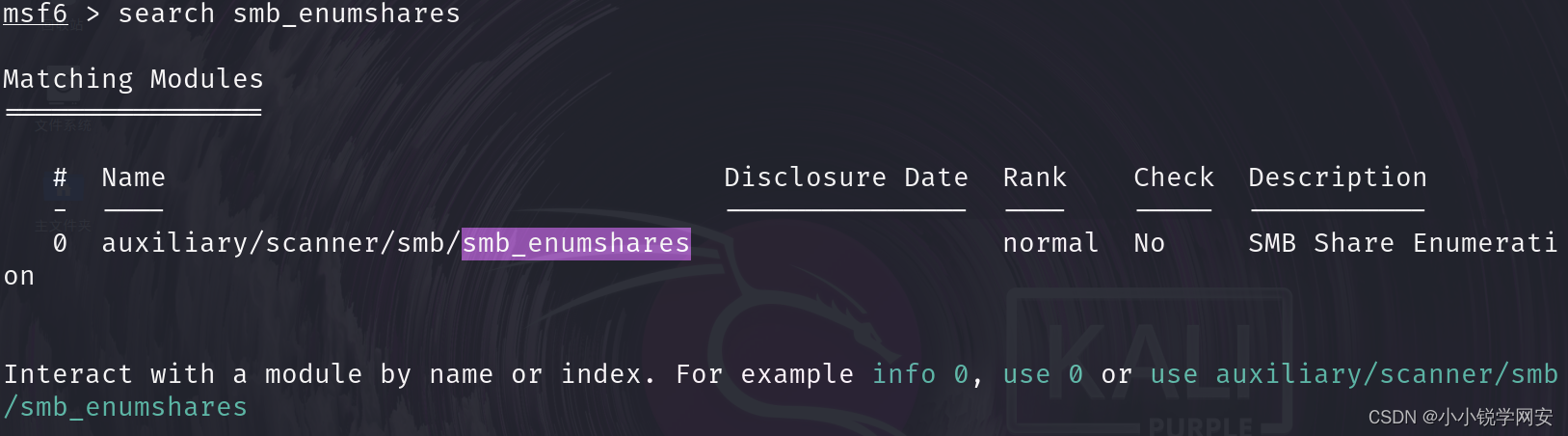

2.然后我们进入kali msf ,然后搜索 smb_enumshares :

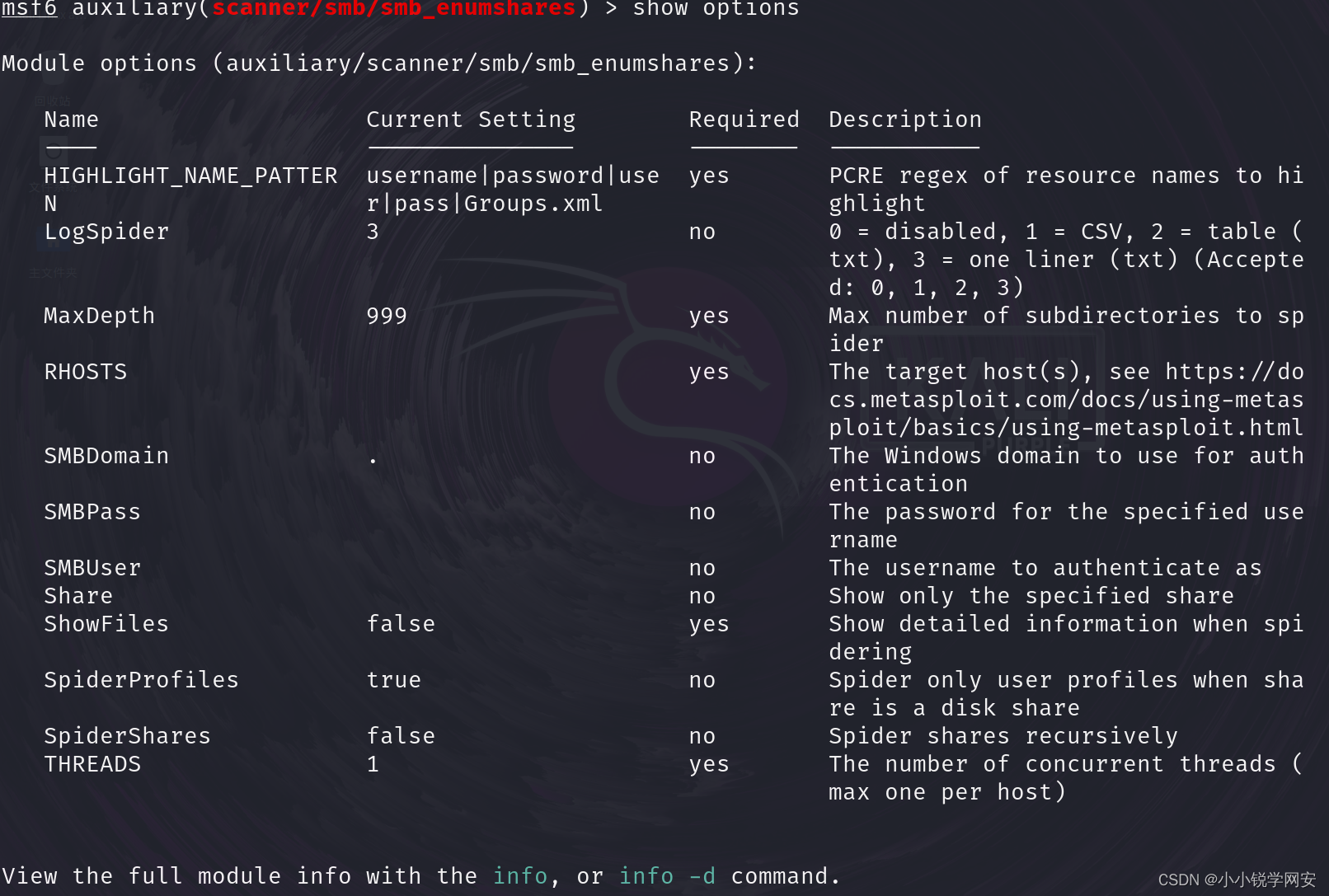

3.我们 use 0 ,然后show:

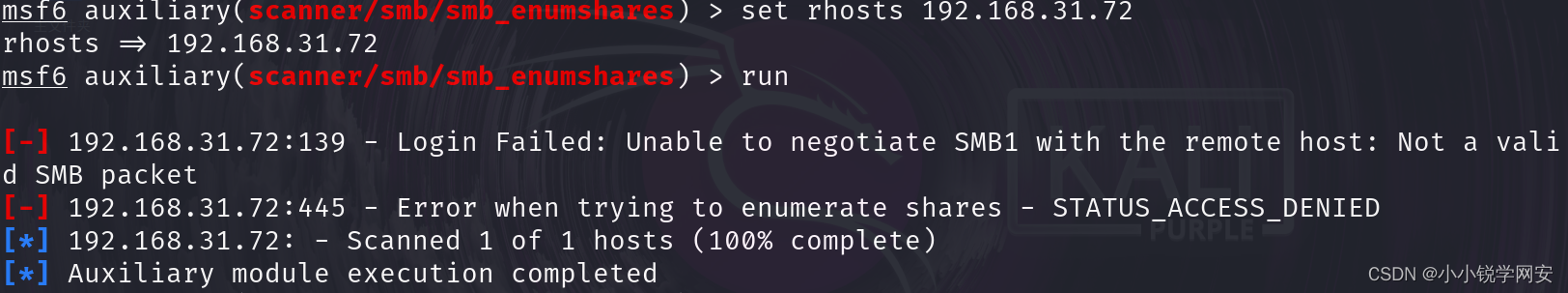

4.设置目标机地址,设置完以后我们可以尝试run一下:

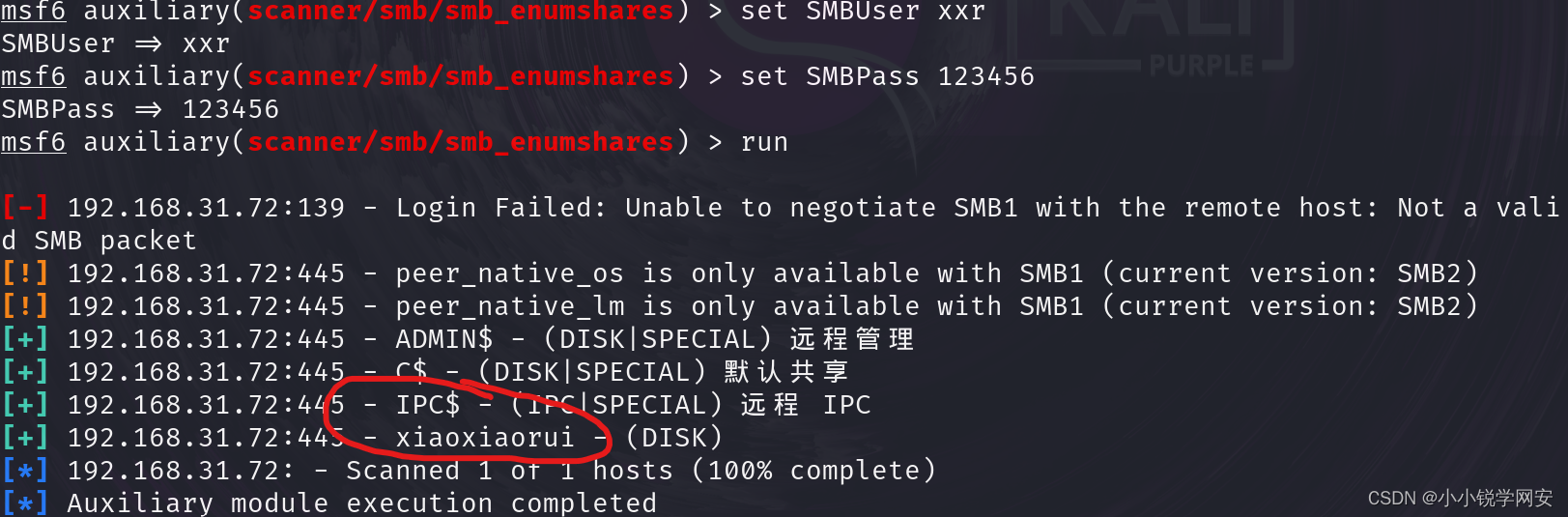

5.我们可以发现失败了,因为我们前面说过smb协议是需要账号密码的,所以我们这里设置一下重新run:

到这里就ok了~,注意要用你们共享的那个账户的账号密码!!!

C.使用 smb_lookupsid扫描系统用户信息(SID枚举):

这里我们可以拿到所有的用户和SID

1.我们首先去win7中创建一个新用户,这个想必大家都会,这里就不放图了。

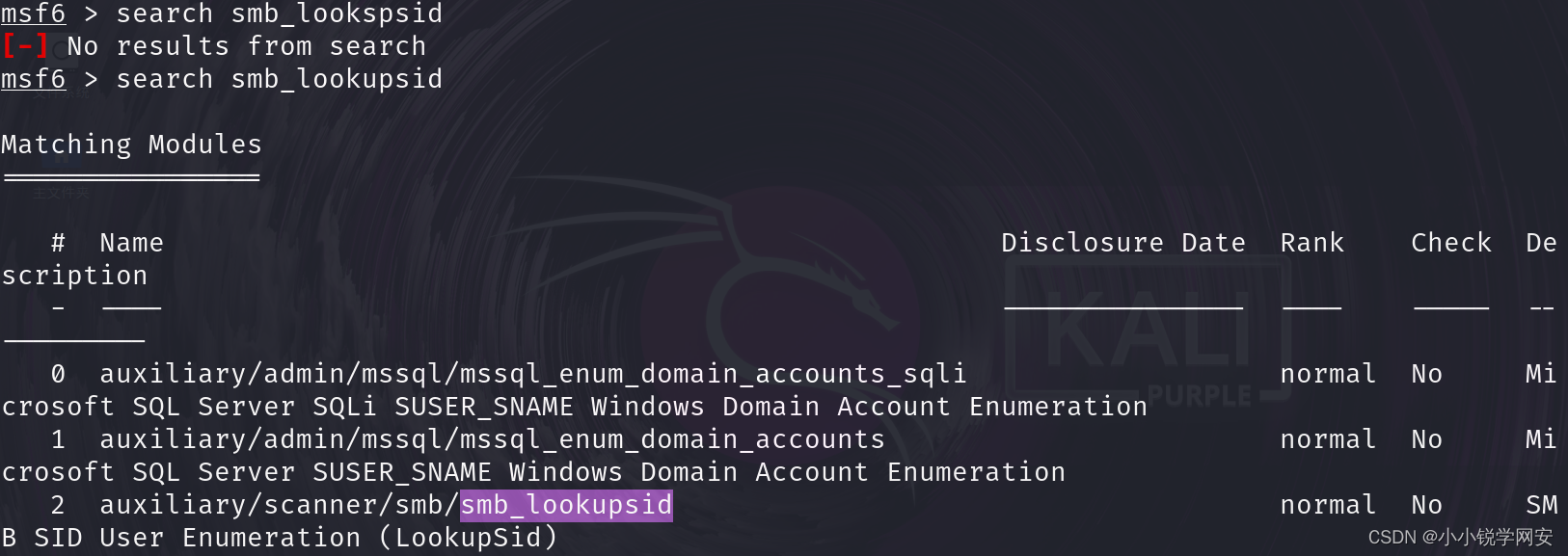

2.然后 kali msf 搜索 smb_lookupsid :

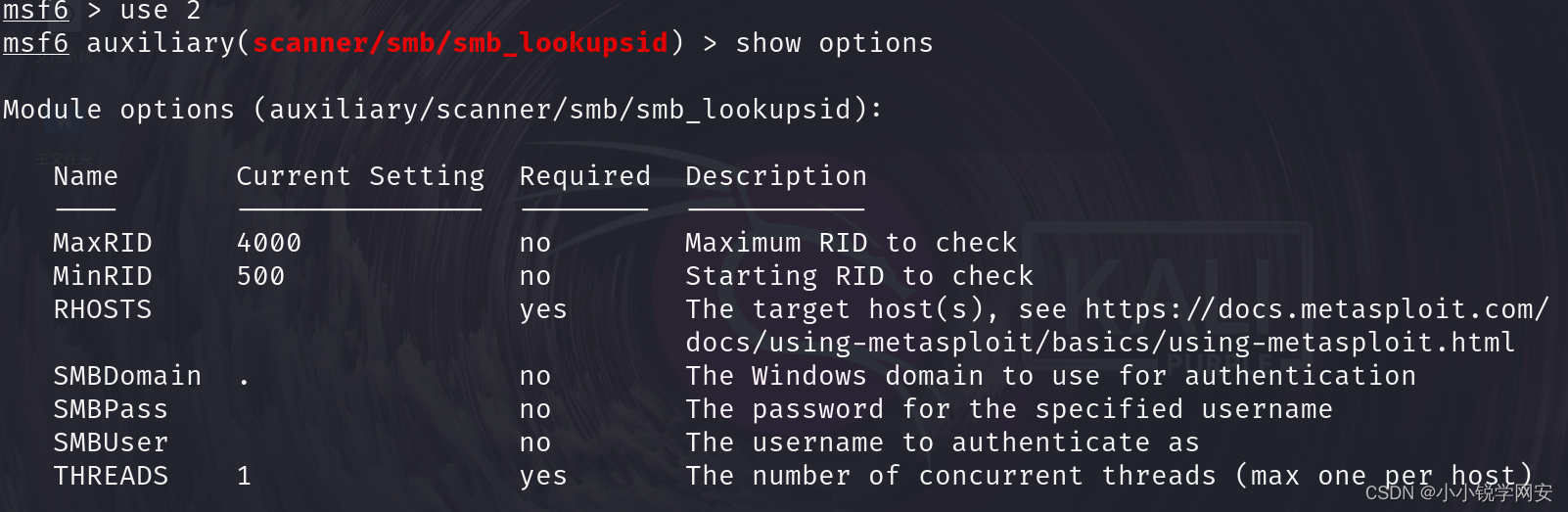

3.这里我们用第二个:

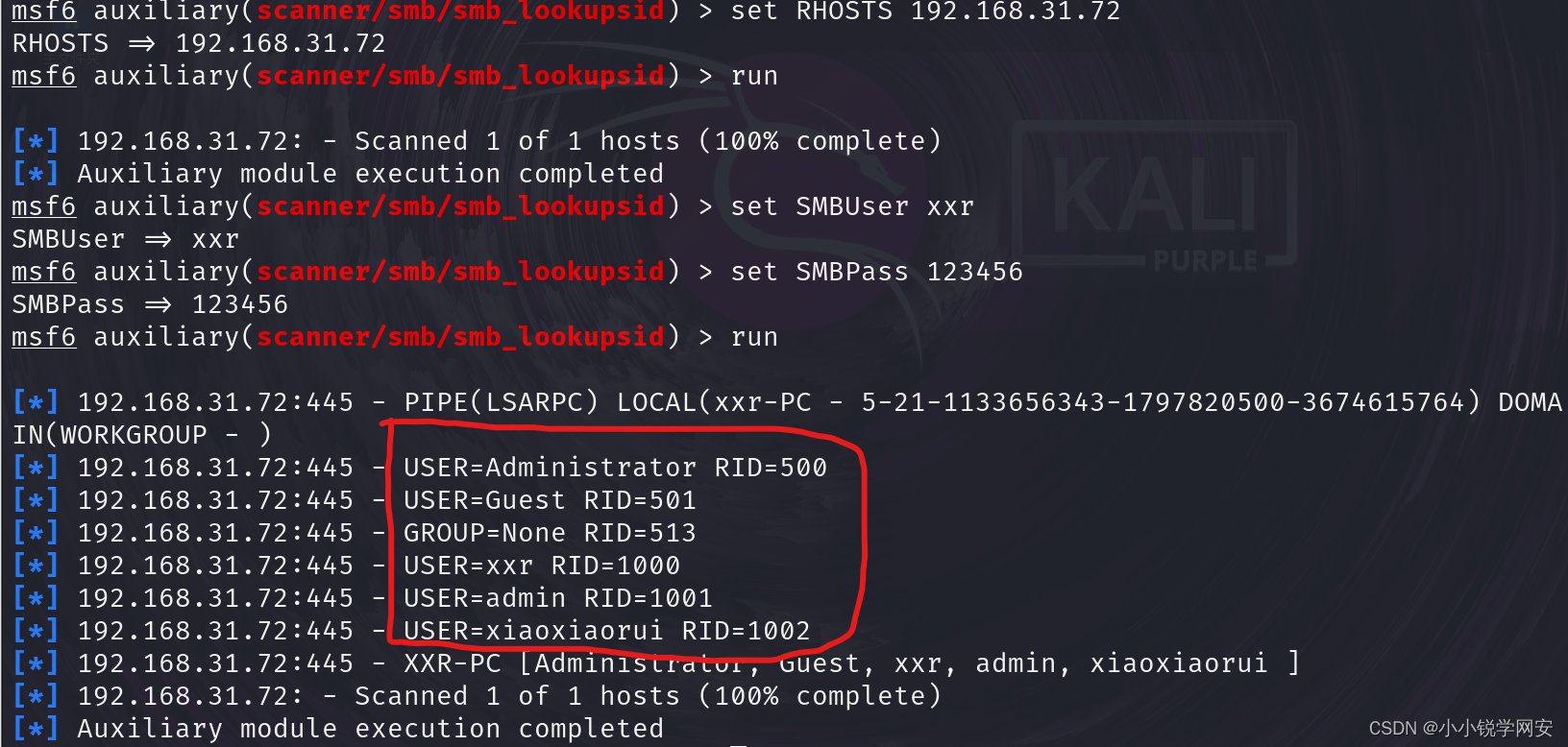

4.然后设置目标地址,账号密码,不设置账号密码的话会失败,上一个模块我们试过:

后面创建的账号一般是从100几开始的,这里的xiaoxiaorui就是我后面创建的,最开始的sid是从管理员账号500开始!

ok到这里就完了~

tips:我们可以看到一个501 guest 用户,这个账户默认是禁用的,我们在以后的渗透中,可以启用这个账号,并且给他设置账号密码,然后进去通过这个账号得到所有的用户,最后别忘了在禁用掉这个账户,这样就不容易被人发现了,这里只是简单的提供一个思路,具体的我们就不多说了,以后应该会学到~

持续更新中~

3102

3102

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?