@RHCE的学习搭建流程和各个阶段操作

搭建http阶段

执行dnf install httpd -y 安装环境

在浏览器输入IP地址,会有红帽页面

可以使用netstat -lntup命令显示系统正在监听的网络连接。这个命令对于系统管理员或网络管理员来说非常实用,因为它可以帮助他们快速识别系统上运行的网络服务。

netstat:默认情况下,该命令将显示所有填充的套接字。

netstat -a:该命令会列出所有的端口,包括那些没有连接的端口。

netstat -t:该命令只显示 TCP 连接。

netstat -u:该命令只显示 UDP 连接。

netstat -n:显示数字形式的地址和端口,而不是尝试查找域名。

netstat -s:显示网络统计信息。

netstat -r:显示路由表。

netstat -i:显示网络接口信息。

netstat -p:此选项可用于找出什么程序正在使用什么端口和协议。

netstat -l:只列出正在监听的端口。

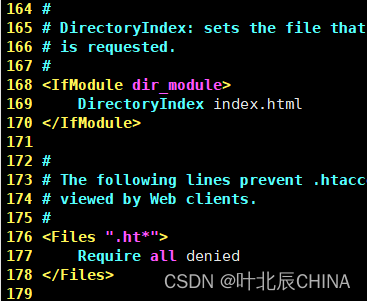

在vim /etc/httpd/conf/httpd.conf里面

其中的IFModule代表如果文件存在就去找index.html,而且只能是index.html就目前而言,暂时改不了

web服务

注意:在进行web2书写服务操作的时候,< directory>< /directory>标签与、< virualhost>标签不一定是一定要固定 搭配的,也就是在写web服务的过程中,如果对目录的访问要求没有特别的限制,就可以省略< directory>< /directory>标签。

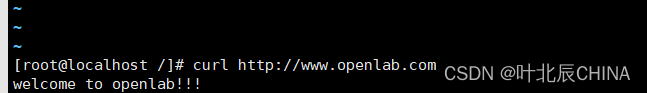

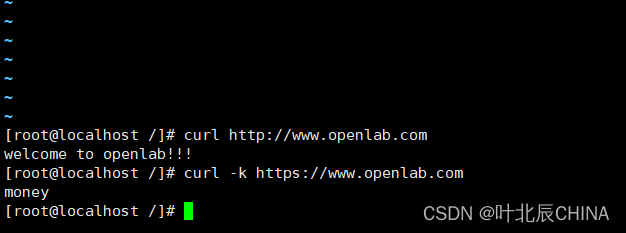

curl命令(重点测试)

curl是一个非常强大的命令行工具,用于传输数据。它可以用来模拟HTTP请求,下载文件,上传文件,等等。以下是一些常用的curl选项:

-v 或 --verbose:增加详细信息的输出,包括头部信息和调试信息。

-s 或 --silent:静默模式,不输出任何信息,除非发生错误。

-X 或 --request:指定HTTP请求的方法,如GET、POST、PUT、DELETE等。

-H 或 --header:添加自定义的HTTP头部信息。

-d 或 --data:向POST请求中添加数据。

-u 或 --user:指定用户名和密码,用于HTTP Basic认证。

-k 或 --insecure:允许连接到不安全的HTTPS服务器,不验证SSL证书。

-L 或 --location:跟随重定向,类似于浏览器的行为。

-o 或 --output:将输出保存到指定的文件中。

-w 或 --write-out:自定义输出格式,常用于输出特定的HTTP响应部分。

-b 或 --cookie:发送Cookie信息。

-c 或 --cookie-jar:将收到的Cookie保存到文件中。

-F 或 --form:以表单形式发送POST数据。

-T 或 --upload-file:上传文件。

-i 或 --include:在输出中包含响应头部信息。

概念:虚拟主机指的是web服务;虚拟机指的是vm

在 /etc/httpd/conf.d/vhost.conf里面

<directory “/testweb”>

#<directory “/testweb”>,documentroot /testweb,通常保持一致

allowoverride none

require all granted

</ directory>

<virtualhost *:80>

servername 192.168.169.152

documentroot /testweb

</ virtualhost>

添加一个新的ip

[root@openEuler ~]# nmcli c modify ens32 +ipv4.addresses 192.168.72.151/24

[root@openEuler ~]# nmcli c up ens32## 功能快捷键

基于不同端口的访问

<directory “/testweb”>

allowoverride none

require all granted

</ directory>

<virtualhost *:80>

servername 192.168.169.152

documentroot /testweb

</ virtualhost>

listen 81

<directory “/testweb/one”>

allowoverride none

require all granted

</ directory>

<virtualhost *:81>

servername 192.168.169.152

documentroot /testweb/one

</ virtualhost>

基于不同主机名的访问

##基于不同主机名的访问

<directory “/sername”>

allowoverride none

require all granted

</ directory>

<virtualhost *:80>

servername www.haha.com

documentroot /sername

</ virtualhost>

其中 www.haha.com需要再本地解析里面设置

加密

切记:发给谁就用谁的公钥加密,即发送方使用对方的公钥加密,同时为了保证环境的洁净,可以选择重新再创建一个.conf文件进行编辑功能,否则一个文件编辑功能太多容易冗杂且出bug

在 Apache HTTP 服务器中添加 TLS 加密

私钥存储在 /etc/pki/tls/private

CA 证书存储在 /etc/pki/tls/certs/

用户认证

安装 mod_ssl 软件包:

dnf install mod_ssl

创建私钥文件

yum install mod_ssl httpd y

cd /etc/pki/tls/certs/

openssl genrsa 2048 > jiami.key

#crt是由证书颁发机构(CA)签名后的证书,或者是开发者自签名的证书,包含 证书持有人的信息,持有人的公钥,以及签署者的签名等信息这将生成一个未加密的2048位RSA私钥并将其保存到名为jiami.key的文件中。

如果您确实需要使用AES-128加密来保护生成的私钥,则可能需要额外的步骤来实现这一点,因为标准的openssl

genrsa命令不直接支持对生成的私钥进行加密。通常的做法是在私钥生成后使用openssl rsa命令来对其进行加密。例如: openssl

genrsa 2048 > jiami.key openssl rsa -aes128 -in jiami.key -out

jiami_encrypted.key

在上面的例子中,第一个命令生成了一个未加密的2048位RSA私钥并将其保存到名为jiami.key的文件中。第二个命令使用AES-128加密方式对这个私钥进行加密,并将结果保存在jiami_encrypted.key文件中。

生成证书

openssl req -utf8 -new -key jiami.key -x509 -days 100 -out jiami.crt

openssl req: 该命令用于生成证书请求(Certificate Signing Request,CSR)。

openssl genpkey: 该命令用于生成私钥。

openssl x509: 该命令用于对证书进行各种操作,如签名、显示证书信息等。

那么该命令的完整含义为:使用utf8编码生成一个新的私钥文件jiami.key,然后使用该私钥文件生成一个证书请求,最后使用证书签名机构(CA)签名该请求,并将签名后的证书保存为jiami.crt,该证书有效期限为 100天。

具体的命令参数说明如下:

openssl req: 生成证书请求的命令。

-utf8: 使用 UTF8 编码。

-newkey: 生成一个新的私钥文件。

rsa:2048: 使用 RSA 算法,私钥长度为 2048 位。

-keyout jiami.key: 私钥输出到文件 jiami.key。

-out jiami.csr: 证书请求输出到文件 jiami.csr。

openssl x509: 对证书进行操作的命令。

-req: 该证书是由证书请求产生的。

-days 100: 该证书的有效期为 100 天。

-in jiami.csr: 指定证书请求文件。

-signkey jiami.key: 指定使用的私钥文件。

-out jiami.crt: 输出证书到文件 jiami.crt。

信息解释

执行openssl req -utf8 -new -key jiami.key -x509 -days 100 -out jiami.crt命令后会弹出以下信息

Country Name (2 letter code) [XX]:86

State or Province Name (full name) []:cq

Locality Name (eg, city) [Default City]:cq

Organization Name (eg, company) [Default Company Ltd]:cqchengke

Organizational Unit Name (eg, section) []:rhce

Common Name (eg, your name or your server’s hostname) []:www.haha.com

Email Address []:admin@haha.com

从上到分别代表着:

国家名称,使用两个字母代表,例如手机号86类型

第二行是省份

第三行是城市

第四行是公司单位

第五行是组织单位具体名称

第六行是您的姓名或服务器的主机名

第七航是邮箱地址

编写代码

<directory “/testweb”>

#<directory “/testweb”>,documentroot /testweb,要么目录一致,要么前者是后者子目录,不过通常

一致

allowoverride none

require all granted

</ directory>

AllowOverride None:这一行表示不允许.htaccess文件中的任何指令覆盖此配置块中的设置。None意味着不接受任何.htaccess文件中的指令。

Require all granted:这一行表示允许所有请求访问此目录。换句话说,没有特别的访问控制限制;任何人都可以访问此目录。

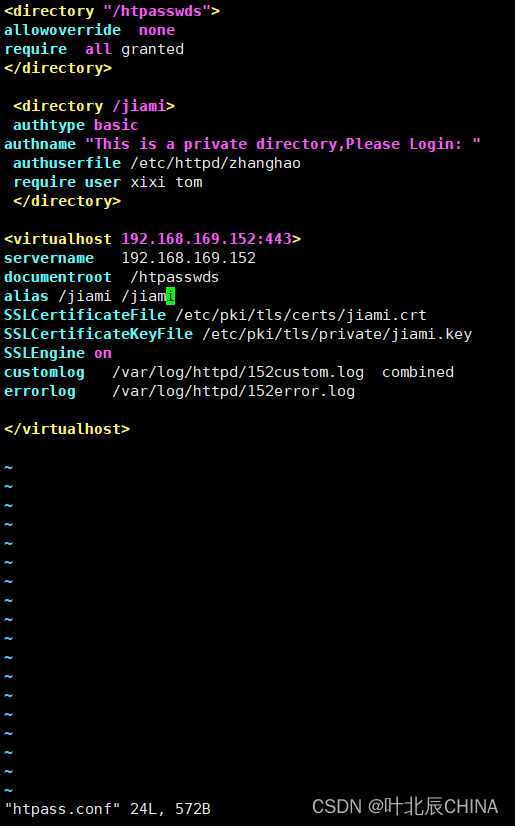

<virtualhost 192.168.169.152:443>

documentroot /testweb

servername www.haha.com

SSLCertificateFile /etc/pki/tls/certs/jiami.crt

SSLCertificateKeyFile /etc/pki/tls/private/jiami.key

SSLEngine on

customlog /var/log/httpd/152custom.log combined

errorlog /var/log/httpd/152error.log

<virtualhost 192.168.169.152:443>:

这一行声明了虚拟主机的监听地址和端口。虚拟主机是一种可以让多个网站在同一个服务器上运行的不同实例,它们各自拥有自己的IP地址和/或域名。

DocumentRoot /testweb:

这定义了服务器响应请求时的根目录。当用户访问此虚拟主机对应的服务器时,他们会看到/testweb目录中的内容。

ServerName www.haha.com: 指定这个虚拟主机对应的服务器名称。这通常是用户在浏览器中输入的域名。 SSLCertificateFile

/etc/pki/tls/certs/jiami.crt:

指定SSL/TLS证书文件的路径。这个证书用来证明服务器的身份,并且为客户端(如浏览器)所信任。 SSLCertificateKeyFile

/etc/pki/tls/private/jiami.key: 指定对应私钥文件的路径。私钥用于解密由客户端使用公钥加密的内容。

SSLEngine on: 启用SSL/TLS引擎,这意味着此虚拟主机将处理加密的HTTPS连接。 CustomLog /var/log/httpd/152custom.log combined:

指定一个自定义的日志格式,并将日志记录到指定的文件中。这里的combined是日志格式,包含了诸如客户端IP、请求时间、方法、URL、状态码等信息。

ErrorLog /var/log/httpd/152error.log:

指定错误日志文件的路径。当服务器在处理请求时遇到问题,这些错误会被记录在此文件中。

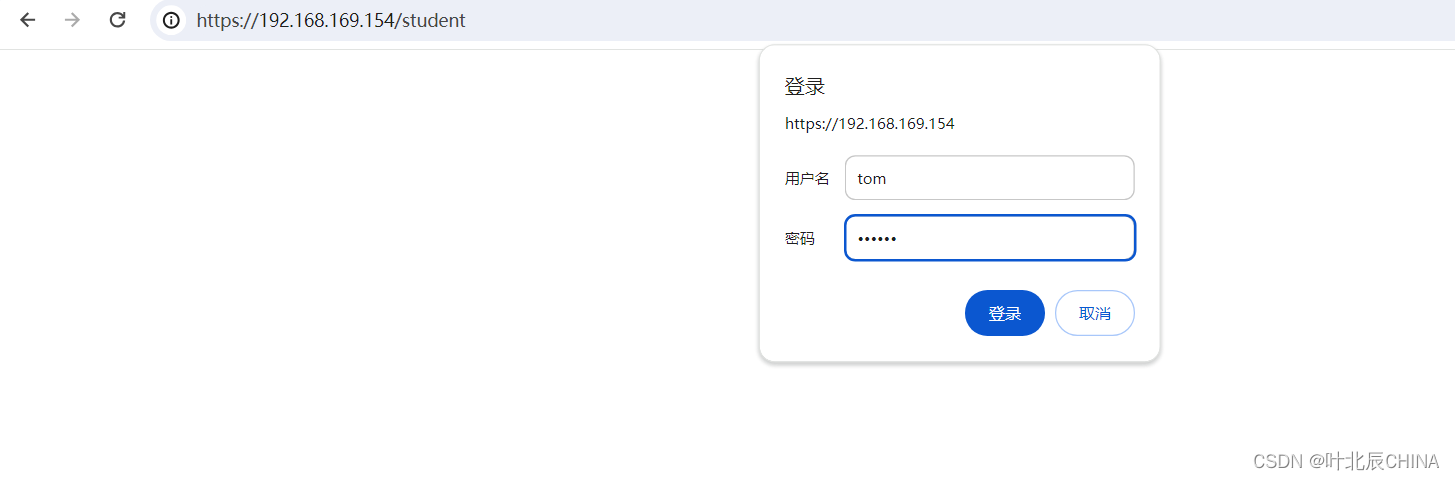

用户认证的web服务器

1、 创建用户认证的密码文件

[root@localhost tls]# htpasswd -c /etc/httpd/zhanghao haha

其中zhanhghao是一个具体的文件而非目录;-c 参数表示创建一个新的密码文件,只用于第一次创建文件 如果您希望创建 .htpasswd 文件在当前工作目录而非 /etc/httpd/zhanghao,则可以省略 -c 选项,因为不带该选项的 htpasswd 命令会在当前目录创建或更新

.htpasswd 文件。同时,您需要指定想要使用的用户名: htpasswd -c .htpasswd haha

New password:

Re-type new password:

Adding password for user haha

[root@localhost tls]#

[root@localhost tls]# htpasswd /etc/httpd/zhanghao xixi

New password:

Re-type new password:

Adding password for user xixi

2、 创建需要用户认证的目录

[root@localhost tls]# mkdir /jiami

[root@localhost tls]# echo welcome to jiami > /jiami/index.html

3、 在虚拟主机中配置需要认证的web目录

<directory /jiami>

authtype basic

authname "suibianxie: "

authuserfile /etc/httpd/zhanghao

require user haha xixi

</ directory>

AuthType Basic: 指定将使用Basic Authentication进行认证。Basic

AuthName "This is a private directory,Please Login: ":

为认证对话框设置一个友好的名称,这个名称将显示在弹出的登录窗口中。

AuthUserFile /etc/httpd/zhanghao:

指定包含合法用户名和经过哈希处理的密码的.htpasswd文件的路径。 Require user xixi tom:

限定只有名为xixi和tom的用户可以访问这个目录。如果这些用户不在 .htpasswd 文件中,则需要确保他们已经被添加进去。

完整代码:

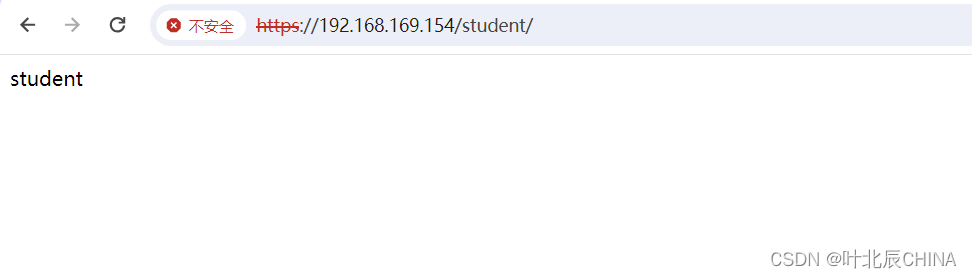

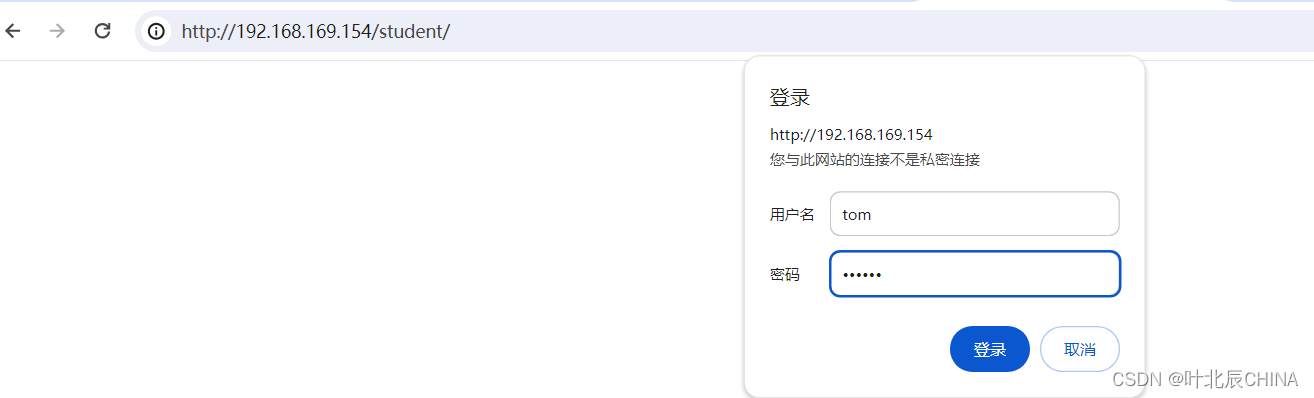

4、 重启服务器,查看服务器,访问服务

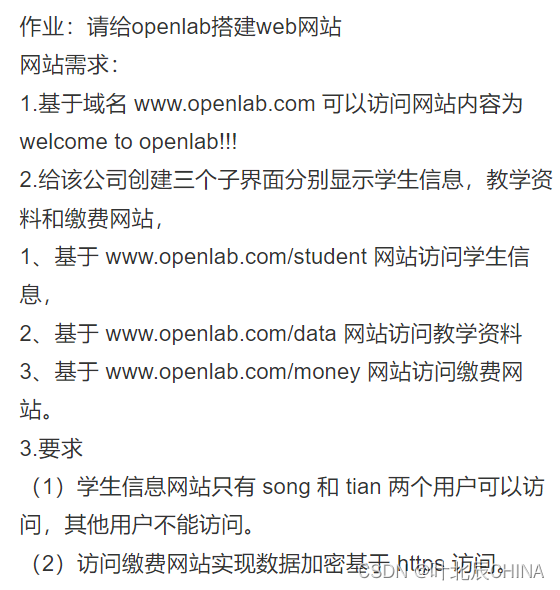

练习

思路分析

首先,基于域名 www.openlab.com 可以访问网站内容为 welcome to openlab!!!

我们可以知道,我们需要再/etc/hosts解析文件下配置域名解析 然后在“/”目录下创建index.html,其内容为: welcome to openlab!!!

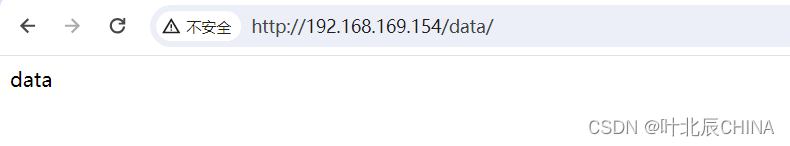

给该公司创建三个子界面分别显示学生信息,教学资料和缴费网站,

根据这一条我们知道,需要再“/”目录下面创建三个文件夹,并在里面分别创建index.html文件,并填上相应的内容

学生信息网站只有 song 和 tian 两个用户可以访问,其他用户不能访问。

根据这一条,我们知道,我们需要有两个用户认证,认证的文件夹是学生信息即 /student,并且需要创建秘钥

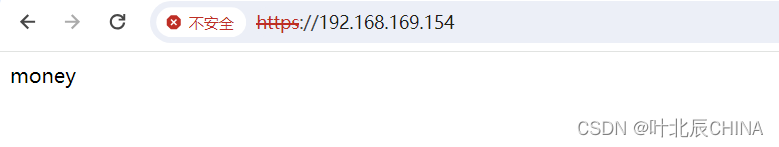

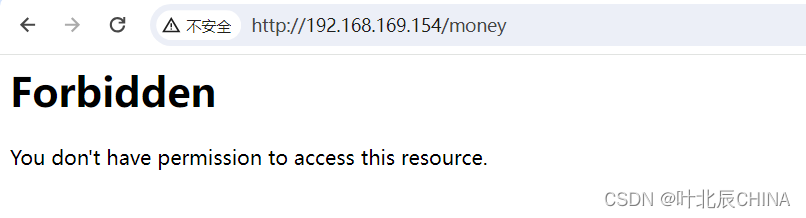

访问缴费网站实现数据加密基于 https 访问。

根据这一点可以知道,/money文件夹是加密的

实施步骤

第一步:

写好本地仓库(以redhat为准),并挂载磁盘,然后下载软件包

dnf -install httpd mod_ssl -y

第二步:

使用firewall-cmd --list-all 查看服务

如果没有http服务,则使用 firewall-cmd --permanent --add-service=httpd添加服务

然后再浏览器里面输入虚拟机IP地址查看http服务是否可用

第三步:

创建文件 如:/student ,/money,/data 以及相应的index.html文件,并输入相应内容

然后在/etc/hosts文件里面配置域名解析

并使用curl http://www.openlab.com命令验证

然后根据要求创建私钥和证书

创建证书和私钥

openssl genrsa 2048 > jiami.key

openssl req -utf8 -new -key jiami.key -x509 -days 100 -out jiami.crt

第四步:

然后在/etc/httpd/conf.d/目录下面创建.conf文件,例如vhost.conf根据题目编辑要求编辑内容

在编辑内容的时候可以先做一个https加密认证的功能进行验证,然后在进行,创建用户认证。

如上图所示,这个是完整的功能代码,刚开始做的时候,可以先忽略第二部分的用户部分,

在编辑完第一部分和第四部分之后,将ip地址输入到浏览器里面,进行验证结果。之后再编辑第三部分和第五部分

SSLCertificateFile /etc/pki/tls/certs/jiami.crt

sslcertificatekeyFile /etc/pki/tls/private/jiami.key

sslengine on

customlog /var/log/httpd/openlab_custom.log combined

errorlog /var/log/httpd/openlab_error.log

这5个部分一定要写对,尤其是文件地址,在写之前都先看看在对应的文件下面有没有对应的文件,没有就及时创建,同时 alias /money /money不能放在第四部分里面(如果放进去有害无益,而且也不符合题目要求,会造成不必要的bug和麻烦),因为其要通过加密访问。

命令解析:SSLRequireSSL 指令确保只有通过 HTTPS 的连接才可以访问这个目录。如果SSLRequireSSL 后面还有操作,只有当以非http形式访问的时候才会触发

此外,当对一个操作不明确的时候一定要多多使用快照在进行操作。

操作完成之后可以使用 curl -k https://www.openlab.com命令验证

第五步;

当以上操作都完成的时候,就可以创建“用户认证的web服务器”(忽视与题目不符的用户名,因为我看错了,方法一致就行),执行:

htpasswd -c /etc/httpd/zhanghao xixi

其中,-c只在第一次创建的时候使用

htpasswd /etc/httpd/zhanghao tom

第六步:

进行全方位验证

直接在/money跳转

非https跳转

如果在http下访问/money就会有警告

补充

如果相应警示框可以在 SSLRequireSSL 后面加上以下内容

ErrorDocument 403 “This content can only be accessed securely via HTTPS. Please update your connection to use HTTPS.”

服务器将返回一个 403 禁止访问的状态码,并且由于我们设置了 ErrorDocument 指令,用户将会看到我们定义的警告消息。

DNS

服务解释

域名系统(DNS)是一个分层的分布式数据库。它存储用于将Internet主机名映射到IP地

址(反之亦然)的信息、邮件路由信息以及Internet应用程序使用的其他数据。

客户端通过调用解析器库在DNS中查找信息,解析器库向一个或多个名称服务器发送查询

并解释响应。BIND 9软件发行版包含一个名称服务器,named和一个名为liblwres的解析器

库。

服务安装

yum install bind bind-utils -y

安装完成后,你可能需要启动named服务(BIND的守护进程)并设置它在系统启动时自动启动:

sudo systemctl start named

sudo systemctl enable named

添加DNS服务

firewall-cmd --permanent --add-service=dns

配置文件解析

dns服务器与客户端的区别,重点在服务器上面配置,客户端 只负责访问

[root@kittod ~]# cat /etc/named.conf

options {

/*

监听方式,服务监听指定ip的53号端口

服务器可能有多张网卡,any表示所有网卡监听53端口的DNS解析请求

todo 可以个实验:1、ip指定为本机ip。2、ip指定为同网段随便的ip

*/

listen-on port 53 { 192.168.169.152;}; 监听的IP地址和端口

directory “/var/named”;区域文件所在目录

}

区域文的具体定义

zone “.” IN { “.”代表根域

type hint; 代表根服务器 hint仅仅用于根服务器

file “named.ca”; 代表区域文件目录的具体定义文件

};

正向解析

在/var/named文件夹里面配置

[root@localhost named]# cat named.baidu

$TTL 1D

@ IN SOA @ admin.baidu.com. (

0

1D

1D

2D

1D)

IN NS ns.baidu.com.

IN MX 10 mail.baidu.com. #这里面的10代表权限优先级,数字越小优先级越高

ns IN A 192.168.169.152

mail IN A 192.168.169.159

www IN A 192.168.169.152

ftp IN A 192.168.169.110

haha IN CNAME www

named.conf文件配置

[root@localhost named]# cat /etc/named.conf

options {

listen-on port 53 { 192.168.169.152; };

directory “/var/named”;

};

zone “.” IN {

type hint;

file “named.ca”;

};

zone “baidu.com” IN {

type master;

file “named.baidu”;

};

类型资源讲解

除了“hint”类型之外,DNS区域还可以有其他几种类型,包括:

master:主区域。这种类型的区域是区域数据的权威来源。当一个区域被设置为master时,DNS服务器会接受对该区域的动态更新。

slave:从区域。从区域是主区域的副本。DNS服务器会定期从主区域服务器同步数据,以保持最新的区域信息。

forward:转发区域。这种类型的区域用于将DNS查询转发到其他DNS服务器。通常用于将特定域名的查询转发到专门的DNS服务器。

stub:存根区域。存根区域用于提供非权威的区域信息。通常用于提供递归查询服务,而不作为权威的区域服务器。

additional:附加区域。这种类型的区域用于提供额外的信息,例如邮件交换器(MX)记录或名称服务器(NS)记录。

这些区域类型允许DNS服务器以不同的方式处理各种类型的域名解析请求,从而实现灵活和高效的DNS服务。

dig命令

详情链接

切记:在 Linux 中,dig 命令是一个用于查询 DNS 服务器的工具,它并不需要本地系统上安装完整的 DNS 服务(如 BIND 或 Unbound)来运行。也就是说,在客户机上进行测试并不需要配置dns,只需要服务器进行配置即可

nslookup和ping区别:

nslookup:

用途:nslookup主要用于查询域名系统的(DNS)信息。它可以用来查找域名对应的IP地址,也可以查询其他类型的DNS记录,如MX记录、CNAME记录等。

功能:nslookup可以显示域名的权威名称服务器,跟踪DNS查询路径,以及测试DNS服务器的响应情况。它通常用于诊断DNS配置和解析问题。

示例: nslookup example.com ping:

用途:ping主要用于测试网络连接和延迟。它可以发送小的数据包(称为ICMP回显请求)到目标地址,并接收回应,从而判断网络的连通性和响应时间。

功能:ping可以显示数据包往返的时间(延迟),以及数据包的丢失情况。它通常用于检测网络连接问题和服务器的可达性。 示例: ping

example.com

总的来说,在dns配置当中,nslookup既可以从域名解析ip,也可以从ip解析域名;而ping命令是只能将域名解析至ip

整体思想与步骤

一、明确方向

在做dns配置服务的时候,这个服务是作用于服务器之上,所以在进行模拟操作的时候,我们需要确定服务器和客户端以防止混乱导致出错

二、安装环境与添加服务

在开始配置dns服务的时候使用

dnf install bind bind-utils -y

添加完成之后使用firewall-cmd --permanent --add-server=dns添加服务

三、配置文件解析

在配置文件解析的时候,要明确域名,IP地址,端口号,文件存放的目录和文件本身的名字,并且注意格式,尤其是中英文大小写,以及分号的遗漏

四、编辑具体的解析文件,如下所示:

[root@localhost named]# cat named.baidu

$TTL 1D 定义服务默认生存时间

@ IN SOA @ admin.baidu.com. (

0 表示区域文件的序列号,用于版本控制

1D 表示刷新间隔,即主DNS服务器多久检查一次从DNS服务器是否有更新

1D表示重试间隔,即从DNS服务器在失败后多久再次尝试获取更新。

2D表示过期限制,即从DNS服务器在没有成功更新的情况下多久放弃。

1D)表示最小TTL时间,用于负缓存(最短生存时间)

IN NS ns.baidu.com.指定负责该区域的权威名称服务器是ns.baidu.com.

IN MX 10 mail.baidu.com.指定邮件服务器为mail.baidu.com.,优先级为10

ns IN A 192.168.169.152将ns.baidu.com.解析为IP地址192.168.169.152

mail IN A 192.168.169.159

www IN A 192.168.169.152

ftp IN A 192.168.169.110

haha IN CNAME www 将haha.baidu.com.别名为www.baidu.com. ;这意味着访haha.baidu.com.将会被指向www.baidu.com.

SOA:定义起始授权机构(Start of Authority,SOA)记录:这是区域文件的起始记录,包含了区域文件的管理信息。这里的@表示根域名(在这个例子中是baidu.com.),admin.baidu.com.是管理员联系邮箱。

IN代表关键字,NS: Name Server的缩写,表示这个域的名称服务器是ns.baidu.com.

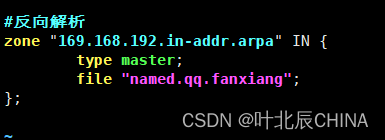

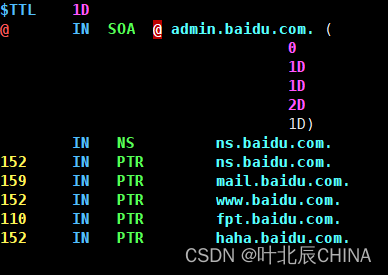

反向解析

概念:所谓反向 解析是指以下几个方面:

一、从ip解析至域名

二、在书写的时候一切从反,包括IP地址也要反过来写

三、反向解析其实也是RARP协议的运用

四、反向书写服务根据服务加上域名

配置文件

配置文件解析

解释:in-addr.arpa是反向解析关键字

编辑具体的解析文件,如下所示:

其中PTR是反向解析的关键字,152,159,110的数字代表的是在该网段下具体对应的ip地址

至于www.baidu.com和ftp.baidu.com之类的,其中www和ftp是对应的服务,baidu.com是域名,其余上面部分与正向解析一样.

注:在配置反向解析的时候,需要编辑 /etc/resolv.conf 文件,将里面的dns改成/etc/named.conf里面的ip,其中反向解析不需要和正向解析一一对应,二者没有直接关联

转发服务器实验

服务器配置:

[root@kittod ~]# cat /etc/named.conf

options {

listen-on port 53 { 192.168.226.130; };

forward only;

forwarders { 114.114.114.114; };

};

[root@kittod ~]# systemctl restart named

实战服务器配置

options {

listen-on port 53 { 192.168.169.158; };

directory “/var/named”;

forwarders { 8.8.8.8; };#具体公网IP(咱不泄露)

};

客户端配置:

服务器网络配置

客户端网络配置

本实验的作用和目的:

转发服务器的功能是,转发服务器的主要功能是接收来自客户端的请求,并将其转发到另一个服务器。也就是说用户可以通过转发服务器查询信息,仅此而已,如果客户机需要访问外网,则自己走自己的路由地址,不走转发服务器,因为转发服务器不是代理服务器。

命令验证

服务器

客户端

客户端通过服务器的地址获取到了信息,即说明服务器转发成功

客户机可以ping通外网,即说明客户机网络正常

主从服务器之本地解析传输实验

概念与思想:“主从服务器”不是“服务器/客户机”模式,主从服务器模式它的意思是将服务器的内容复制到从服务器,然后再从从服务器进行本地解析查询。

主服务器配置:

再做主从服务器的时候,主服务器需要的步骤为:

一、配置dns文件,监听端口为自己,而dns为默认的“.2”结尾的即可

二、放行dns服务,这样可以,将dns放行出去。

从服务器配置:

在从服务器里面,我们设置type slave代表从服务器,然后将设置主服务器,当我们在从服务器里面执行 dig -t NS qq.com @192.168.169.158 命令解析的时候,从服务器的 slaves文件夹下面会自动生成一个named.qq文件,里面的内容和主服务器的 named.qq一样,只不过他的编码不一样,如下所示:

总结:主从服务器模式,就是从服务器把主服务器的的指定内容复制到本地,如本实验里面的qq.com之后从服务器进行解析查询的时候,就可以在本地直接解析,不需要跑到服务器上面去了

主从服务器与Web服务结合(客户端服务器模式)

概要:客户端服务器模式,即客户端仅仅只需要把dns改成服务器的即可,剩下的不需要做什么

相比对与**“主从服务器模式”**,服务器仅仅只需要将DNS改成外网的DNS,客户端的/etc/named.conf文件里面的监听端口设置成服务器的IP地址(也有可能是自己的,忘记快照了,数据丢失,所以没有截图),DNS设置为服务器的dns。

707

707

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?