1.判断Str2与Destination是否相等,相等则“right flag”,不等则“wrong flag”

2.v5=Destination长度

3.for():Destination[j]+=j

4.v11 = j_strlen(Destination)

5.Destination=v4

6.对v4进行操作

7.v3=Str长度

8.获取字符串长度存入Str中

9.for()不明意义的操作

跟进第六步的函数

看不懂,但是有特征:出现过很多次BASE64_table_417B30,初步怀疑是base64加密

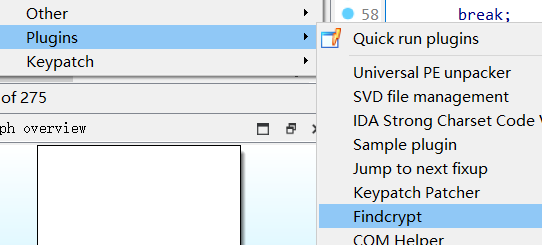

再打开检查加密的插件

证实是base64加密

程序的大致流程是:输入的字符串先进行base64加密后再进行第j位加上j的加密操作,然后和Str2比对,跟进Str2

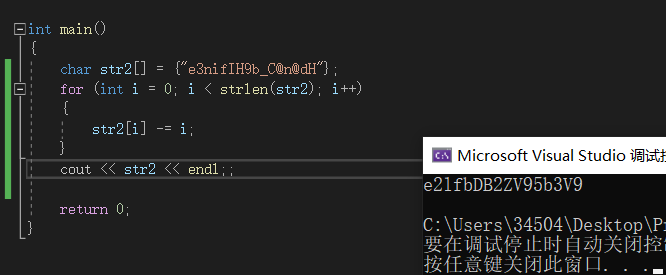

flag就是对这个字符串解密,开始写脚本

小细节:解密过程是加密过程的逆向操作,它第j位加上j,我们第j位就减去j

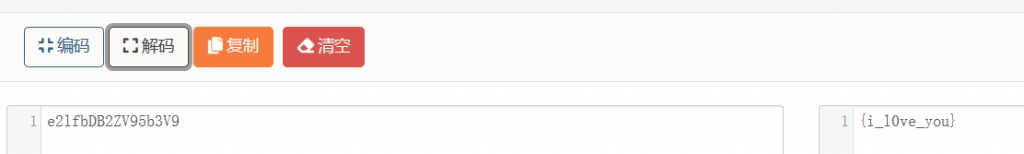

然后base64解密

得到flag{i_l0ve_you}

笔记:

那个不明意义的操作:____report_rangecheckfailure();

检查堆栈溢出

以后不会写逆向推理的过程了,相信刷了几道题已经有逆向分析的能力了,以后只写大致流程了,看注释应该就能看懂

418

418

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?