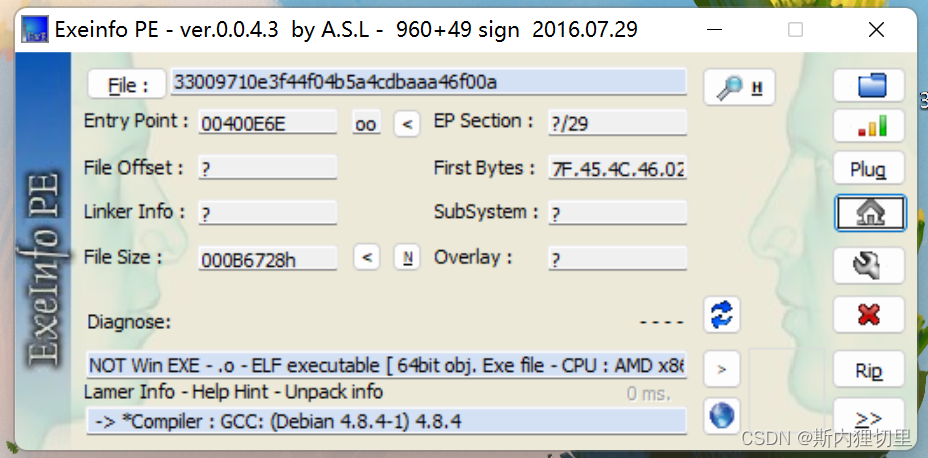

1.下载附件,exeinfo查壳,无壳。

2.64位IDA静态分析。

观察得到只有一个start函数,分别进入函数,观察只有一个函数内有内容。

__int64 __fastcall sub_400F8E(__int64 a1, int a2, int a3, int a4, int a5, int a6)

{

int v6; // edx

int v7; // ecx

int v8; // er8

int v9; // er9

int v10; // ecx

int v11; // er8

int v12; // er9

char v14; // [rsp+0h] [rbp-C0h]

char v15; // [rsp+0h] [rbp-C0h]

char v16[136]; // [rsp+10h] [rbp-B0h] BYREF

int v17; // [rsp+98h] [rbp-28h]

char v18; // [rsp+9Fh] [rbp-21h]

int v19; // [rsp+A0h] [rbp-20h]

unsigned __int8 v20; // [rsp+A6h] [rbp-1Ah]

char v21; // [rsp+A7h] [rbp-19h]

int v22; // [rsp+A8h] [rbp-18h]

int v23; // [rsp+ACh] [rbp-14h]

int v24; // [rsp+B0h] [rbp-10h]

int v25; // [rsp+B4h] [rbp-Ch]

_BOOL4 v26; // [rsp+B8h] [rbp-8h]

int i; // [rsp+BCh] [rbp-4h]

sub_407470((unsigned int)"Give me the password: ", a2, a3, a4, a5, a6, a2);

sub_4075A0((unsigned int)"%s", (unsigned int)v16, v6, v7, v8, v9, v14);

for ( i = 0; v16[i]; ++i )

;

v26 = i == 22;

v25 = 10;

do

{

v10 = (int)sub_406D90() % 22;

v22 = v10;

v24 = 0;

v21 = byte_6B4270[v10]; // 95, 242, 94, 139, 78, 14, 163, 170, 199, 147,

// 129, 61, 95, 116, 163, 9, 145, 43, 73, 40,

// 147, 103

v20 = v16[v10];

v19 = v10 + 1;

v23 = 0;

while ( v23 < v19 )

{

++v23;

v24 = 1828812941 * v24 + 12345;

}

v18 = v24 ^ v20;

if ( v21 != ((unsigned __int8)v24 ^ v20) )

v26 = 0;

--v25;

}

while ( v25 );

if ( v26 )

v17 = sub_407470((unsigned int)"Congras\n", (unsigned int)v16, v24, v10, v11, v12, v15);

else

v17 = sub_407470((unsigned int)"Oh no!\n", (unsigned int)v16, v24, v10, v11, v12, v15);

return 0LL;

}

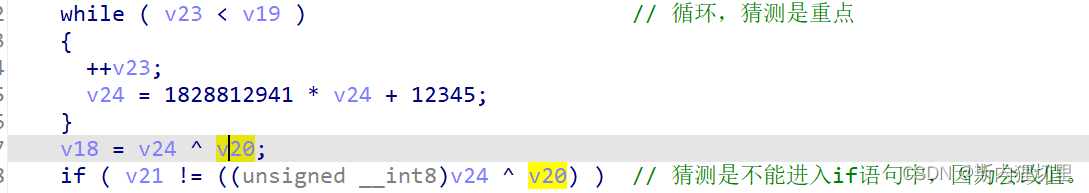

首先看代码逻辑,看到内容如下:

大致还是很清晰的,虽然这个判断只有10个字符串,但是实际上需要输入的字符串是22位。

从这里面随机选择一个数字i,然后从byte_6B4270和input中分别取出第i个字符v9和v8,将v8的内容和一个根据i+1的算法进行异或运算与v9比较。

整体逻辑如上,而且我们发现,这个i具体是多少其实是不需要的,因为我们的运算中取出的第i个数字必定是要进行i+1次的加密,所以我们只需要遍历这个答案即可。

3.脚本:

#include <stdio.h>

#include <stdlib.h>

#include <string.h>

int main()

{

unsigned char byte_6B4270[] = { 95, 242, 94, 139, 78, 14, 163, 170, 199, 147,129, 61, 95, 116, 163, 9, 145, 43, 73, 40,147,103 };

int v10;

int v19;

char v21;

int v23;

int v24;

char flag[23] = { 0 };

for (int i = 0; i < 22; i++) {//22:strlen(byte_6B4270[]=22)

v10 = i;

v24 = 0;

v21 = byte_6B4270[v10];

v19 = v10 + 1;

v23 = 0;

while (v23 < v19) {

++v23;

v24 = 1828812941 * v24 + 12345;

}

flag[i] = v24 ^ v21;

}

printf("%s", flag);

return 0;

}

最终flag:flag{d826e6926098ef46}

4.总结:

第一步确定Flag字符数量。

第二步找到已确定的字符串作为基点来反推falg字符。

第三步找出逻辑中与flag直接相关的部分,该部分可以正向爆破或者从尾到头的反向逻辑。

然后找到与flag没有直接关联的部分,该部分无需逆向逻辑,直接正向流程复现即可。

对于逆向的题目,算法本身的理解非常重要,理解了算法的规律之后,能够帮助我们更快的找到答案所在 难点在于对题意的猜测,对数据文件进行反转。

140

140

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?