目录

下载和安装DirBuster:你可以从OWASP(开放Web应用安全项目)的官方网站下载DirBuster。

配置目标URL:在DirBuster界面的"Target"字段中输入目标URL,例如:http://www.example.com。

配置字典:在DirBuster界面的"Directory List"字段中选择要使用的字典。DirBuster提供了多个字典选项,包括常见的字典和定制的字典。你可以根据需要选择适合的字典。

启动爆破:点击DirBuster界面的"Start"按钮开始爆破。DirBuster将开始使用选定的字典在目标URL上进行爆破,尝试发现敏感文件和目录。

什么是DirBuster

DirBuster是Kali军械库中的一个应用程序,旨在暴力破解Web和应用程序服务器。该工具可以暴力破解目录和文件。该应用程序使用户可以利用多线程功能来加快处理速度。

DirBuster是一个用于爆破目录和文件的工具,它可以帮助安全测试人员寻找敏感文件和目录。以下是使用DirBuster的步骤:

-

下载和安装DirBuster:你可以从OWASP(开放Web应用安全项目)的官方网站下载DirBuster。

-

启动DirBuster:运行DirBuster应用程序。

-

配置目标URL:在DirBuster界面的"Target"字段中输入目标URL,例如:http://www.example.com。

-

配置字典:在DirBuster界面的"Directory List"字段中选择要使用的字典。DirBuster提供了多个字典选项,包括常见的字典和定制的字典。你可以根据需要选择适合的字典。

-

配置线程数:在DirBuster界面的"Thread Count"字段中选择用于爆破的线程数。较高的线程数可以提高爆破速度,但也可能导致服务器拒绝服务(DoS)攻击。因此,你应该根据目标环境的性能和风险来选择适当的线程数。

-

启动爆破:点击DirBuster界面的"Start"按钮开始爆破。DirBuster将开始使用选定的字典在目标URL上进行爆破,尝试发现敏感文件和目录。

-

当使用DirBuster进行目录和文件爆破时,你可以通过以下方式扩展和优化该过程:

-

自定义字典:除了DirBuster提供的字典之外,你还可以创建自己的字典,包括特定于目标应用程序或行业的敏感文件和目录。这可以通过将常见的敏感文件和目录添加到字典中来实现。

-

指定扩展名:通过在DirBuster界面的"Extensions"字段中指定常见的文件扩展名,可以限制DirBuster只爆破具有指定扩展名的文件。这有助于集中精力在可能包含敏感信息的文件类型上。

-

结合其他工具和技术:DirBuster只是一个目录和文件爆破工具,你可以结合其他工具和技术来进一步扩展目标发现的能力。例如,你可以使用漏洞扫描工具,如Nessus或OpenVAS,来扫描已发现的目录和文件,以查找潜在的安全漏洞。

-

使用代理:在实施目录和文件爆破时,DirBuster会发送大量的请求给目标服务器。为了减轻对目标服务器的负担和减少可能的DoS攻击风险,你可以通过使用代理来限制请求的速率,或者在测试期间与目标服务器保持联系,以确保爆破操作不会对其造成负面影响。

-

分析结果:在爆破过程中,DirBuster将显示找到的文件和目录。你可以根据需要进一步分析这些结果,以确定是否存在敏感文件或目录。DirBuster将显示找到的文件和目录列表。你应该仔细分析这些结果,特别注意可能包含敏感信息的文件和目录,如配置文件、日志文件、备份文件等。进一步探查这些文件和目录可以帮助发现潜在的安全漏洞。

请注意,在使用DirBuster进行目录和文件爆破时,你应该遵守法律和伦理准则,仅在授权的范围内使用该工具。未经授权的目录和文件爆破可能违法,并对目标系统造成损害。

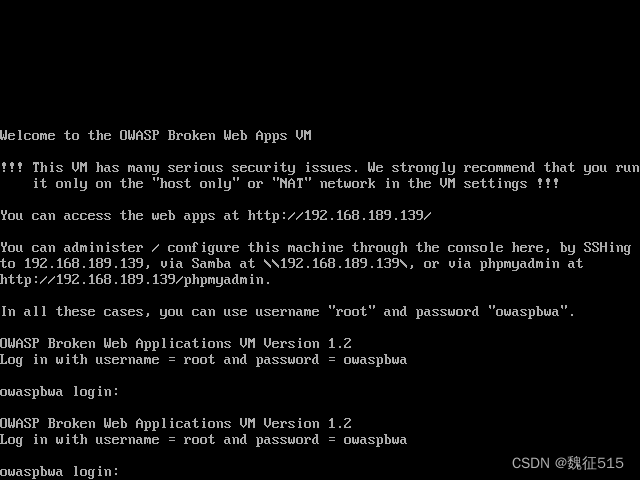

1、在VMware上打开OWASP_Broken_Web_App,打开后,如下图示,我的靶场web的地址是http://190.168.189.139

2、 爆破字典准备

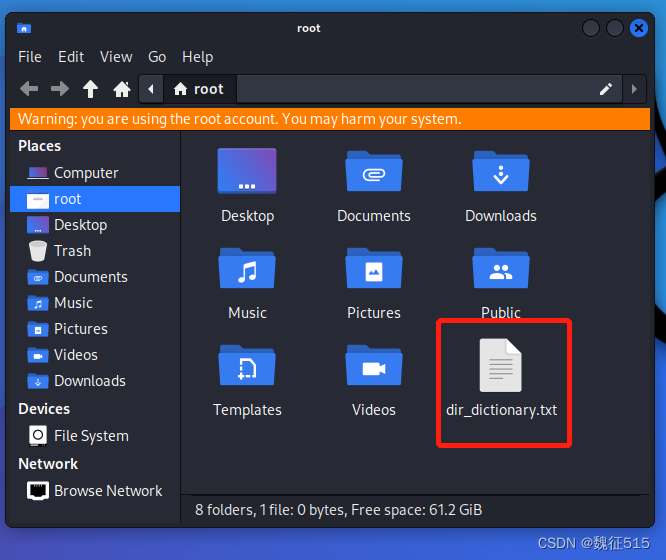

1:在home处建立一个文本文档名称为dir_dictionary.txt

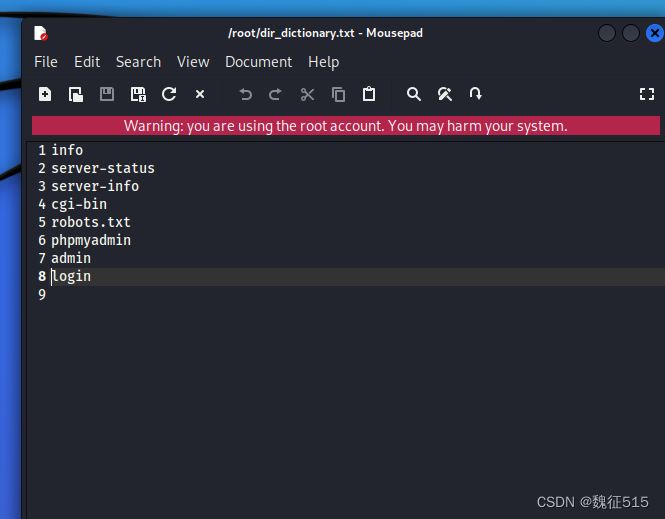

2:在文本文档输入实验内容:

info

server-status

server-info

cgi-bin

robots.txt

phpmyadmin

admin

login

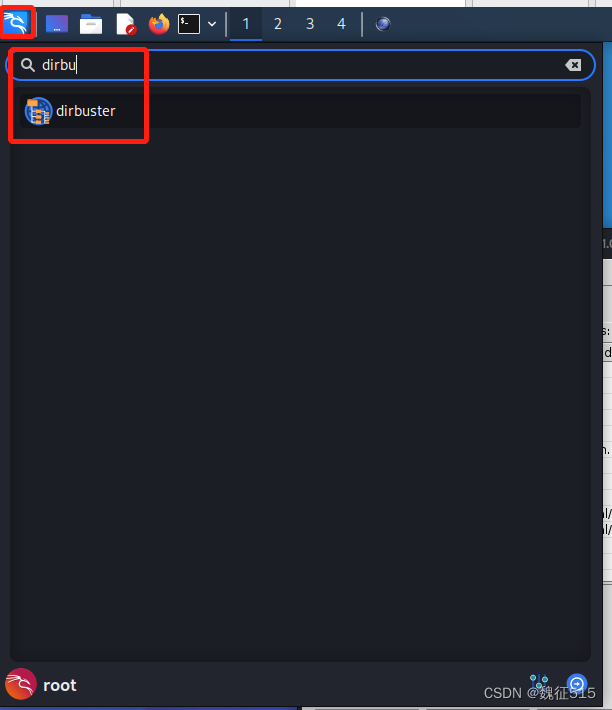

3、在kali linux中用图形界面打开dirbuster

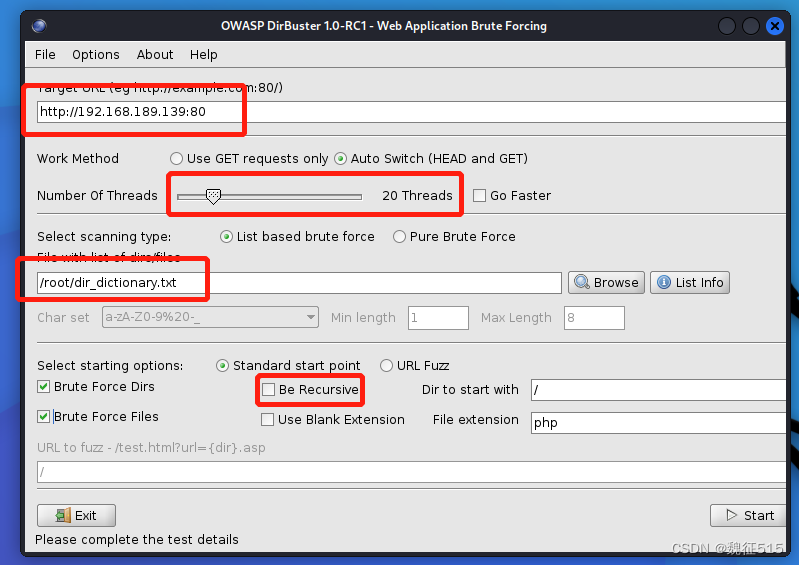

4. 在OWASP DirBuster中设置参数

1、DirBuster 窗口中,Target URL:输入要探测网站的地址;需要注意的是这个地址要加上协议,看网站是http还是https。 本实验中将目标 URL 设置为

2、Work Method:选择工作方式;一个是get请求,一个是自动选择。一般选auto switch的自动选择,它会自行判断是使用head方式或get方式。

3、Number of Threats,是选择扫描线程数,一般为30。电脑配置好的可根据情况选择,本次实验将线程数设置为20,大家可自行设置。

4、select scanning type:是选择扫描类型。list based brute force是使用字典扫描的意思,勾选上。随后browse选择字典文件,可用自己的,也可用dirbuster自己的。pure brute force是纯暴力破解的意思。

5、File with list of dirs/files选择基于列表的暴力破解,然后单击“Browse浏览”。

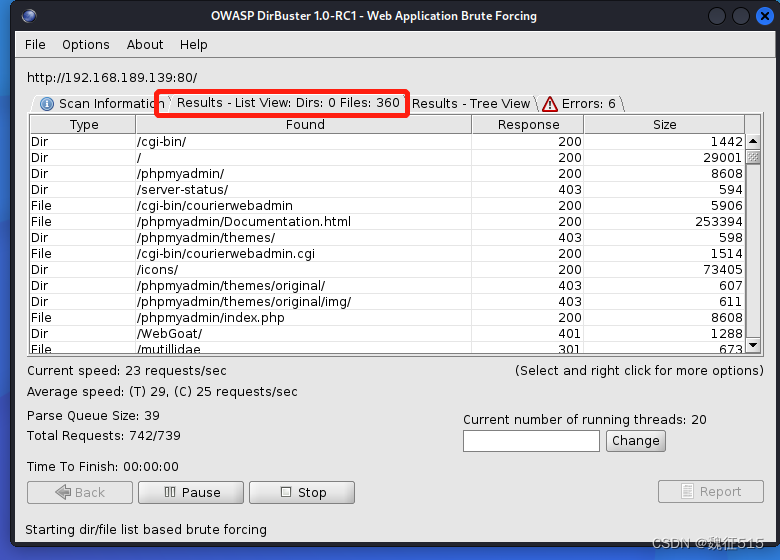

5、点击开始,DirBuster开始工作并开始强制执行暴力,结果窗口中会弹出各种文件和目录

选项卡中的Response

200 成功:文件存在。

404 未找到:服务器中不存在该文件。

301 永久移动:请求的网页已永久移动到新位置,这是重定向到给定的URL。

302 临时移动:服务器目前从不同位置的网页响应请求。

303 查看其他位置:请求者应当对不同的位置使用单独的GET请求来检索响应时,服务器返回此代码。

401 未授权:访问此文件需要身份验证,对于需要登录的网页,服务器可能返回此响应。

403 禁止:请求有效但服务器拒绝响应。

500 服务器内部错误:服务器遇到错误,无法完成请求。

总结:

网站后台扫描工具都是利用后台目录字典进行爆破扫描,字典越多,扫描到的结果也越多,要想扫描到更多的东西,都必须要有一个强大的目录字典。使用DirBuster进行目录和文件爆破是一个有助于发现潜在安全问题的重要步骤。然而,你应该遵守法律和伦理准则,并仅在授权范围内使用该工具。同时,与安全团队或目标系统的管理员合作,以确保目标发现过程的安全性和敏感信息的保护。

423

423

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?