验证码

hint:tuppers

在线工具Tupper’s Formula Tools (tuppers-formula.ovh)

把验证码中的数字全部提取出来

1594199391770250354455183081054802631580554590456781276981302978243348088576774816981145460077422136047780972200375212293357383685099969525103172039042888918139627966684645793042724447954308373948403404873262837470923601139156304668538304057819343713500158029312192443296076902692735780417298059011568971988619463802818660736654049870484193411780158317168232187100668526865378478661078082009408188033574841574337151898932291631715135266804518790328831268881702387643369637508117317249879868707531954723945940226278368605203277838681081840279552

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-7m8cfONT-1677302977701)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230221160001104.png)]](https://img-blog.csdnimg.cn/ec7aeb621b144cf49671c54dbaac1f2d.png)

你看这个指针它可爱吗

windows部分

根据提示,找到制作指针的软件Axialis CursorWorkshop,ani和cur文件可以导入进去,不过我也没有用这个软件,

ani:动态windows指针图标(类似gif)

cur:静态windows指针图标

前提windows的部分可以用点小聪明

ani的可以通过属性来看

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-NrYYAerK-1677302977702)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230223182858640.png)]](https://img-blog.csdnimg.cn/74b4f24770cf4df180c0e9ae42d6f26e.png)

但是白的部分没法看到(win的属性界面本来就是白色的犯冲)

根据它生成的指针,猜测这个gif是一个透明的,可以修改系统的对比度[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传![(img-iETXi92n-1677302977703)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230223183114080.png)]](https://img-blog.csdnimg.cn/f206d1ac71ee420799109096480ed6a3.png)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vFS6P9gx-1677302977703)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230223183214282.png)]](https://img-blog.csdnimg.cn/e6f305f8cebd4fcc860115a8cd356a2f.png)

cur部分,可以拖到vscode中直接查看色块信息

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-F6gbPrRQ-1677302977703)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230223183345994.png)]](https://img-blog.csdnimg.cn/92a3718f450f44cd9f317cd2bcedcf88.png)

一共收集到的字符有

afl

1{g

513

1c2

_81

_b7

874_4

但是完全不知道规律

Mac部分

用sublime打开,发现大量的base64编码,把<标记一下,

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-yyTqlVvw-1677302977704)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230223184343714.png)]](https://img-blog.csdnimg.cn/6c46464771da4c618200282ab0a46747.png)

总共分成6部分,猜测这就是6个文件

base64解密一下

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Aes5nP1G-1677302977704)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230223184519009.png)]](https://img-blog.csdnimg.cn/c5a1683c18b04e7b86e12a2312d030b7.png)

一个文件头是49492A标志位,II的文件

标签图像文件格式(Tagged Image File

Format,简写为TIFF)是一种灵活的位图格式,主要用来存储包括照片和艺术图在内的图像。它最初由Aldus公司与微软公司一起为PostScript打印开发。TIFF与JPEG和PNG一起成为流行的高位彩色图像格式。TIFF格式在业界得到了广泛的支持,如Adobe公司的Photoshop、The

GIMP Team的GIMP、Ulead PhotoImpact和Paint Shop Pro等图像处理应用、QuarkXPress和Adobe

InDesign这样的桌面印刷和页面排版应用,扫描、传真、文字处理、光学字符识别和其它一些应用等都支持这种格式。如今Adobe公司从Aldus获得了印刷应用程序-PageMaker之后控制着TIFF的规范。

…

每个TIFF文件都是从指示字节序的两个字节开始的。“II”表示小端序、“MM”表示大端序。后面的两个字节表示数字42。数字42是“为了它深远的哲学意味”而选择的。42的读法取决于头两个字节所表示的字节顺序。整个文件根据所指出的字节顺序进行读取

全部提出后,改后缀为tiff

下面就是非常规做法了

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-vAVxhYuG-1677302977704)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230223184805583.png)]](https://img-blog.csdnimg.cn/7bf36d4e39364285833ec2111bc3e51a.png)

这就是tiff的,我们把保存为png格式然后在

stegsolve

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-PBNBPxPl-1677302977705)(D:\Users\kangye li\Desktop\solved1.png)]](https://img-blog.csdnimg.cn/8a22dcd98e894f45aad7afdb5815324d.png)

这样就比较好看了

搜集的字母

8d1

7b

d08

10

88f

加上win部分的字符不够uuid的字符数量,比赛的时候这里卡住了

事后

1,顺序问题

ani主要分成四段文字说明区、信息区、时间控制区和数据区,对应’anih’, ‘rate’, 'seq ',

‘list’,每个数据区都有对应开头标识,而seq数据区对应的是播放顺序

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-pLtm6X6P-1677302977705)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230223204031039.png)]](https://img-blog.csdnimg.cn/dd30821320904243b52d3affa892a0fc.png)

把1.ani拖带winhex中

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-0PBydwmL-1677302977705)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230224090701916.png)]](https://img-blog.csdnimg.cn/1b4a6ed95aa047e7a08dfb8291a0e2ad.png)

标记区域就是图片的播放顺序信息

13 20 7 10 0 31 28 8 3 11 5 30 12 18 32 24 22 27 4 6 1 25 15 16 33 9 21 26 23 19 2 14 17 29

比对一下得到正常的图片顺序

2,mac的部分

看了一下大师傅的文章[(95条消息) VNCTF2023-misc方向wp_ttttototooo的博客-CSDN博客](https://blog.csdn.net/jyttttttt/article/details/129114207?ops_request_misc=%7B%22request%5Fid%22%3A%22167720023016782425681823%22%2C%22scm%22%3A%2220140713.130102334.pc%5Fall.%22%7D&request_id=167720023016782425681823&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2allfirst_rank_ecpm_v1~rank_v31_ecpm-2-129114207-null-null.142v73insert_down4,201v4add_ask,239v2insert_chatgpt&utm_term=vnctf 2023 misc&spm=1018.2226.3001.4187)

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-wbzj8APT-1677302977705)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230224090836918.png)]](https://img-blog.csdnimg.cn/5d33d1d9f62147d9a2af3ff62ba8a51f.png)

没办法眼神不好,可以说很可惜了

好了这样的可以得到福来阁了

flag{1513c121-8874-46b7-8df7-b89f4760d810}

来一把紧张刺激的CS

内存取证

volatility 使用:

volatility -f <文件名> -–profile=<配置文件> <插件> [插件参数]

通过volatility --info获取工具所支持的profile,Address Spaces,Scanner Checks,Plugins

常用插件:

imageinfo:显示目标镜像的摘要信息,知道镜像的操作系统后,就可以在 –profile 中带上对应的操作系统

pslist:该插件列举出系统进程,但它不能检测到隐藏或者解链的进程,psscan可以

psscan:可以找到先前已终止(不活动)的进程以及被rootkit隐藏或解链的进程

pstree:以树的形式查看进程列表,和pslist一样,也无法检测隐藏或解链的进程

mendump:提取出指定进程,常用foremost 来分离里面的文件

filescan:扫描所有的文件列表

hashdump:查看当前操作系统中的 password hash,例如 Windows 的 SAM 文件内容

svcscan:扫描 Windows 的服务

connscan:查看网络连接

第一次接触内存取证的题目,关于一下原理性的东西也是不清楚,只是用这个题目熟悉一下工具的使用

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-fQXya1BQ-1677302977705)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230224110617758.png)]](https://img-blog.csdnimg.cn/7db7accf8ad343919e438dd1d3a349ab.png)

需要找到,问题程序的名称,连接的端口和地址以及公钥

看一下进程

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-CrYTqb5J-1677302977705)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230224111458008.png)]](https://img-blog.csdnimg.cn/49dc5651125e42e89ca58ddf62088c6c.png)

(抱歉跑出来的界面没有截图)

最后看toto大佬的wp,知道dllhost.exe是一个异常程序

原因是啥(dllhost.exe应用程序错误??)

svchost.exe是微软Windows操作系统中的系统文件,微软官方对它的解释是:svchost.exe 是从动态链接库 (DLL) 中运行的服务的通用主机进程名称。这个程序对系统的正常运行是非常重要,而且是不能被结束的。许多服务通过注入到该程序中启动,所以会有多个该文件的进程。

Conhost.exe进程是微软为其Vista以及Win7、Windows 2008(服务器版)系统定义的系统文件,在系统中被称为“控制台窗口主机”。其功能主要是为命令行程序(cmd.exe)提供类似于Csrss.exe进程的图形子系统等功能支持,而之前在Windows XP系统中Conhost.exe的这一功能是由Csrss.exe进程“兼职”提供的,但这被认为存在不安全因素,于是微软为了提高系统安全性在06年之后发布的Vista和Win7系统中新加入Conhost.exe进程。

Conhost.exe参考:https://blog.csdn.net/weixin_34327761/article/details/91693676

dllhost.exe是微软Windows操作系统的一部分。dllhost.exe用于管理DLL应用,在任务管理器中可以找到,这个程序对是微软Windows系统的正常运行是非常重要的。

但是以前流氓程序,已经一些shell都会以着这个命名,可能这就是原因,望指正

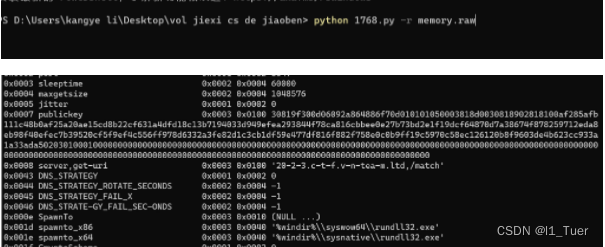

然后用1768.py这个工具

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-Y11rd7xh-1677302977706)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230224112739564.png)]

把得知信息搞到poc.py中

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-AbMesDfY-1677302977706)(C:\Users\kangye li\AppData\Roaming\Typora\typora-user-images\image-20230224113643567.png)]](https://img-blog.csdnimg.cn/1146bc51058e4b51938fd7d759775b69.png)

flag{7b5d7bb79e2bad3be72b1ef2af80285d}

参考:(95条消息) 内存取证-volattlity__abcdef的博客-CSDN博客

[(95条消息) VNCTF2023-misc方向wp_ttttototooo的博客-CSDN博客](https://blog.csdn.net/jyttttttt/article/details/129114207?ops_request_misc=%7B%22request%5Fid%22%3A%22167720023016782425681823%22%2C%22scm%22%3A%2220140713.130102334.pc%5Fall.%22%7D&request_id=167720023016782425681823&biz_id=0&utm_medium=distribute.pc_search_result.none-task-blog-2allfirst_rank_ecpm_v1~rank_v31_ecpm-2-129114207-null-null.142v73insert_down4,201v4add_ask,239v2insert_chatgpt&utm_term=vnctf 2023 misc&spm=1018.2226.3001.4187)

419

419

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?