开放源码的Horde Webmail客户端发现一个新的未修补的安全漏洞,黑客只需向受害者发送一封特制的电子邮件,就可以利用这个漏洞在电子邮件伺服器上远程执行代码。

SonarSource 在与《黑客新闻》共享的一份报告中说: “一旦邮件被查看,攻击者就可以悄无声息地接管整个邮件服务器,不需要任何进一步的用户交互。”

“该漏洞存在于默认配置中,可以在不知道目标Horde实例的情况下进行利用。”

这个问题已经被指定为 CVE 识别码 CVE-2022-30287,并于2022年2月2日向供应商报告。Horede项目的维护人员没有立即回复关于这个未解决的漏洞的评论请求。

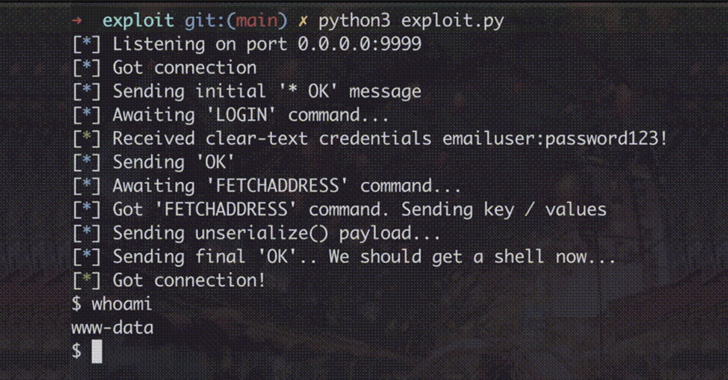

这个问题的核心在于,通过客户端处理联系人列表的方式,通过身份验证的 Horde 实例用户可以在底层服务器上运行恶意代码。然后可以将其武器化,并结合跨站请求伪造攻击(CSRF)远程触发代码执行。

CSRF也被称为session riding(跨站请求伪造),当 web 浏览器被诱骗在用户登录的应用程序中执行恶意操作时发生。它利用 web 应用程序对经过身份验证的用户的信任。

“因此,攻击者可以编写一封恶意电子邮件,并包含一个外部图像,在呈现该图像时,攻击者可以利用 CSRF 漏洞,而无需与受害者进一步交互——唯一的要求是让受害者打开该恶意电子邮件。”

三个多月前,该软件中又出现了一个9年前的漏洞,这个漏洞可以让对手通过预览附件获得对电子邮件账户的完全访问权。这个问题已经在2022年3月2日得到解决。

鉴于自2017年以来,Horde Webmail 已不再积极维护,而且据报道,产品套件中至少存在数十个安全漏洞,建议用户转向其他服务。

研究人员说: “由于对网络邮件服务器的信任度如此之高,它们自然成为攻击者非常感兴趣的目标。如果一个老练的对手可以侵入网络邮件服务器,他们可以拦截所有发送和接收的电子邮件,访问密码重置链接、敏感文档,冒充人员,并窃取登录网络邮件服务的用户的所有凭证。”

泛联新安BinSearch的安全漏洞库支持10万余条漏洞能力,涵盖CVE、NVD、CNNVD漏洞信息,并支持用户建立自定义代码库与漏洞信息库。目前已支持对该漏洞的检测。

187

187

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?