这节实训课我们进行了sqli-labs第24关的挑战。这一关的目标是通过利用SQL注入技巧来突破“新用户注册”功能。通过这种方式,我学习了如何在新用户注册过程中操纵数据库,获取敏感数据或创建恶意用户。这次的学习不仅可以了解常见的SQL注入攻击,还能提升实际应用中保护数据库的能力。

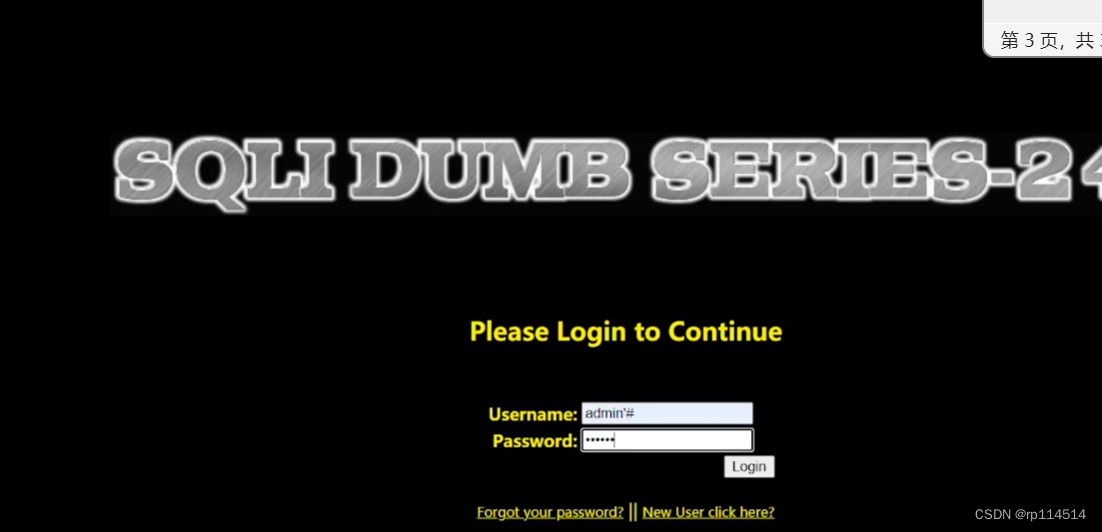

注册一个新用户账号为admin'#,注册后登录

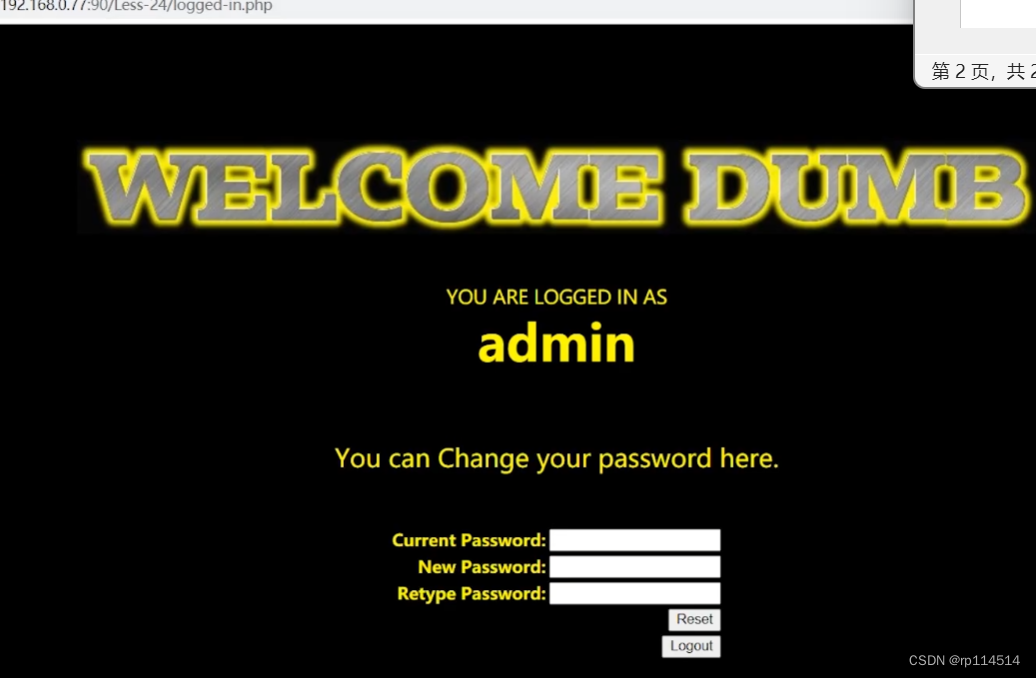

登陆后发现下面有个可修改密码的地方于是我们直接去修改密码,

将原密码123456改成123123

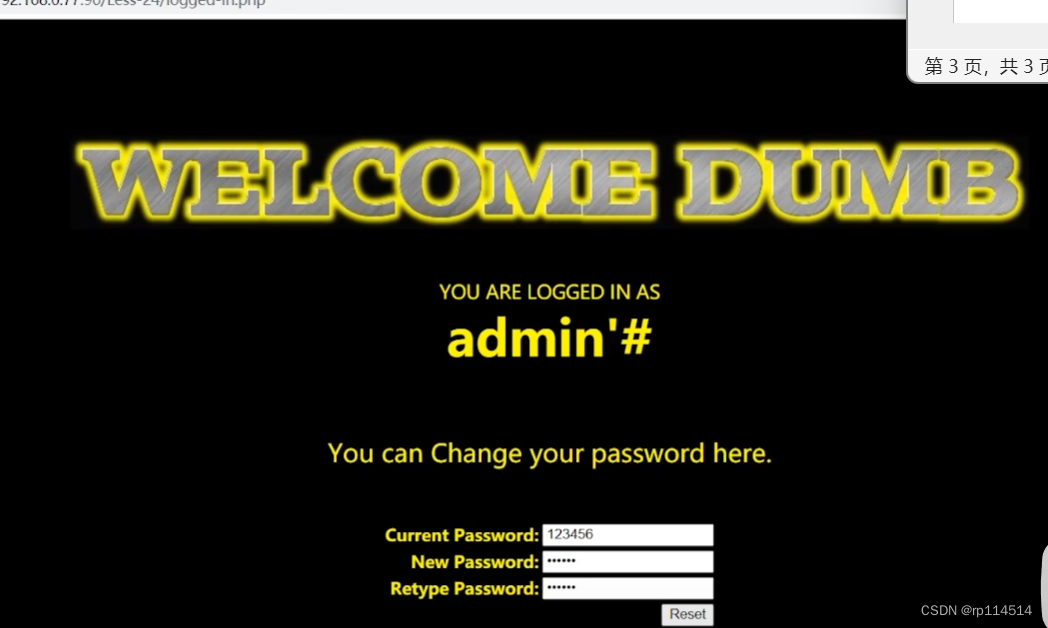

修改好之后直接进行登录,发现admin账号以及成功变成了我们刚刚所修改的密码

在第24关的挑战中,我们通过以下步骤成功利用SQL注入技巧操纵了数据库:

- 注册恶意用户:通过在用户名中使用SQL注释符

#,成功绕过了某些检查,注册了一个以管理员身份存在的用户。 - 登录恶意用户:利用注册时设置的密码成功登录系统。

- 修改密码:通过系统提供的修改密码功能,将管理员账号的密码更改为我们设定的新密码。

这一关的挑战让我们深刻认识到SQL注入攻击的威力以及常见Web应用中的安全漏洞。通过这次实践,我们不仅提高了攻击技术,还学会了如何在实际应用中防范类似的安全问题。

901

901

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?