前言:诸君谨记,你知道的越多,你就知道越少,良好的代码前篇一律,靠谱的架构,可以让程序开发效率提高,且运行稳如老狗,哈哈,言归正传

话说面试官问你,你对系统数据权限控制该如何实现,这个...

那这个问题,就该我们的主角,帅气逼人组合上场了

第一步:理清楚思路,数据权限控制,是每个用户访问系统都需要进行校验的,也就是说具有通用性质。一般我们规定的数据权限的范围分为这么几个场景,全部数据权限、仅查看本人数据、查看本人及部门一下数据、查看部门一下数据。一般分为这么几个数据权限的控制场景。我们可以在角色创建的时候,为其分配数据权限的大小,然后将具体的权限和具体的人员挂钩,实现对每个人数据权限的控制

第二步:利用注解和继承思想,外加切面等sql注入方法,实现对每个人的数据权限控制

继承父类,baseEntity,该父类明确声明一个map对象params,通过对params的数据注入,来达到sql注入效果

编写注解,废话不多说,直接上代码

package com.ruoyi.common.annotation;

import java.lang.annotation.Documented;

import java.lang.annotation.ElementType;

import java.lang.annotation.Retention;

import java.lang.annotation.RetentionPolicy;

import java.lang.annotation.Target;

/**

* 数据权限过滤注解

*

* @author ruoyi

*/

@Target(ElementType.METHOD)

@Retention(RetentionPolicy.RUNTIME)

@Documented

public @interface DataScope

{

/**

* 部门表的别名

*/

public String deptAlias() default "";

/**

* 用户表的别名

*/

public String userAlias() default "";

/**

* 权限字符(用于多个角色匹配符合要求的权限)默认根据权限注解@ss获取,多个权限用逗号分隔开来

*/

public String permission() default "";

}

切面填充params对象内容

package com.ruoyi.framework.aspectj;

import java.util.ArrayList;

import java.util.List;

import org.aspectj.lang.JoinPoint;

import org.aspectj.lang.annotation.Aspect;

import org.aspectj.lang.annotation.Before;

import org.springframework.stereotype.Component;

import com.ruoyi.common.annotation.DataScope;

import com.ruoyi.common.core.domain.BaseEntity;

import com.ruoyi.common.core.domain.entity.SysRole;

import com.ruoyi.common.core.domain.entity.SysUser;

import com.ruoyi.common.core.domain.model.LoginUser;

import com.ruoyi.common.core.text.Convert;

import com.ruoyi.common.utils.SecurityUtils;

import com.ruoyi.common.utils.StringUtils;

import com.ruoyi.framework.security.context.PermissionContextHolder;

/**

* 数据过滤处理

*

* @author ruoyi

*/

@Aspect

@Component

public class DataScopeAspect

{

/**

* 全部数据权限

*/

public static final String DATA_SCOPE_ALL = "1";

/**

* 自定数据权限

*/

public static final String DATA_SCOPE_CUSTOM = "2";

/**

* 部门数据权限

*/

public static final String DATA_SCOPE_DEPT = "3";

/**

* 部门及以下数据权限

*/

public static final String DATA_SCOPE_DEPT_AND_CHILD = "4";

/**

* 仅本人数据权限

*/

public static final String DATA_SCOPE_SELF = "5";

/**

* 数据权限过滤关键字

*/

public static final String DATA_SCOPE = "dataScope";

@Before("@annotation(controllerDataScope)")

public void doBefore(JoinPoint point, DataScope controllerDataScope) throws Throwable

{

clearDataScope(point);

handleDataScope(point, controllerDataScope);

}

protected void handleDataScope(final JoinPoint joinPoint, DataScope controllerDataScope)

{

// 获取当前的用户

LoginUser loginUser = SecurityUtils.getLoginUser();

if (StringUtils.isNotNull(loginUser))

{

SysUser currentUser = loginUser.getUser();

// 如果是超级管理员,则不过滤数据

if (StringUtils.isNotNull(currentUser) && !currentUser.isAdmin())

{

String permission = StringUtils.defaultIfEmpty(controllerDataScope.permission(), PermissionContextHolder.getContext());

dataScopeFilter(joinPoint, currentUser, controllerDataScope.deptAlias(),

controllerDataScope.userAlias(), permission);

}

}

}

/**

* 数据范围过滤

*

* @param joinPoint 切点

* @param user 用户

* @param deptAlias 部门别名

* @param userAlias 用户别名

* @param permission 权限字符

*/

public static void dataScopeFilter(JoinPoint joinPoint, SysUser user, String deptAlias, String userAlias, String permission)

{

StringBuilder sqlString = new StringBuilder();

List<String> conditions = new ArrayList<String>();

for (SysRole role : user.getRoles())

{

String dataScope = role.getDataScope();

if (!DATA_SCOPE_CUSTOM.equals(dataScope) && conditions.contains(dataScope))

{

continue;

}

if (StringUtils.isNotEmpty(permission) && StringUtils.isNotEmpty(role.getPermissions())

&& !StringUtils.containsAny(role.getPermissions(), Convert.toStrArray(permission)))

{

continue;

}

if (DATA_SCOPE_ALL.equals(dataScope))

{

sqlString = new StringBuilder();

break;

}

else if (DATA_SCOPE_CUSTOM.equals(dataScope))

{

sqlString.append(StringUtils.format(

" OR {}.dept_id IN ( SELECT dept_id FROM sys_role_dept WHERE role_id = {} ) ", deptAlias,

role.getRoleId()));

}

else if (DATA_SCOPE_DEPT.equals(dataScope))

{

sqlString.append(StringUtils.format(" OR {}.dept_id = {} ", deptAlias, user.getDeptId()));

}

else if (DATA_SCOPE_DEPT_AND_CHILD.equals(dataScope))

{

sqlString.append(StringUtils.format(

" OR {}.dept_id IN ( SELECT dept_id FROM sys_dept WHERE dept_id = {} or find_in_set( {} , ancestors ) )",

deptAlias, user.getDeptId(), user.getDeptId()));

}

else if (DATA_SCOPE_SELF.equals(dataScope))

{

if (StringUtils.isNotBlank(userAlias))

{

sqlString.append(StringUtils.format(" OR {}.user_id = {} ", userAlias, user.getUserId()));

}

else

{

// 数据权限为仅本人且没有userAlias别名不查询任何数据

sqlString.append(StringUtils.format(" OR {}.dept_id = 0 ", deptAlias));

}

}

conditions.add(dataScope);

}

if (StringUtils.isNotBlank(sqlString.toString()))

{

Object params = joinPoint.getArgs()[0];

if (StringUtils.isNotNull(params) && params instanceof BaseEntity)

{

BaseEntity baseEntity = (BaseEntity) params;

baseEntity.getParams().put(DATA_SCOPE, " AND (" + sqlString.substring(4) + ")");

}

}

}

/**

* 拼接权限sql前先清空params.dataScope参数防止注入

*/

private void clearDataScope(final JoinPoint joinPoint)

{

Object params = joinPoint.getArgs()[0];

if (StringUtils.isNotNull(params) && params instanceof BaseEntity)

{

BaseEntity baseEntity = (BaseEntity) params;

baseEntity.getParams().put(DATA_SCOPE, "");

}

}

}

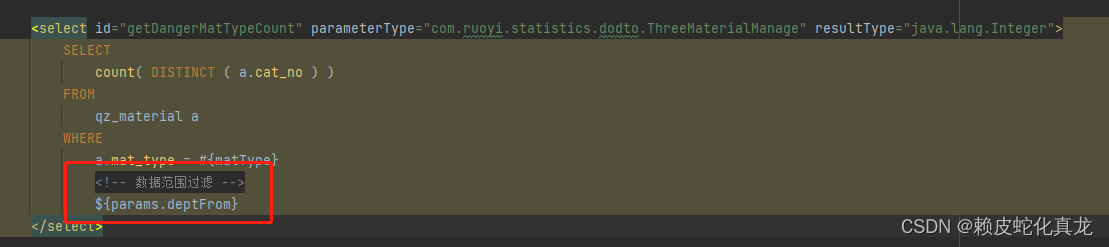

mybatis实现sql拼接

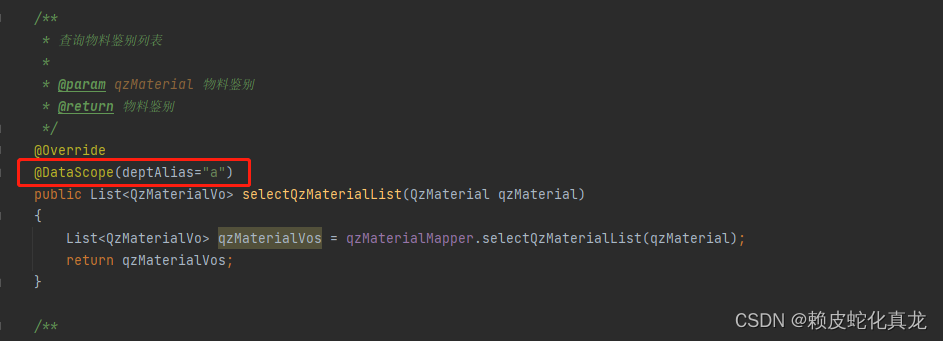

原理分析:因为每个实体类都继承了具有params属性的map对象,我们通过切面的方式对其put了一个key为deptFrom或deptScope的String对象,该String对象即为控制数据权限的sql语句,通过sql注入的方式,来达到每次访问的时候,对数据访问权限的控制,同时通过注解的方式,大大的减少了代码的编写,节省了时间和简化了开发

注:这里需要注意的地方是,该注解是自动获取该方法的第一个参数,然后找到其params属性,对其内容进行填充,所以,存在该注解的方法之上,必须是一个继承了baseEntity的一个实体对象

最后,还是那句话,前辈的思想可能不是最好的,但是要想开拓还必须的继往,分享给诸君,看到这里了,这个帅哥是不是可以点个赞再走呢

2358

2358

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?