一、chrome获取x-s-common算法原始js

打开chrome,打开开发者模式,全局搜索:x-s-common,找到位置如下,打上断点,刷新页面,可以看到对应参数

1,获取x-s-common生成函数和参数

function xsCommon(e, r) {

var i, a;

try {

var s = e.platform,

u = r.url;

if (!T.map(function(e) {

return new RegExp(e)

}).some(function(e) {

return e.test(u)

})) return r;

var c = r.headers["X-t"] || "",

d = r.headers["X-s"] || "",

p = r.headers["X-Sign"] || "",

f = c && d || p,

v = getSigCount(f),

g = localStorage.getItem("b1"),

h = localStorage.getItem("b1b1") || "1",

m = {

s0: getPlatformCode(s),

s1: "",

x0: h,

x1: C,

x2: s || "PC",

x3: "xhs-pc-web",

x4: "4.62.3",

x5: l.Z.get("a1"),

x6: c,

x7: d,

x8: g,

x9: O("".concat(c).concat(d).concat(g)),

x10: v

},

_ = k.map(function(e) {

return new RegExp(e)

}).some(function(e) {

return e.test(u)

}); (null === (i = window.xhsFingerprintV3) || void 0 === i ? void 0 : i.getCurMiniUa) && _ ? null === (a = window.xhsFingerprintV3) || void 0 === a || a.getCurMiniUa(function(e) {

m.x8 = e,

m.x9 = O("".concat(c).concat(d).concat(e)),

r.headers["X-S-Common"] = b64Encode(encodeUtf8(JSON.stringify(m)))

}) : r.headers["X-S-Common"] = b64Encode(encodeUtf8(JSON.stringify(m)))

} catch(e) {}

return r

}二,分析加密参数

分析js,可发现最终的x-s-common参数由参数m加密获取,控制台输出参数m进行分析

三,加密参数逆向

1,分析参数m

{

"s0": 5, // 平台代码(如5代表PC端)

"s1": "", // 预留字段 目前为空值

"x0": "1", // RC4密钥版本号

"x1": "4.1.0", // 算法版本号

"x2": "Windows", // 操作系统类型

"x3": "xhs-pc-web", // 应用标识

"x4": "4.62.3", // 客户端版本号

"x5": "1961ae22425vlf2zbnuz0fzj06s9hml658rk8mt7d50000872854", // cookie中a1 的值

"x6": 1744612488534, // x-t参数值

"x7":"XYW_eyJzaWduU3ZuIjoiNTYiLCJzaWduVHlwZSI6IngyIiwiYXBwSWQiOiJ4aHMtcGMtd2ViIiwic2lnblZlcnNpb24iOiIxIiwicGF5bG9hZCI6ImNhYmNiZTYwZTA2ZjE0MWU3ZWNjN2E2ODNkOGNhNDlmZjFiMDMxODdhYjU4MjUyN2I5MWU4NjYzNDBhZmQ0N2NiZGI5MzY4N2YzNDBhMjVkYzE3MGEzMmY5MGFkN2Q0YzUwOThmOGQ2YTAyMjY0NDQ2ODY5YjM1MTJlZjZlZWE3MzRhZGVkNDNkMDAyMzY0ZDBlODgxNmFhMWMwYjIyMmNiNWU4ZGM5Y2ZhZDUyODAzNGQ0MTYyNDA2NWNmZjQ5YzY2OWNkMzUwNDJlYzhjYmFmNTlkNGNlMDU5M2EyNTVhMzU5NTZkZmU0MWJjYjUzMjc3MTc5YWEwNGI1NDhjMjQ2MzJhODgxMWUyMGQyMDA5MDM0MjMzOTkxMWVjOWQ2NzYwZGZiOTlmYzY3N2VjMTA4YmZkOGZhYTI3OTc5NWM5MjEwOTA4MTk5YWYzZjJlODE1NGY2MDYzOTk3MDNmMjI3ZmRiZTk0ZDE5NjUxZjFkNjZjMTBlMDdlN2NiYjU4NjExMzc1OTk5Zjc4ZmY0MWFkZGFmYzQwMDIwMmFkNWUxIn0=",// X-s参数值

"x8": "I38rHdgsjopgIvesdVwgIC+oIELmBZ5e3VwXLgFTIxS3bqwErFeexd0ekncAzMFYnqthIhJeSnMDKutRI3KsYorWHPtGrbV0P9WfIi/eWc6eYqtyQApPI37ekmR6QL+5Ii6sdneeSfqYHqwl2qt5B0DBIx+PGDi/sVtkIxdsxuwr4qtiIhuaIE3e3LV0I3VTIC7e0utl2ADmsLveDSKsSPw5IEvsiVtJOqw8BuwfPpdeTFWOIx4TIiu6ZPwrPut5IvlaLbgs3qtxIxes1VwHIkumIkIyejgsY/WTge7eSqte/D7sDcpipedeYrDtIC6eDVw2IENsSqtlnlSuNjVtIx5e1qt3bmAeVn8LIESzIESJ+9DUIvzy4I8OIic7ZPwFIviC4o/sDLds6PwVIC7eSd7sf0k4IEve6WGMtVwUIids3s/sxZNeiVtbcUeeYVwCIvTnc06efuwALnOsSuwoIxltIxZSouwOgVwpsoTHPW5ef7NekuwcIEosSgoe1LuMIiNeWL0sxdh5IiJsxPw9IhR9JPwJPutWIv3e1Vt1IiNs1qw5IEKsdVtANqwJsVwXIvq5IxVn8fWRKWoe3qtFIhh2IiNeSPwzblQzn0JsWU4xIiZe4utbZPwRIvvexqtYPpdeVYdsTLYeIhNskdesiqtppuw+IvJeSPwvIieeV0DeIvOedfKeSPtUIx3s6qwV4B8qIkWJIvvsxFOekaKsDYeeSqwoIkpgIEpYzPwqIxGSIE7eirqSwnvs0VtZIhpBbut14lNedM0eYPwpmPwZIvmxIkzZpuwyqPt4Iv5sTeKsVPterVtqIiFwLPwkIvGCwcDWIxdsVb6s1LKeSVwDsqtFI3hxIi7sSqteICNeTg4BIE+0Hs+MIhSvIEAeSPwKGutToVteIkh2ICAsSl0eDqwZJDPnIhL1gVtFOPt1IiqJIikCIxQmIv/edB0sdnbesuw5IhL8yuwFOqwrIC/eWFIpIxqHJBJeiPtZQqtf+jh0tLPzI3baJuwRIxOsYjEYI3QUwuwBIxkCbPtBPVtlICPqICzNIEYMtqwnI3uEIv/sdPwGNjlcIvZVIh6siMJsSuw/IhTpICLb20hoIhbrJ0F4ICOsVnNeTqwuIv3sfPtXICr1IEOsVuwvIEbltqwJIhOsSUL6JVtHBVtfIE7eTVt0Iv7sTg42IvKsTfAsjutfrcNs0VwDQg6sYVtMIkNsWAJejqtUIvDmIxT7QqwMreYRIiJe1PwXNmNejUmNQVt7IiTTIxKsTe+AIkKeiPt3IEZ9IC5ejBYHICWMIxWMzfmFIEOekeqsIvk4IiWwIEosVckEeVt9JutS+eAeVdJs1qtaIh7eDB0ejqwiPqtiIkETyPtO2uw3BVtgguwerVt4oIds0desWcKeffKsSPtdIvMTI3cGIhurIE0sWYJsVbHmoqtkIvFrbc==", // 浏览器环境信息(localStorage中的MINI_BROSWER_INFO_KEY)

"x9": -1854331133,//对(x6+x7+x8)的加密结果(如RC4或AES)

"x10": 22 // 签名计数,可以写死

}

2,逆向参数x9

其中x9主要就是通过函数O("".concat(c).concat(d).concat(g))生成

直接抠下原始生成js函数

分析后发现可简化成

其中还需要获取到参数s

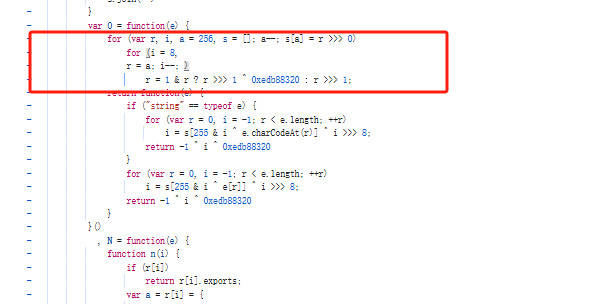

参数s的生成时这一部分js,这段代码是一个 CRC32 哈希函数实现,但不知为何 控制台输出总是 Windows ,选择修改js直接输出s内容

整合函数,输出生成值与页面对照

数值相同,x9逆向完成。

3,生成参数X-S-Common

通过分析函数,可发现参数X-S-Common通过64Encode(encodeUtf8(JSON.stringify(m)))直接生成的

直接将原始生成需要的js全部抠下来

直接将原始函数抠下来,其中还有一个P值需要计算,发现从控制台可以直接拿到,直接抠下!

整合函数,可以正确获取到x-s-common

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?