对于 LUKS2 密码进行恢复,Elcomsoft Distributed Password Recovery (简称 EDPR) 软件可以构建高性能集群,以更快地破解密码。EDPR 软件提供零开销的可扩展性,并支持 GPU 加速,以加快恢复速度。EDPR 可帮助在取证服务中用最少时间来破解最复杂的密码和强大的加密密钥。

LUKS2 是 LUKS 的更新、更好、更安全的版本。根据开发人员的说法,LUKS2 以更灵活的方式存储元数据、冗余信息以在元数据区域损坏的情况下提供恢复,从而扩展了 LUKS。它还引入了一个接口来存储外部管理的元数据,以便与其他工具集成。更重要的是 LUKS2 实现默认密钥派生函数 (KDF) 的方式的更改。LUKS2 开发人员没有将哈希轮数无限增加到数百万,而是决定使用 Argon2,这是一个关键派生函数,被选为 2015 年密码哈希竞赛的获胜者。新的默认 KDF 在最大限度地抵御 GPU 破解攻击。LUKS2 通过新的密钥派生函数使 Linux 磁盘加密更加安全,在攻击 LUKS2 卷时有效禁止 GPU 加速。这反过来只能让我们利用计算机的 CPU 而不是更快的 GPU 来攻击受 argon2id 保护的 LUKS2 磁盘。下面就对 LUKS2 密码恢复思路进行介绍:

- 使用Elcomsoft Forensic Disk Decryptor或Elcomsoft System Recovery从加密设备或磁盘映像中提取加密元数据。

- 使用提取的元数据(一个小文件)通过 Elcomsoft Distributed Password Recovery 对密码发起攻击。

- 找到密码后,挂载磁盘卷或解密数据。

使用 Elcomsoft Forensic Disk Decryptor 提取加密元数据。

- 启动Elcomsoft取证磁盘解密器。

- 选择“提取/准备数据以进行进一步的密码恢复”。

- 打开包含 LUKS2 卷的物理设备或磁盘映像。

- EFDD 将显示加密卷列表。选择要从中提取加密元数据的卷。

- 单击“下一步”提取加密元数据并将其保存到文件中。

攻击密码。

虽然 LUKS2 密码禁止调用 GPU 能力进行破解,但注册版软件目前支持多达 10,000 台计算机用于使用 Elcomsoft 分布式密码恢复,利用 CPU 暴力攻击单个密码。如果算力资源有限也可以根据获得现有密码内容信息,采用字典加密码突变选项来进行靶向破解。可以参照以下步骤:

- 启动Elcomsoft Distributed Password Recovery。

- 打开在上一步中使用 Elcomsoft Forensic Disk Decryptor 获得的加密元数据的文件。

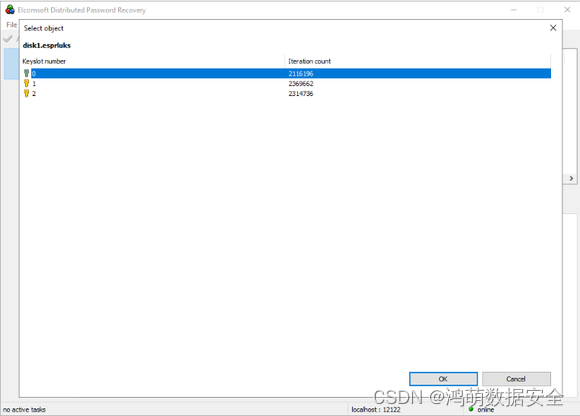

- 将显示可用的密钥插槽以及哈希迭代次数。指定要攻击的密钥槽。

4、配置并启动攻击。

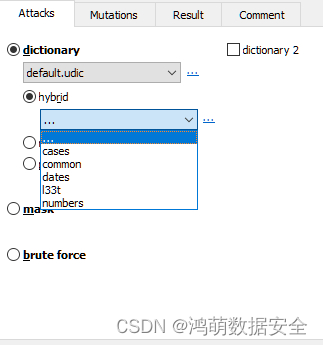

暴力破解模式,破解时间较长而且需要大规模计算能力。我们可以根据现有资源搭建分布式集群服务器选择“brute force”选项配合字符串,开启高算力的暴力破解模式。

如果已知用户的现有密码是一个很好的起点。这些密码可以从用户的 Google 帐户、macOS、iOS 或 iCloud 钥匙串、Microsoft 帐户中提取,也可以简单地从用户的计算机中提取。我们可以采用字典攻击模式,配合相关密码变体。

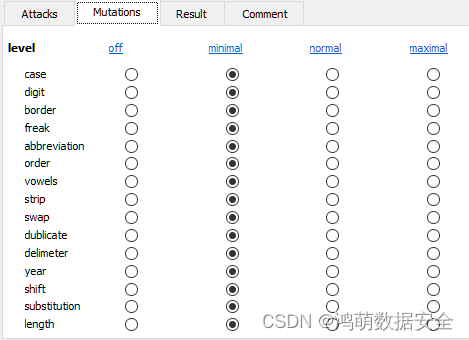

如果我们想要破解强密码,需要配合突变选项“Mutations”,如下图例,选择级别和突变类型。

- 大小写突变(Case):程序检查密码中任何字符的大写/小写字母的所有变体。

- 顺序突变(Order):字符顺序颠倒(即密码变成drowssap),一个单词重复几次(passwordpassword);反转的单词可以添加到普通单词 (passworddrowssap) 中。

- 元音突变(Vowels):元音可以省略 (psswrd) 或变大/变小 (pAsswOrd、PaSSWord)。

- 剥离突变(Strip):删除一个字符,就像在 assword 或 pssword 中一样。

- 交换突变(Swap):角色交换和改变位置(例如psasword)。

- 重复突变(Duplicate):某些字符重复(ppassword、paassword)。

现在数字和特殊字符开始发挥作用:

- 数字突变(Digit):在单词的开头或结尾添加数字(1passowrd、password2)。

- 年份突变(Year):将年份添加到单词的末尾 (password2009)。

- 边框突变(Border):可以在末尾或开头添加常用的数字和特殊符号组合,或两者兼而有之(password123、#password#、password007)。

- 分隔符突变(Delimiter):在字符之间添加分隔符(例如 p.a.s.s.w.o.r.d、p-a-s-s-w-o-r-d)

- 怪异的突变(Freak):字母被替换为外观相似的特殊符号,如p@ssw0rd或p@$$word。

- 缩写突变(Abbreviation):用作单词替代品的常见缩写 (Umean2secure4hackers)。

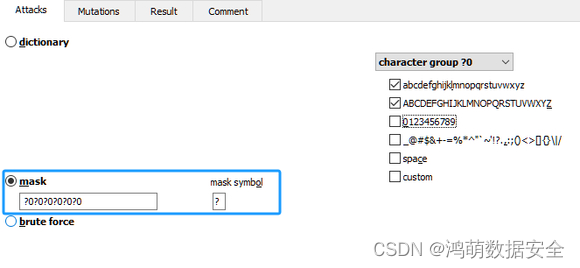

利用掩码选项破解,是在已知密码字符的情况下,其他未知得字符用掩码掩盖。这样节约破译复杂程度和时间。例如,您知道密码包含8个字符,以“x”开头,以“99”结尾;其他符号是小写字母或大写字母。可以设置的掩码是“x????99”,后面字符集设置为“大写拉丁字母”和“小写拉丁字母”。有了这些选项,*EDPR*将尝试的密码总数将与您使用的5个字符密码相同,而不是包含数字;这比长度设置为8并且选中所有“字符组”复选框的情况要小得多,如下图示。

当然掩码字符是可以自定义,如果已知密码中有“?”字符,你就需要把这个掩码改成别的字符,再进行配置。

3726

3726

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?