一、计算机病毒的简介

1.例子:冲击波病毒:2002年8月12日,冲击波病毒导致全球范围内数以亿计 的计算机中毒,所带来的直接经济损失达数十亿美金 利用RPC缓冲区漏洞攻击Windows 2000或XP系统 一旦成功,会使操作系统异常、不停重新启动、甚至导 致系统崩溃 该病毒还会对Microsoft的一个升级网站进行拒绝服务攻击,导致该网站堵塞,使用户无法通过该网站升级系统

熊猫烧香病毒:该病毒会删除扩展名为gho的文件,防止用户恢复系统,并可盗取用户游戏账号、QQ账 号 是一种蠕虫病毒的变种,而且是经过多次变种而来的 该病毒的某些变种可以通过局域网进行传播,进而感染局域网内所有计算机系统,最终导致企业局域网瘫痪, 无法正常使用。

永恒之蓝病毒:是一种“蠕虫式”的勒索病毒软件,勒索病毒是自熊猫烧香以来影响力最大的病毒之一

2.病毒的定义:广义的定义:凡能够引起计算机故障,破坏计算机数据的程序统称为计算机病毒(Computer Virus)。法律性、权威性的定义 :指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据、影响计算机使用,并能够自我复制的一组计算机指令或者程序代码。

二、计算机病毒的特征

1.寄生性:依附于合法的程序之中,病毒所寄生的合法程序被称为病毒的载体,也称为病毒的宿主程序。

传染性:通过各种渠道从已被感染的计算机扩散到未被感染的计算机,是病毒的基本特征,是判别一个程序是否是计算机病毒的首要条件。

隐蔽性:短小精悍,发作前不易被用户察觉和发现 ,存在的隐蔽性和传染的隐蔽性。

潜伏性: 侵入系统后,不会立即进行活动 潜伏期越长,病毒的传染性越大。

可触发性: 因某个特征或数值的出现,诱使病毒实施感染或进行攻击的特性称为可触发性。

破坏性或表现性: 降低系统的工作效率,占用系统资源。

针对性:只破坏某些特定的物理设备或系统。

2.新特点:主动通过网络和邮件系统传播 传播速度极快 变种多 具有病毒、蠕虫和黑客程序的功能

三、计算机病毒的传播途径

1.通过不可移动的计算机硬件设备进行传播:通过硬盘感染传播

通过移动存储设备传播 :软盘、移动硬盘、优盘、光盘等,特别是盗版光盘

通过计算机网络传播:文件共享、电子邮件、网页浏览、文件下载 系统漏洞

通过点对点通信系统和无线信道传播

四、计算机病毒的分类

1.按照感染或者寄生的对象分类:

引导型病毒:藏匿在磁盘片或硬盘的第一个扇区 先于操作系统加载到内存中,获得完全的控制权 文件型病毒:通常寄生在可执行文件中,如*.BAT,*.COM,*.EXE等

混合型病毒:既传染磁盘引导扇区又传染可执行文件的病毒

2.按照计算机病毒的破坏情况分类:

良性病毒:不会对计算机系统直接进行破坏,只是具有一定表现症状的病毒

恶性病毒:会对系统产生直接的破坏的作用

中性病毒:只是疯狂复制自身的病毒,也就是常说的蠕虫型病毒

3.按链接方式分类:

源码型病毒:在高级语言所编写的程序编译前插入到源程序中

入侵型病毒/嵌入型病毒:将自身嵌入到宿主程序中

外壳型病毒:寄生在宿主程序的前面或后面,并修改程序的第一个执行指令

操作系统型病毒:用自己的逻辑模块取代操作系统的部分合法程序模块

4,从广义病毒定义的角度:

1逻辑炸弹:修改计算机程序,使它在某种特殊条件下按某种不同的方式运行。逻辑炸弹也是由程序员插入其它程序代码中间的,但并不进行自我复制。

2特洛伊木马:泛指那些内部包含有为完成特殊任务而编制的程序,一种潜伏执行非授权功能的技术。它原本属于一类基于远程控制的工具。

2.1原理: C/S模式,服务器提供服务,客户机接受服务。 作为服务器的主机一般会打开一个默认的端口进行监听,如果有客户机向服务器的这一端口提出连接请求,服务器上的相应程序就会自动运行,来应答客户机的请求,这个程序被称为守护进程。

2.2特征和行为: 木马本身不进行自我复制 。被感染的计算机系统会表现出不寻常的行为或运行变慢。比如: 有一个或多个不寻常的任务在运行;注册表和其他配置文件被修改;电子邮件会在用户不知情的情况下被发送等。

2.3攻击步骤: 设定好服务器程序 骗取对方执行服务器程序 寻找对方的IP地址 用客户端程序来控制对方的计算机。

2.4传播途径: 电子邮件的附件(木马非自我复制) 隐藏在用户与其他用户进行交流的文档和其他文件中 被其他恶意代码所携带,如蠕虫 会隐藏在从互联网上下载的捆绑的免费软件中。

2.5预防:不要执行任何来历不明的软件或程序(无论是邮件中还是 Internet上下载的) 上网的计算机要必备防毒软件(切记及时升级)

3计算机蠕虫:通过分布式网络来扩散传播特定信息或错误,破坏网络中的信息或造成网络服务中断的病毒

3.1主要特点:利用网络中软件系统的缺陷,进行自我复制和主动传播 与病毒在文件之间的传播不同,它们是从一台计算机传播到另一 台计算机,从而感染整个系统

3.2组成:主程序 引导程序

4宏病毒:宏:是一系列组合在一起的命令和指令,它们形成一个命令,以实现任务执行的自动化 宏病毒是一种存储于文档、模板(pot)或加载宏程序中的计算机病毒。特点:只感染微软数据(文档)文件。 机制:用VB高级语言编写的病毒代码,直接混杂在文件中并加以传播。

5.手机病毒: 以手机为感染对象,以手机网络和计算机网络为平台, 通过病毒短信等形式,对手机进行攻击,从而造成手机 异常的一种新型病毒。 攻击方式: 直接攻击手机本身,使手机无法提供服务。 攻击WAP服务器,使手机无法接收正常信息。 攻击和控制网关,向手机发送垃圾信息。

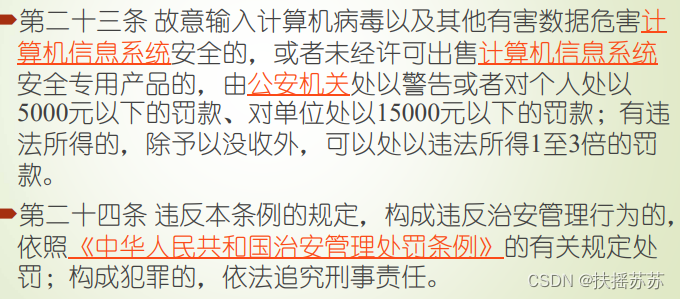

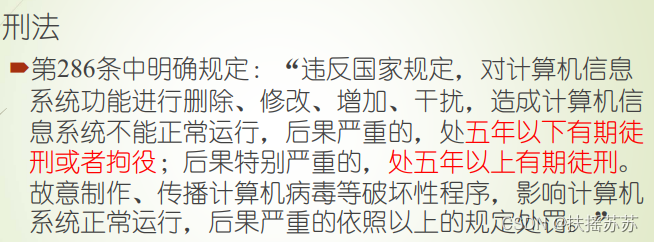

6.计算机信息系统安全保护条例:

五、计算机病毒的防范技术

1.检测技术 清除技术 免疫技术 预防技术

2.检测技术: 是指通过一定的技术手段判定出病毒的技术 在特征分类的基础上建立的病毒识别技术 通过病毒行为或文件校验和的病毒判定技术。

比较法:将原始的或正常的特征与被检测对象的特征比较 由于病毒的感染会引起文件长度和内容、内存以及中断向量的变化,从这些特征的比较中可以发现异常,从而判断病毒的有无 优点:简单、方便,不需专用软件 缺点:无法确认计算机病毒的种类和名称。

病毒校验和法:计算出正常文件的程序代码的校验和,并保存起来,可供被检测对象对照比较,以判断是否感染了病毒 优点:可侦测到各式的计算机病毒,包括未知病毒。 缺点:误判率高,无法确认病毒种类

分析法:该方法的使用人员主要是反计算机病毒技术的专业人员

搜索法:最普遍的计算机检测方法 用每一种计算机病毒体含有的特定字符串对被检测对象进行扫 描 特征串选择的好坏,对于病毒的发现具有决定作用 如何提取特征串,则需要足够的相关知识 缺点:被扫描的文件很长时,扫描所花时间也越多;不容易选出合适的特征串;计算机病毒代码库未及时更新时,无法识别新型计算机病毒;不易识别变形计算机病毒等

行为监测法:通过检测病毒在感染及破坏时表现出来的行为来判断病毒是否存在 优点:不仅可检测已知病毒,而且可预报未知病毒 缺点:有可能误报

病毒行为软件模拟法:专门用来对付多态病毒

感染实验法:利用病毒最重要的基本特性——传染性。 检测时,先运行可疑系统中的程序,再运行一些确切知道不带毒的正常程序,然后观察这些正常程序的长度和校验和,如果发现有变化,可断言系统中有病毒

3.清除技术:根据不同类型病毒的感染机制确定相应的消除方法,进而从被感染的对象中摘除该病毒代码,并恢复被感染程序的原有结构信息 可用专用软件杀毒或手工进行杀毒 文件覆盖

4.免疫技术:原理: 根据病毒签名来实现。由于有些病毒在感染其他程序时要先判断是否已被感染过,即欲攻击的宿主程序是否已有相应病毒签名,如有则不再感染 因此,可人为地在“健康程序”中进行病毒签名,起到免疫效果。(打疫苗)

5.预防技术:通过对病毒分类和采取监控措施,阻止病毒进入系统, 以达到保护系统的目的 对已知病毒的预防采用特征判定技术 对未知病毒的预防采用行为监控技术 经常进行数据备份 对新机、软、硬件,先查毒再使用 尽量避免在无防毒软件的机器上用可移动磁盘 严格限制计算机的使用权限,禁止来历不明的人和软件 进入系统 安装公认最好的病毒查杀软件

513

513

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?