实验 1

kali 自带 pingtunnel 工具,虽然是旧版本,但也能完成实验。

实验的网络拓扑图:

kali 2021 攻击机无法直接访问 server 2003 的 80 端口 web 网站 ,但可以访问 kali 2020 跳板机。

我们的目的:将流量转发给跳板机,再通过跳转机转发给 server 2003,返回的流量同样经过跳板机,转发给攻击机,以达到在攻击机可以像访问本地网站一样访问 server 2003 网站的效果。

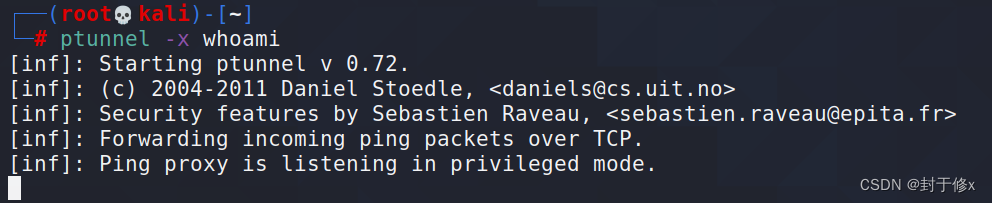

先在 kali 2020(跳板机)运行 ptunnel 服务端:

ptunnel -x whoami

-x 表示连接的口令。进入监听状态:

然后在 kali 2021(攻击机)连接服务端 :

# 关闭 icmp 应答程序,避免对建立的 icmp 隧道造成干扰(可能出现不断跳屏的情况)

sysctl -w sysctl -w net.ipv4.icmp_echo_ingore_all=1

# 连接

ptunnel -p 192.168.0.110 -lp 1080 -da 192.168.1.200 -dp 80 -x whoami

参数说明:

- -p 表示 proxy(代理),ptunnel 服务端的地址,这里是 kali 2020 跳板机;

- -lp 是本地开启的端口,即端口映射的目的端口;

- -da 是目的地址,即被映射端口的主机地址;

- -dp 是目的端口,即被映射的端口,也是我们想要访问的内网主机的某个端口;

- -x 是连接口令。

结果:

可以用 netstat -tnlp 命令查看网络连接,发现 1080 端口是处于监听状态的,等下会访问它:

浏览器访问 127.0.0.1:1080:

成功访问到 server 2003 的网站。

总结

pingtunnel 老版本的命令:

# server

ptunnel -x whoami

# client

sysctl -w sysctl -w net.ipv4.icmp_echo_ingore_all=1

ptunnel -p 192.168.0.110 -lp 1080 -da 192.168.1.200 -dp 80 -x whoami

新版本用法类似,但命令有所不同:

# server

sudo ./pingtunnel -type server

# client

pingtunnel.exe -type client -l: 4455 -s www.yourserver.com -t www.target.com:4455 -tcp 1

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?