信息收集

进入场景:

id 参数,习惯性添加单双引号,没有反应,看来不是考 SQL 注入。F12 看一下:

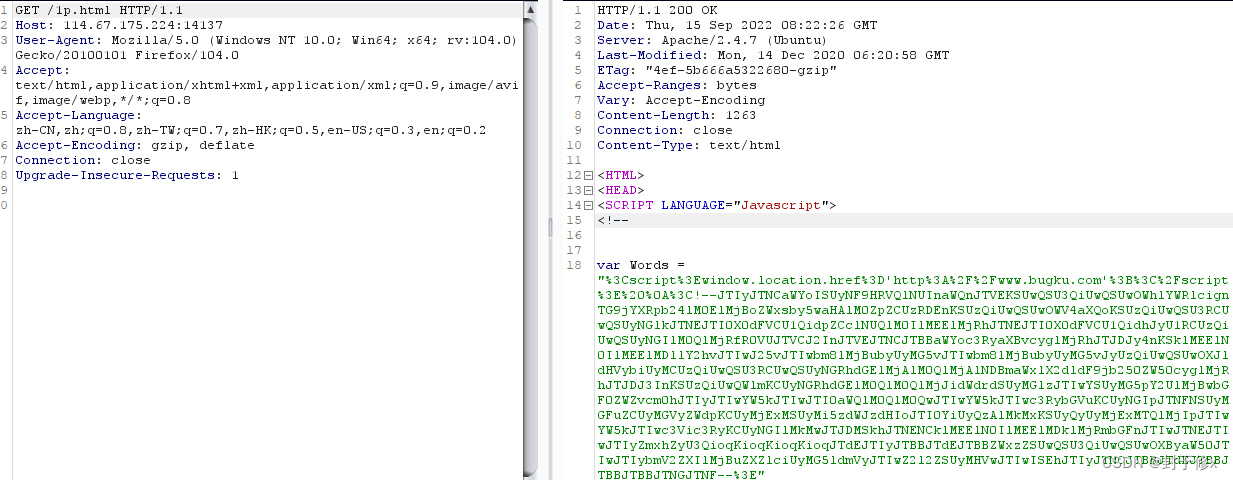

有个 1.html,访问一下 http://114.67.175.224:19111/1p.html

地址直接跳转了,这点一开始我没注意到,以为没有有用的东西,然后扫 114.67.175.224:19111 网站目录去了,结果也是没扫出东西。接着,抓包去了,就发现了 URL 跳转:

用 JavaScript 的 unescape 转义函数,我也转义一下吧:

还有 base64 编码,接着转:

还是编码,跟一开始传给 unescape() 的数据很像,unescape() 转一下:

nice,拿到源码。

代码审计

审一下, 发现限制条件挺多的。先看 $_GET['id'] 和 $id 的条件:

if(!$_GET['id'])

{

header('Location: hello.php?id=1');

exit();

}

$id==0 为 true

我尝试用 ?id[]=1,测试发现不行,然后想到在 PHP 的弱类型特点,像 FLASE、NULL 跟 0 进行 == 比较都为 true:

0 跟空数组比较是 false 的。这里发现 0 跟 '0'、'a' 的比较都是 true,但 '0’ 不是我想要的,因为 !$_GET['id'] (!'0')为 false,绕不过第一个条件。所以这里选择 'a' 传入 $_GET['id']。

再看 $_GET['a'] 和 $a 的条件:

$a=$_GET['a'];

if(stripos($a,'.'))

{

echo 'no no no no no no no';

return ;

}

$data = file_get_contents($a,'r');

$data=="bugku is a nice plateform!" 为 true给 $_GET['a'] 传入文件名是没用的,因为后面 $data 要跟一个固定的字符串比较,除非读取的文件内容刚好就是这个字符串,显然这里没有这种文件。所以,用 data:// 伪协议获取自己输入的数据。

最后看 $_GET['b'] 和 $b 的条件:

$b=$_GET['b'];

strlen($b)>5 为 true

eregi("111".substr($b,0,1),"1114") 为 true

substr($b,0,1)!=4 为 true$b 的第一个字符一定不是 4,因为 substr($b,0,1)!=4 这个”顽固“的条件,所以从 eregi 函数下手。先看看是它的匹配模式是全匹配,还是子串匹配。看一下函数手册:

虽然英语不好,但是 be found in 的意思还是明白的,“找到”跟“全匹配”的意思还是不同的。所以说,只要 "111" 包含在 "1114" 即可。那么只要 $b 的第一个字符串为空字符(%00)就行了。

payload:

http://114.67.175.224:19111/hello.php?id=v&a=data://text/plain,bugku is a nice plateform!&b=%002123213其他思路:$b 的第一个字符串可以为统配符,例如 星号 *,问号 ?、加号 +。

结语

在 yt 看到一个博主做题的视频,他是边做题边研究的,debug 能力和漏洞点的定位能力强的让我惊叹。我之前以为打好 CTF 靠题量堆起来的,其实做 CTF 题相当于现场安全研究,所以基础和经验都要有,不然只会复制之前的题目技巧,而不会开拓思路。

本文详述了一次CTF挑战的过程,涉及URL跳转、JavaScript转义、PHP条件判断等技术。作者通过信息收集和代码审计,发现并利用了PHP的弱类型特性、data://伪协议及特殊字符绕过限制,最终成功构造payload。博客强调了做CTF题目的现场安全研究性质,以及基础和经验的重要性。

本文详述了一次CTF挑战的过程,涉及URL跳转、JavaScript转义、PHP条件判断等技术。作者通过信息收集和代码审计,发现并利用了PHP的弱类型特性、data://伪协议及特殊字符绕过限制,最终成功构造payload。博客强调了做CTF题目的现场安全研究性质,以及基础和经验的重要性。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?