引言:

网络安全成为企业和个人不可忽视的重要议题。最近,.360、.halo勒索病毒作为一种新兴的威胁,引起了广泛关注。本文将深入介绍.360、.halo勒索病毒的特点,并提供针对感染的数据文件的恢复方法,同时分享有效的预防策略,以帮助用户更好地应对这一威胁。 数据的重要性不容小觑,您可添加我们的技术服务号(shujuxf),我们将立即响应您的求助,提供针对性的技术支持。

1..360、.halo勒索病毒的常见形式钓鱼攻击:

. 电子邮件钓鱼(Phishing Emails):

• 伪装发件人身份:攻击者发送虚假电子邮件,伪装成合法的实体,如银行、政府机构或知名公司。

• 欺骗性内容:邮件内容通常包含紧急信息,要求受害者立即采取行动,如点击链接、下载附件或提供个人信息。

. 网站钓鱼(Phishing Websites):

• 虚假网站:攻击者创建看似合法的网站,模仿银行、电子邮件服务提供商或在线购物平台,以引诱用户输入敏感信息。

• 域名伪装:使用与合法网站极为相似的域名,容易让用户误以为是正规服务。

. 社交媒体钓鱼(Social Media Phishing):

• 虚假账号:攻击者可能创建伪装成朋友、同事或知名品牌的虚假社交媒体账号。

• 欺诈性链接:在社交媒体上发布包含欺骗性链接的消息,引导用户访问虚假网站。

. 短信钓鱼(Smishing):

• 恶意短信:攻击者发送欺骗性短信,通常包含虚假链接或要求回复以获取个人信息。

• 威胁性内容:短信中可能包含威胁性语言,使受害者感到紧迫需要采取行动。

. 电话钓鱼(Vishing):

• 虚假电话:攻击者通过电话冒充合法实体,如银行或政府机构,诱使受害者提供个人敏感信息。

• 欺骗性内容:虚假电话通常声称有紧急问题需要解决,以引导受害者执行某些操作。

. QR码钓鱼:

• 欺诈性QR码:攻击者可能在虚假广告、传单或电子邮件中包含欺诈性QR码,引导用户扫描以访问虚假网站。

• 虚假应用下载: QR码可能链接到虚假应用程序的下载页面,其中包含恶意软件。

如不幸感染这个勒索病毒,您可添加我们的技术服务号(shujuxf)了解更多信息或寻求帮助

2. 攻击手法:

• 伪装信任实体:攻击者会伪装成信任实体,如银行、电子邮件服务提供商、社交媒体平台或在线购物网站,以增加受害者的信任感。

• 紧急性和诱导性:钓鱼攻击通常伴随着紧急性的信息,例如账户被锁定、支付逾期等,以诱使受害者立即采取行动,不经思考地点击链接或提供信息。

• 社会工程学:攻击者利用社会工程学原理,通过获取受害者的个人信息,使得钓鱼消息更具说服力。例如,使用受害者姓名、公司信息等。

3. 检测和预防.360、.halo勒索病毒措施:

• 培训与教育:对员工进行网络安全培训,提高他们对钓鱼攻击的警觉性,教导他们如何辨别伪装信息。

• 多因素认证:引入多因素认证,即便受到钓鱼攻击,也能有效阻止攻击者访问账户。

• 安全浏览习惯:教育用户养成良好的网络浏览习惯,避免随意点击不明链接,核实收到的可疑信息。

• 安全工具使用:部署反钓鱼工具和安全软件,能够检测并拦截可疑的钓鱼网站和电子邮件。

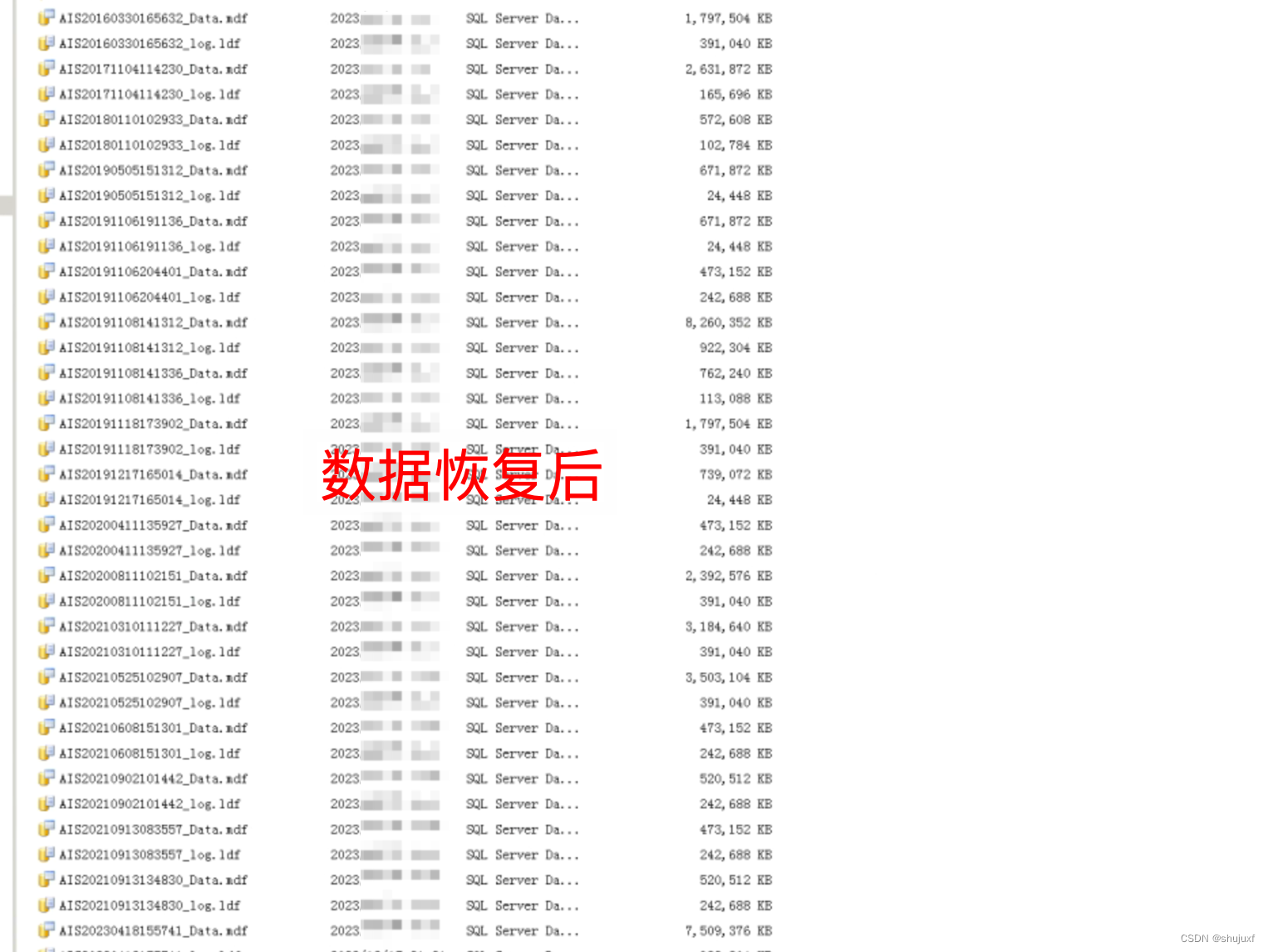

被.halo勒索病毒加密后的数据恢复案例:

以下是2023年常见传播的勒索病毒,表明勒索病毒正在呈现多样化以及变种迅速地态势发展。

后缀.360勒索病毒,.halo勒索病毒,mallox勒索病毒,.mallab勒索病毒,.faust勒索病毒,.wis勒索病毒,.kat6.l6st6r勒索病毒,.babyk勒索病毒,.DevicData-D-XXXXXXXX勒索病毒,lockbit3.0勒索病毒,.[[MyFile@waifu.club]].wis勒索病毒,[[backup@waifu.club]].wis,.locked勒索病毒,locked1勒索病毒,.secret勒索病毒,.[MyFile@waifu.club].mkp勒索病毒,[henderson@cock.li].mkp勒索病毒,[myers@airmail.cc].mkp勒索病毒,[datastore@cyberfear.com].mkp,mkp勒索病毒,[steloj@mailfence.com].steloj,.steloj勒索病毒,makop勒索病毒,devos勒索病毒,eking勒索病毒,.[bkpsvr@firemail.cc].eking勒索病毒,.Elibe勒索病毒,.[tsai.shen@mailfence.com].faust勒索病毒,[Encryptedd@mailfence.com].faust勒索病毒,[backups@airmail.cc].faust,[Decipher@mailfence.com].faust,[datastore@cyberfear.com].Elbie勒索病毒,[thekeyishere@cock.li].Elbie勒索病毒,.Carver勒索病毒等。

这些勒索病毒往往攻击入侵的目标基本是Windows系统的服务器,包括一些市面上常见的业务应用软件,例如:金蝶软件数据库,用友软件数据库,管家婆软件数据库,速达软件数据库,科脉软件数据库,海典软件数据库,思迅软件数据库,OA软件数据库,ERP软件数据库,自建网站的数据库等,均是其攻击加密的常见目标文件,所以有以上这些业务应用软件的服务器更应该注意做好服务器安全加固及数据备份工作。

如需了解更多关于勒索病毒最新发展态势或需要获取相关帮助,您可关注“91数据恢复”。

5523

5523

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?