近日,Spring框架爆出0day漏洞,而这样一个框架漏洞,涉及的资产多、范围广、应急时间紧,框架升级的工程量存在较大挑战,考验着整个团队的协作能力。

今天我们探讨的话题是,对于突发0day漏洞等安全应急场景,如何快速进行排查和处置。我将分享我的思路和一些理解,欢迎补充和指正。

01、资产梳理

资产是风险管理的基础,摸清家底很重要,但也很难。资产梳理的颗粒度,在面对应急事件时,就会显得多么的重要。

核心资产是需要重要关注的目标,而根据系统建设的方式,我们一般可以将系统分为自主研发系统和外部采购系统。

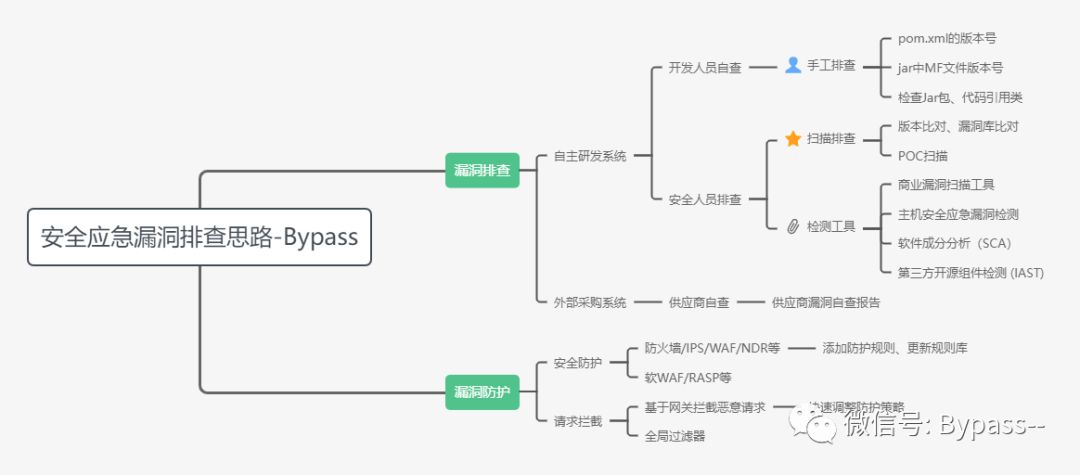

02、漏洞排查

自主研发系统,可在第一时间联系开发人员进行自查,常用的手工排查方式如下:

查看pom.xml的版本号、查看jar中MF文件版本号

检查Jar包、检查代码引用类从安全层面上,为确保对所有系统完成漏洞排查,一般可采用批量扫描方式,对所有资产进行快速检测。扫描方式以版本比对、漏洞库比对、POC扫描为主,常用的检测工具有:

商业漏洞扫描工具

主机安全应急漏洞检测

软件成分分析(SCA)

第三方开源组件检测 (IAST)外部采购系统,可联系供应商进行自查,以漏洞自查报告作为反馈,如存在漏洞影响,则供应商修复产品漏洞。

03、漏洞防护

在防护层面上,我们可通过采取一些缓解措施,为后续资产排查和补丁修复工作争取到充足的时间。

在网络链路上,采用防火墙、IPS、WAF、NDR等产品,对威胁特征字符串添加防护规则,对漏洞攻击进行拦截阻断。

基于网关拦截恶意请求、全局过滤器等方式,可快速调整防护策略,则提供了一种新的解决方向。

04、漏洞修复

一般而言,我们采取的策略是“排查+防护“两手抓,为高危漏洞修复争取时间。按照官方漏洞公告指引,推进补丁修复,才是解决系统漏洞问题最有效的方式。

每年真正比较有影响力的漏洞编号,其实并不多。作为一个安全工程师,首先我们要保持一定的风险敏感度,一定要重视起来。当你足够重视的时候,你才能慢慢引导你身边的人,你所在的团队跟着你一起重视。原本以为很难的事情,做了之后才知道原来很简单。

--来自某次应急漏洞处置后的心得体会。

思维导图如下所示:

7104

7104

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?