1 漏洞描述:

在F5 BIG-IP 是美国 F5 公司的一款集成了网络流量管理、应用程序安全管理、负载均衡等功能的应用交付平台。2020年7月1日,F5官方公布流量管理用户界面(TMUI)存在 前台远程执行代码(RCE)漏洞(CVE-2020-5902)。攻击者利用该漏洞,构造恶意请求,在未授权的情况下通过向漏洞页面发送特制的请求包,可以造成任意 Java 代码执行。进而控制 F5 BIG-IP 的全部功能,包括但不限于: 执行任意系统命令、开启/禁用服务、创建/删除服务器端文件等。

2 影响范围:

BIG-IP 15.x: < 15.1.0.3

BIG-IP 14.x: < 14.1.2

BIG-IP 13.x: < 13.1.3

BIG-IP 12.x: < 12.1.5

BIG-IP 11.x: < 11.6.5

3 环境搭建:

在下面页面登录注册,之后申请秘钥

https://www.f5.com.cn/trials/big-ip-virtual-edition

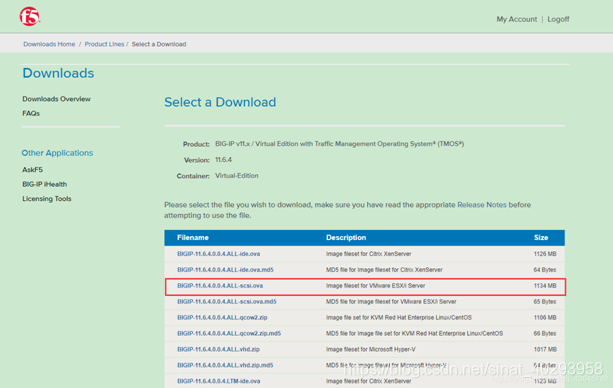

打开下载页面

https://downloads.f5.com/esd/product.jsp?sw=BIG-IP&pro=big-ip_v11.x&ver=11.6.4

选择下载的版本

选择版本

下载完成后在虚拟机-文件-打开

其他全都默认设置

使用默认密码

root-default登录

配置ip地址

Config

默认两次回车即可

本文详细介绍了F5 BIG-IP TMUI的远程代码执行漏洞(CVE-2020-5902),包括漏洞描述、影响范围、环境搭建、漏洞分析、验证方法以及防御方案。攻击者可以构造恶意请求,执行任意Java代码,控制设备。建议受影响的用户尽快升级到安全版本或采取临时缓解措施。

本文详细介绍了F5 BIG-IP TMUI的远程代码执行漏洞(CVE-2020-5902),包括漏洞描述、影响范围、环境搭建、漏洞分析、验证方法以及防御方案。攻击者可以构造恶意请求,执行任意Java代码,控制设备。建议受影响的用户尽快升级到安全版本或采取临时缓解措施。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2102

2102

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?