目录

3、访问http://127.0.0.1:8080/bodgeit 进入bodgelt 页面

一、进入BodgeIt 主页面

1、启动BodgeIt 靶场

cd vulstudy/BodgeIt

2、查看dockerfile文件,根据提示执行命令

docker build --no-cache -t psiinon/bodgeit -f Dockerfile . #建立

docker run --rm -p 8080:8080 -i -t psiinon/bodgeit #启动

docker exec -it 8ccbeab8b341 /bin/bash #进入容器执行下面两条命令

curl -s -L https://github.com/psiinon/bodgeit/releases/download/1.4.0/bodgeit.war >

mv bodgeit.war /usr/local/tomcat/webapps

3、访问http://127.0.0.1:8080/bodgeit 进入bodgelt 页面

二、BodgeIt实战-----

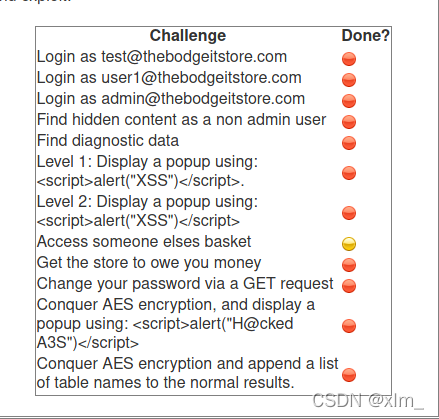

根据提示来完成练习,(红色代表未完成,黄色是代表接近,绿色代表过关)

1、利用注入漏洞万能密码登录账号

Login as test@thebodgeitstore.com

Login as user1@thebodgeitstore.com

Login as admin@thebodgeitstore.com

前三个提示原理相同,都是利用注入漏洞,构造payload,进行登录

利用sql注入的万能密码构造payload (or '1' = '1 利用1=1为真来绕过if判断,用#把密码部分注释)

2、XSS漏洞(反射型XSS和存储型XSS)

反射型XSS

点击search,出现一个输入框,经过尝试,发现反射型xss漏洞,执行payload

<script>alert(‘xss’)</script>

存储型XSS

点击contact us ,出现输入框,输入,<script>alert(1)<script>,无法弹窗,查看源码,过滤了script,

可以用大小写绕过或者是双写绕过,执行弹窗。

<SCRIPT>alert('xss')</SCRIPT> #利用大小写可以绕过

<scr<script>ipt>alert('xss')</scr</script>ipt> #利用双写绕过注册账号位置也存在存储型XSS

test@qq.com<script>("XSS")</script>知道存在xss漏洞,可以加以利用获取cookie

<script>alert(document.cookie)</script> #构造payload获取cookie

3、越权漏洞

进入YourBasket,抓包,修改cookie的b_id 的值,可以看到其他用户的购物车

4、CSRF漏洞

修改密码处存在CSRF漏洞

利用注入漏洞,登录user1账号,修改密码,提交并抓包

再登录一个新的账号,利用注入漏洞登录admin,点击生成的url,admin密码被更改。

(任意用户点击url,密码就可以被更改)

------------------------未完待续--------------------------

1982

1982

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?