![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:代码卫士

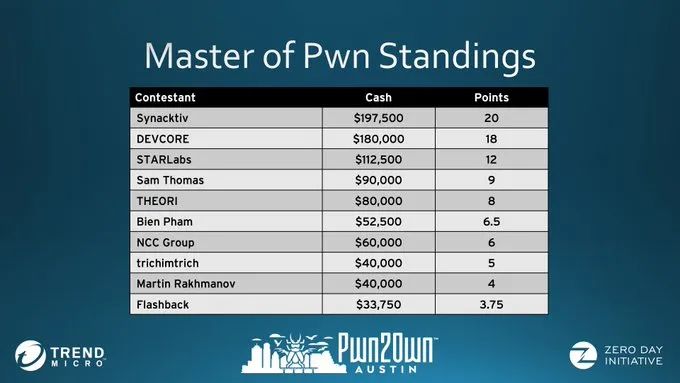

2021年奥斯汀Pwn2Own 黑客大赛圆满落幕,22支参赛队伍共提交58个利用尝试。大赛的核心关注点是手机,新增类别是路由器和打印机类别,总类别包括移动手机类、打印机类、NAS类、外部存储设备类、家庭自动化类、路由器、电视类共7个类别。大赛共进行4天(当地时间11月2日至5日),最后Synacktiv 团队摘得桂冠。ZDI 共为参赛者找到的61个唯一0day发出108万1250美元的奖金。

从比赛结果来看,针对各个类别的利用尝试次数分别是:路由器类27次(共颁发24万3750美元)、NAS设备类16次(共颁发44.5万美元)、打印机类11次(共颁发19万7500美元)、移动手机类3次(共颁发7.5万美元,其中Google Pixel 5 和 Apple iPhone 12 无人问津)、家庭自动化类2次(共颁发12万美元)、电视类和外部存储类别无人问津。

如下是按照团队对四天比赛情况的文字记录。

01

Synacktiv 战队

11月2日11点:对“打印机”类别中的佳能 ImageCLASS MF644Cdw 发起利用尝试,成功使用堆缓冲区溢出漏洞接管打印机,标志着打印机类别首次在 Pwn2Own 大赛历史上被攻破。最终他们赢得2万美元的奖金和2个Master of Pwn 积分点。

11月3日12点,团队对NAS类别中的西部数据 My Cloud Pro 系列 PR4 100 发起利用尝试,成功利用配置错误漏洞在 PR4 11 上获得执行代码权限,获得4万美元的奖金和4个积分点。

11月3日14点,团队对“家庭自动化“类别中的 Sonos One Speaker 发起攻击尝试,成功使用基于栈的缓冲区溢出漏洞攻陷该设备,为此获得6万美元的奖金和6个积分点。

11月3日16点:团队对“打印机“类别中的利盟(Lexmark)MC3224i发起利用尝试,结合三个唯一漏洞(包括一个低权限访问漏洞和一个漏洞注入漏洞)成功获得执行代码的权限,为此赢得2万美元的奖金和2个积分点。

11月3日17:45,该团队对“打印机“类别中的惠普 Color LaserJet Pro MFP M283fdw 设备发起利用尝试,由于利用链中的一个漏洞之前已出现在大赛中而撞洞,结果获得1万美元的奖金和1个积分点。

11月4日10:30,该团队针对“路由器“类别中的思科 RV340 LAN 接口发起利用尝试,不过因为由三个漏洞组成的利用链中包括某些已知漏洞,撞洞,因此获得7500美元的奖金和1个积分点。

11月4日14:00,团队针对 NAS 类别中的西部数据 3TB My Cloud Home Personal Cloud发起利用尝试,结合2个漏洞成功攻陷,不过由于其中1个漏洞之前已在大赛中使用而撞洞,因此获得2万美元的奖金和2个积分点。

11月4日晚上,团队对“路由器“类别中的网件 (NETGEAR) R6700v3 的 WAN 接口发起利用尝试,使用一个证书验证不当漏洞和基于栈的缓冲区溢出漏洞成功攻陷设备,为此获得2万美元的奖金和2个至关重要的积分点。

Synacktiv 团队共获得19.5万美元的奖金和20个 Master of Pwn 积分点。

02

DEVCORE 战队

11月2日15点:该团队由三名成员组成:Orange Tsai、Angelboy和 Meh Chang,瞄准的是“打印机“类别中的佳能 ImageCLASS MF644Cdw,结果成功利用基于栈的缓冲区溢出漏洞接管该打印机,为此获得2万美元的奖金和2个积分点。

11月2日16:30,该团队对“家庭自动化“类别中的 Sonos One Speaker 发起冲击,成功通过一个整数下溢漏洞获得代码执行权限,为此获得6万美元的奖金和6个积分点。

11月2日18:00,该团队对“打印机“类别中的惠普 Color LaserJet Pro MFP M283fdw 发起利用尝试,成功通过栈缓冲区溢出漏洞获得代码执行权限,为此获得2万美元的奖金和2个积分点。

11月3日15:00,该团队针对 “NAS 类别“中的西部数据 My Cloud Pro 系列 PR4 100 发起利用尝试并成功,但由于所使用漏洞此前已在大赛中使用,因此获得2万美元的奖金和2个积分点。

11月3日晚上,该团队对“打印机“类别中的利盟 MC3224i 发起利用尝试,成功通过一个代码注入漏洞接管该设备,为此获得2万美元的奖金和2个积分点。

11月5日10:00,该团队针对NAS类别中的西部数据 3TB My Cloud Home Personal Cloud 发起利用尝试,通过一个界外读和界外写利用成功,为此获得4万美元的奖金和4个积分点。

DEVCORE 团队共获得18万美元奖金和18个Master of Pwn 积分点。

03

STARLabs 战队

11月3日13:00,该团队对“移动手机“类别中的三星 Galaxy S21 发起冲击,由于使用的一个漏洞是厂商已知的而撞洞,因此获得2.5万美元的奖金和2.5个积分点。

11月3日15:30,该团队针对“路由器“类别中的 TP-Link AC 1750 Smart Wi-Fi 路由器 LAN 接口发起冲击并成功,不过由于使用了一个已知漏洞而撞洞,因此获得2500美元的奖金和0.5个积分点。

11月3日17:00,该团队对NAS类别中的西部数据 My Cloud Pro Series PR100 发起冲击,结果由于连用链中的一个漏洞是大赛之前使用过的而撞洞,因此获得2万美元的奖金和2个积分点。

11月3日晚上,该团队对NAS类别中的西部数据 3TB My Cloud Home Personal Cloud 发起冲击,但由于撞洞,获得2万美元的奖金和2个积分点。

11月4日12:00,该团队针对NAS 类别中的西部数据 3TB My Cloud Home Personal Cloud 发起冲击,组合利用一个界外读和基于堆的缓冲区溢出漏洞成功实施利用,获得4.5万美元的奖金和4.5个积分点。

11月4日16:00,该团队对路由器类别中的网件 R6700v3 的LAN 接口发起冲击,但未能在指定时间内使利用起作用。

STARLabs 共获得11.5万美元奖金和11.5个积分点。

04

Sam Thomas:一个人的战队

11月2日10:00,Pentest Limited 团队队员 Sam Thomas 对 NAS 类别的西部数据 My Cloud Pro 系列 PR4 100 发起冲击,使用由3个漏洞组成的利用链(一个不安全的重定向和一个命令注入)成功在设备上执行代码,获得4万美元的奖金和4个积分点。

11月4日13:00,Thomas 对移动手机类别的三星 Galaxy S21 发起冲击,通过由3个漏洞组成的利用链,成功获得代码执行权限,共赢得5万美元和5个积分点。

Sam Thomas 共获得9万美元和9个Master of Pwn 积分点。

05

TheORI 战队

11月2日12:00:THEORI 团队对NAS 类别的西部数据 My Cloud Pro Series PR4 100 发起冲击,结合一个界外读和基于栈的缓冲区溢出漏洞接管该设备。他们使用的是一个唯一的漏洞链,成功获得4万美元奖金和4个积分点。

11月2日17:30,对NAS类别西部数据的 3TB My Cloud Home Personal Cloud 发起冲击,成功利用一个基于栈的缓冲区溢出漏洞在设备上执行代码,为此获得4万美元奖金和4个积分点。

TheORI 战队共获得8万美元奖金和8个积分点。

06

Bien Pham 战队

11月2日10:30,Orca of Sea Security 战队的成员 Bien Pham 对路由器类别中的思科 RV340 的WAN 接口发起冲击,利用一个逻辑错误成功攻陷该设备,为此获得3万美元奖金和3个积分点。

11月2日12:30,Pham 对路由器级别中的思科 RV340 LAN 接口发起冲击,成功通过由三个漏洞组成的利用链(包括一个认证绕过和一个命令注入)接管了LAN接口,为此获得1.5万美元的奖金和2个积分点。

11月2日15:30,Pham 对路由器类别中的 TP-Link AC1750 Smart WiFi 路由器的LAN接口发起冲击,成功使用一个界外读漏洞控制该设备,为此获得5000美元的奖金和1个积分点。

11月3日晚上,Pham 对路由器类别中的西部数据网件 R6700v3 的WAN 接口发起冲击。遗憾的是未能在规定时间内使利用运行。

11月3日晚上,Pham 对路由器类别中的西部数据网件 R6700v3 的LAN 接口发起冲击,撞洞,使用的漏洞此前曾出现在大赛中,不过仍然获得2500美元的奖金和0.5个积分点。

Bien Pham 共获得5.25万美元奖金和6.5个积分点。

07

NCC Group 战队

11月3日10:00,NCC Group EDG 战队(Alex Plaskett、Cedric Halbronn和 Aaron Adams)对位于NAS类别中的西部数据 My Cloud Pro Series PR4100发起冲击,成功通过三种不同的方式(并克服了定时问题)利用了一个内存损坏漏洞获得代码执行权限,为此获得4万美元的奖金和4个积分点。

11月3日晚上,该战队对位于打印机类别中的利盟MC3224i 发起冲击,虽然进行了多次尝试,但非常成功地通过一个文件写漏洞利用该设备,为此赢得2万美元的奖金和2个积分点。

NCC Group 共获得6万美元的奖金和6个积分点。

08

Trichimtrich 战队

11月2日11:30,该战队对路由器类别中的 TP-Link AC1750 Smart WiFi 发起冲击,利用一个界外读成功实施利用,为此获得5000美元的奖金和1个积分点。

11月2日晚上,trichimtrich 和 nyancat0131 对路由器类别中的网件 R6700V3 的LAN 接口发起冲击,成功利用一个证书溢出漏洞获得代码执行权限。他们获得5000美元奖金和1个积分点。

11月3日14:30,该战队对路由器级别中的思科 RV340的WAN 接口发起冲击,最后成功通过一个唯一的命令注入漏洞接管该设备,共获得3万美元奖金和3个积分点。

Trichimtrich 战队共获得4万美元奖金和5个积分点。

09

Martin Rakhmanov:一个人的战队

11月4日10:00,Rakhmanov 对NAS类别的西部数据 My Cloud Pro Series PR4 100 发起冲击,最终使用唯一的由两个漏洞组成的利用链(包括一个命令注入漏洞)成功攻陷该设备,为此获得4万美元的奖金和4个积分点。

Martin Rakhmanov 共获得4万美元赏金和4个积分点。

1000

Flashback战队

11月2日晚上,由 Pedro Ribeiro 和 Radek Domanski 组成的二人战队 Flashback 对路由器类别中的网件 R6700v3 WAN 接口发起冲击,但遗憾的是未能在规定时间内实施利用。

11月3日10:30,Flashback 战队对路由器类别中的思科 RV340 WAN 接口发起冲击,结果成功利用一个令人印象深刻的栈缓冲区溢出漏洞获得代码执行权限,为此获得3万美元奖金和3个积分点。

11月4日晚上,Flashback 战队对路由器级别中的网件 R6700v3 LAN 接口发起冲击,结果所使用的两个漏洞中的一个路径遍历漏洞是Nday,撞洞,不过仍然获得3750美元的奖金和0.75个积分点。

Flashback 战队共获得33375美元的奖金和3.75个积分点。

以上10支战队获得2021年奥斯汀Pwn2Own 大赛的前10名,其余战队的比赛日程和结果,可参见原文链接。

厂商有120天的漏洞修复期限。

比赛最后一天的现场视频如下。

推荐阅读

ICS Pwn2Own 2022迈阿密黑客大赛的目标和奖金公布

微软7月修复117个漏洞,其中9个为0day,2个是Pwn2Own 漏洞

Pwn2Own 2021温哥华黑客大赛落幕 3个团队并列 Master of Pwn

原文链接

https://www.zerodayinitiative.com/blog/2021/11/1/pwn2ownaustin

题图:Pixabay License

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~

918

918

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?