![]() 聚焦源代码安全,网罗国内外最新资讯!

聚焦源代码安全,网罗国内外最新资讯!

编译:代码卫士

WordPress 热门插件 Advanced Custom Fields 中存在一个漏洞,用户需升级至版本 6.1.6。该漏洞的编号是CVE-2023-30777。

该漏洞是反射型XSS,可滥用于将任意可执行文件脚本注入非恶意网站。该插件同时拥有免费和专业版本,安装量超过200万次。2023年5月,插件维护人员收到漏洞通知。

研究员 Rafie Muhammad 指出,“该漏洞可导致任何未认证用户窃取敏感信息,通过诱骗权限用户访问构造的 URL 路径实现提权。”反射型XSS一般是在受害者被诱骗访问恶意链接,从而导致恶意代码被发送给易受攻击的网站,将攻击反射回用户浏览器时发生的。

其中的社工因素意味着 反射型 XSS 的触及范围和影响范围和存储型 XSS 不同,后者可导致攻击者将恶意链接分发给尽可能多的攻击者。

Imperva 提到,“反射型 XSS 通常是因为进站请求未被充分清理而造成的,可导致 web 应用的函数遭操纵和恶意脚本提权。”值得注意的是,CVE-2023-30777 可被提升至默认安装或者该插件的配置中,尽管只有访问权限的登录用户才可能做到。

Craft CMS 此前不久修复了两个中危 XSS 缺陷(CVE-2023-30177和CVE-2023-31144),它们可被用于提供恶意 payload。另外,cPanel 中前不久也被指存在一个 XSS 漏洞CVE-2023-29489,攻击者无需认证即可利用它们执行任意 JavaScript。

Assetnote 公司的研究员 Shubham Shah 指出,“攻击者不仅能够攻击 cPanel 的管理端口,还能够攻击在端口80和443上运行的应用程序。一旦以 cPanel 认证用户的身份行事,通常就能够轻易上传 web shell 并获得命令执行权限。”

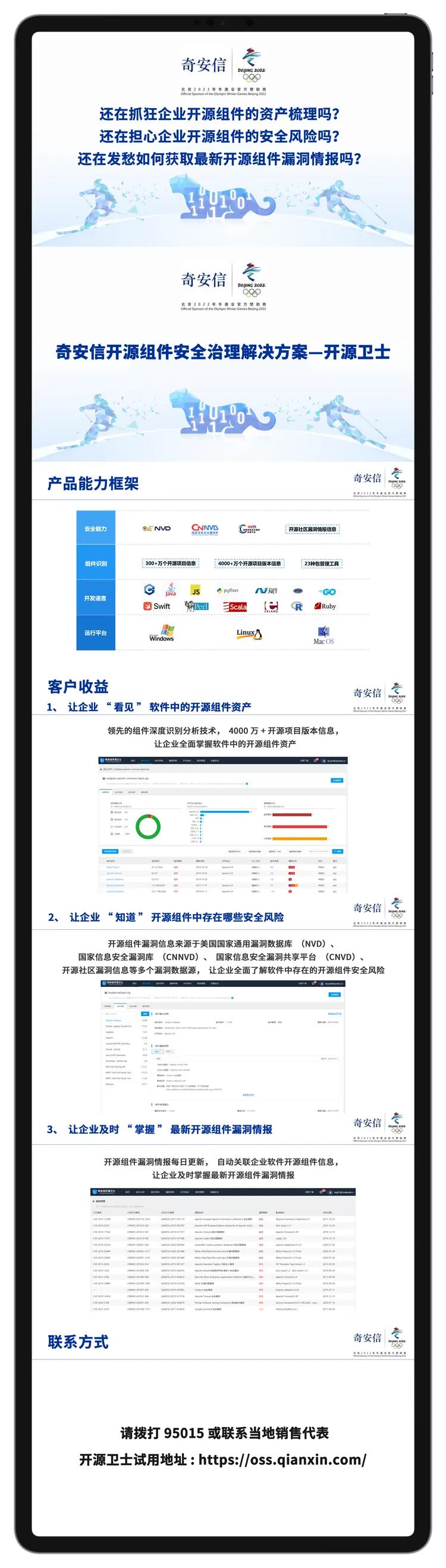

代码卫士试用地址:https://codesafe.qianxin.com

开源卫士试用地址:https://oss.qianxin.com

推荐阅读

PHP Everywhere 插件中存在严重RCE,影响数千个 WordPress 站点

黑客在数十个 WordPress 插件和主题中插入秘密后门,可发动供应链攻击

30万美元:Zerodium 出3倍价格求 WordPress RCE exploit

原文链接

https://thehackernews.com/2023/05/new-vulnerability-in-popular-wordpress.html

题图:Pixabay License

本文由奇安信编译,不代表奇安信观点。转载请注明“转自奇安信代码卫士 https://codesafe.qianxin.com”。

奇安信代码卫士 (codesafe)

国内首个专注于软件开发安全的产品线。

觉得不错,就点个 “在看” 或 "赞” 吧~

觉得不错,就点个 “在看” 或 "赞” 吧~

1031

1031

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?