项目场景:请求响应暴露Nginx版本信息

可能会收集有关 Web 应用程序的敏感信息,如用户名、密码、机器名和/或敏感文件位置

问题描述

AppScan漏洞扫描提示在应用程序中发现不必要的Http响应头,要求修改 Web 服务器的 HTTP 标头,使其不泄露有关基础 Web 服务器的详细信息

解决方案:

修复漏洞,将http请求头中的"Server:nginx"隐藏掉,需要用到headers-more-nginx-module模块。

以下所有操作适配环境:Linux环境

第一步:nginx安装headers-more-nginx-module模块

第二步:下载nginx源码,这里需要下载和你使用的 nginx 同版本的原始码

查看版本命令

$ nginx -v

##知道版本后可以下载了,此处以nginx-1.22.0为例

$ curl -O http://nginx.org/download/nginx-1.20.0.tar.gz

##然后解压

$ tar -xzf nginx-1.20.0.tar.gz

第三步:下载 headers-more-nginx-module 源码

##下载headers模块源码

$ wget https://github.com/openresty/headers-more-nginx-module/archive/refs/tags/v0.34.tar.gz

##解压

$ tar xf v0.34.tar.gz

##查看结果

$ ls

第四步,修改配置参数

##进入nginx目录

$ cd /usr/local/nginx/nginx-1.22.0

## 配置参数(根据真实的目录配置)

$ ./configure --add-dynamic-module=/usr/local/headers-more-nginx-module-0.34/(headers-more-nginx-module解压路径)--prefix=/usr/local/nginx(nginx所在目录) --with-http_stub_status_module --with-http_ssl_module

第五步,重新编译

$ make && make install

## 确认编译结果

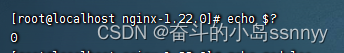

$ echo $?

## 编译完成后,会在nginx源码的objs目录,生成我们编译好的动态模块文件

$ ls /usr/local/nginx/nginx-1.22.0/objs

第六步,使用模块,验证nginx http请求头是否被隐藏

nginx目录下新建目录,用于存放模块

## 新建目录

$ mkdir /etc/nginx/conf.d/modules

## 复制

$ cp /usr/local/nginx/nginx-1.22.0/objs/ngx_http_headers_more_filter_module.so /etc/nginx/conf.d/modules/

第七步,修改nginx配置文件

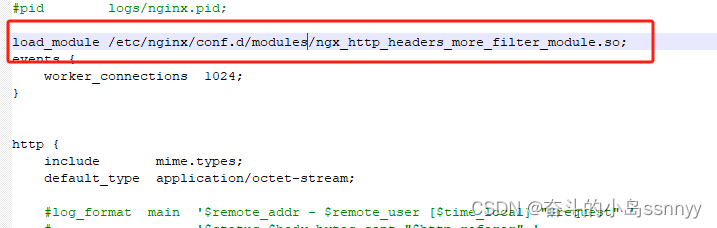

##主配置中增加

load_module /etc/nginx/conf.d/modules/ngx_http_headers_more_filter_module.so;

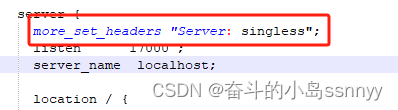

## 项目里面增加

more_set_headers "Server: singless";

## 如下图

第八步,重启nginx

### 进入nginx目录

$ cd /usr/local/nginx/sbin

## 重启

$ ./nginx -s reload

重启nginx时遇到了报错,配置项有问题,

[root@localhost sbin]# ./nginx -s reload

nginx: [emerg] module “/usr/local/nginx/nginx-1.22.0/objs/ngx_http_headers_more_filter_module.so” is not binary compatible in /usr/local/nginx/conf/nginx.conf:10

解决:添加安装(这一步不一定能遇到,遇到问题针对具体问题再单独解决)

如与上述问题一致,可执行

$ yum install -y wget perl-ExtUtils-Embed readline-devel zlib-devel pam-devel libxml2-devel libxslt-devel gd-devel GeoIP-devel autoconf-2.69-11.el7.noarch gcc libxml2 libxml2-dev openldap-devel python-devel gcc-c++ openssl-devel cmakepcre-develnanowget gcc gcc-c++ ncurses-devel perl pcre-devel libtool libsysfs automake openssl openssl-devel redhat-rpm-config.noarch unzip libmaxminddb libunwind.x86_64 -y

执行完上述命令再重启nginx,此时再请求响应头中的server已变成自定义的了!

3392

3392

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?