近期工作一直编Shell 脚本给客户使用,难免会碰到一些敏感信息不想让客户知道,于是采用Shc 脚本加密方式编译出二进制文件提交至客户使用,发现SHC加密会出现至命漏洞。本文章针对该漏洞方法进行描述:

SHC 版本:shc-3.8.3

shell 脚本代码量:300行+

shell 脚本逻辑处理较为复杂

SHC 编译参数:shc -v -T -r -f (具体含义可在网上查,这里不再说明)

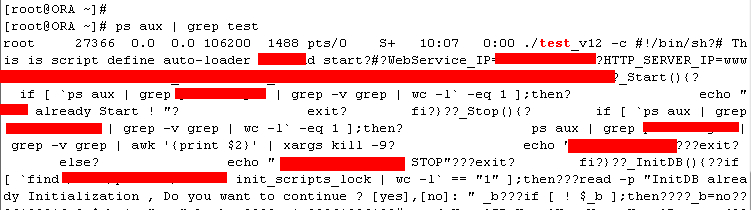

由于shell 脚本代码量较多,且逻辑处理稍复杂,每次执行的时候在ps 进程里面总会一段时间内能看到shell 脚本代码,总被这个漏洞总是困扰着,如下图所示:

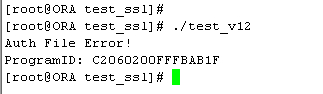

test_v12 为脚本编译好的二进制文件执行:

执行过程中多开一个shell 窗口查看ps 进程,如下所示(因信息敏感,截出部份脚本进行说明):

上述两张图可以完全说明当shell 脚本量稍多或逻辑稍复杂时,SHC 加密却不是那么靠谱。

原创声明:本文档所产述所以内容均为原创,不的转载,作者邮箱:fabian01@qq.com

951

951

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?