实验环境

攻击者:192.168.0.25

靶机:192.168.0.36

实验流程

- 检测与靶机之间的网络连通性

- 信息收集

利用kali中的集成工具——sparta进行信息探测,该工具中集成了nmap、nikto、hydra、whatweb以及dirbuster等多种工具。

点击添加靶机,可以添加单个IP地址也可以添加IP地址范围

点击添加靶机,可以添加单个IP地址也可以添加IP地址范围

靶机IP地址添加完成后,会自动使用nmap进行端口扫描,对于探测出来的web站点进行详细信息探测,并对网站页面进行截图。

靶机IP地址添加完成后,会自动使用nmap进行端口扫描,对于探测出来的web站点进行详细信息探测,并对网站页面进行截图。

- 除此之外还可以根据不同端口的具体情况由用户选择进行web目录爆破和指纹识别等其他功能。

对80端口对应的web网站进行目录爆破,需要设置扫描目标、线程数以及使用的字典,点击start进行爆破。

对80端口对应的web网站进行目录爆破,需要设置扫描目标、线程数以及使用的字典,点击start进行爆破。

扫描结果如下,其中/admin目录疑似网站后台用户登录页面

扫描结果如下,其中/admin目录疑似网站后台用户登录页面

尝试访问,的确为登录页面

尝试访问,的确为登录页面

尝试获取网站后台源代码,可以尝试弱口令登录或者进行爆破,还可以尝试从其他角度获取网站后台登录用户名和密码,例如查看网站内容或者通过源代码的等其他手段获取。

尝试获取网站后台源代码,可以尝试弱口令登录或者进行爆破,还可以尝试从其他角度获取网站后台登录用户名和密码,例如查看网站内容或者通过源代码的等其他手段获取。

对于80端口的网站详细信息探测过程中拿到敏感目录/dev/

尝试访问该页面,在该页面中存在一个在网页上面执行系统命令的接口以及一些邮箱地址,其中包含了一些用户名,可能为系统用户名。

尝试访问该页面,在该页面中存在一个在网页上面执行系统命令的接口以及一些邮箱地址,其中包含了一些用户名,可能为系统用户名。

尝试访问web-shell,页面提示必须通过服务器身份验证才能访问该页面

尝试访问web-shell,页面提示必须通过服务器身份验证才能访问该页面

返回/dev/页面,尝试获取页面源代码,在邮箱后面有一些对应的hash值,尝试使用crackstation.net进行破解,其中最后两个hash破解成功,分别为bulldog和bulldoglover

返回/dev/页面,尝试获取页面源代码,在邮箱后面有一些对应的hash值,尝试使用crackstation.net进行破解,其中最后两个hash破解成功,分别为bulldog和bulldoglover

尝试使用邮箱中的用户名和对应的密码进行后台的登录(nick/bulldog)

尝试使用邮箱中的用户名和对应的密码进行后台的登录(nick/bulldog)

尝试重新访问/dev/目录中的web-shell,能够执行一些指定的系统命令。

尝试重新访问/dev/目录中的web-shell,能够执行一些指定的系统命令。

- 漏洞利用

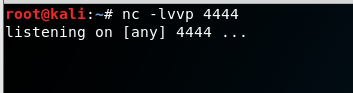

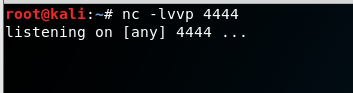

攻击者监听端口,利用命令执行功能反弹shell

执行命令反弹端口

因为只能指定的命令所以需要对要执行的命令进行优化

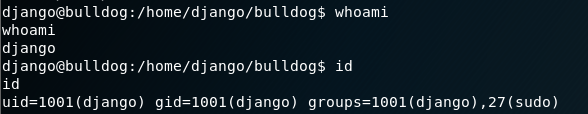

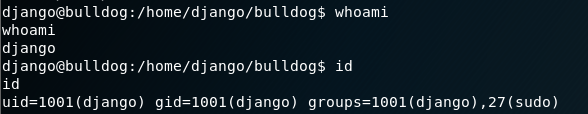

当前用户为普通用户

当前用户为普通用户

- 提权

信息收集,查看系统中可用的用户有哪些,并在bulldogadmin用户的家目录下面获取到了一个敏感目录。

尝试进入该目录并查看该目录下面的文件

尝试进入该目录并查看该目录下面的文件

查看note文件中的内容,该文件的大致含义是执行另外一个文件能够获得用户密码。

查看note文件中的内容,该文件的大致含义是执行另外一个文件能够获得用户密码。

当前用户对于另一个文件没有执行权限,而且该文件为二进制文件,无法直接查看。但是该文件中一定书写了用户密码,尝试使用strings查看该文件中可利用的字符串。

当前用户对于另一个文件没有执行权限,而且该文件为二进制文件,无法直接查看。但是该文件中一定书写了用户密码,尝试使用strings查看该文件中可利用的字符串。

该文件中有以上几个字符串,如果去掉每个字符串后面的“H”,恰好形成了一句话——“SUPERultimatePASSWORDyouCANTget”——“超级用户最终的密码…”。

尝试使用该密码查看当前用户使用sudo命令的权限,拥有所有权限。

切换至root用户

切换至root用户

点击添加靶机,可以添加单个IP地址也可以添加IP地址范围

点击添加靶机,可以添加单个IP地址也可以添加IP地址范围 靶机IP地址添加完成后,会自动使用nmap进行端口扫描,对于探测出来的web站点进行详细信息探测,并对网站页面进行截图。

靶机IP地址添加完成后,会自动使用nmap进行端口扫描,对于探测出来的web站点进行详细信息探测,并对网站页面进行截图。

对80端口对应的web网站进行目录爆破,需要设置扫描目标、线程数以及使用的字典,点击start进行爆破。

对80端口对应的web网站进行目录爆破,需要设置扫描目标、线程数以及使用的字典,点击start进行爆破。 扫描结果如下,其中/admin目录疑似网站后台用户登录页面

扫描结果如下,其中/admin目录疑似网站后台用户登录页面 尝试访问,的确为登录页面

尝试访问,的确为登录页面 尝试获取网站后台源代码,可以尝试弱口令登录或者进行爆破,还可以尝试从其他角度获取网站后台登录用户名和密码,例如查看网站内容或者通过源代码的等其他手段获取。

尝试获取网站后台源代码,可以尝试弱口令登录或者进行爆破,还可以尝试从其他角度获取网站后台登录用户名和密码,例如查看网站内容或者通过源代码的等其他手段获取。 尝试访问该页面,在该页面中存在一个在网页上面执行系统命令的接口以及一些邮箱地址,其中包含了一些用户名,可能为系统用户名。

尝试访问该页面,在该页面中存在一个在网页上面执行系统命令的接口以及一些邮箱地址,其中包含了一些用户名,可能为系统用户名。 尝试访问web-shell,页面提示必须通过服务器身份验证才能访问该页面

尝试访问web-shell,页面提示必须通过服务器身份验证才能访问该页面 返回/dev/页面,尝试获取页面源代码,在邮箱后面有一些对应的hash值,尝试使用crackstation.net进行破解,其中最后两个hash破解成功,分别为bulldog和bulldoglover

返回/dev/页面,尝试获取页面源代码,在邮箱后面有一些对应的hash值,尝试使用crackstation.net进行破解,其中最后两个hash破解成功,分别为bulldog和bulldoglover

尝试使用邮箱中的用户名和对应的密码进行后台的登录(nick/bulldog)

尝试使用邮箱中的用户名和对应的密码进行后台的登录(nick/bulldog) 尝试重新访问/dev/目录中的web-shell,能够执行一些指定的系统命令。

尝试重新访问/dev/目录中的web-shell,能够执行一些指定的系统命令。

当前用户为普通用户

当前用户为普通用户

尝试进入该目录并查看该目录下面的文件

尝试进入该目录并查看该目录下面的文件 查看note文件中的内容,该文件的大致含义是执行另外一个文件能够获得用户密码。

查看note文件中的内容,该文件的大致含义是执行另外一个文件能够获得用户密码。 当前用户对于另一个文件没有执行权限,而且该文件为二进制文件,无法直接查看。但是该文件中一定书写了用户密码,尝试使用strings查看该文件中可利用的字符串。

当前用户对于另一个文件没有执行权限,而且该文件为二进制文件,无法直接查看。但是该文件中一定书写了用户密码,尝试使用strings查看该文件中可利用的字符串。

切换至root用户

切换至root用户

1334

1334

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?