1.前言

DNS (Domain Name System, 域名系统 ),万维网上作为域名和IP地址相互映射的一个分布式数据库,能够使用户更方便的访问互联网,而不用去记住能够被机器直接读取的IP数串。域名有一级域名、二级域名和子域名之分,它们之间的区别读者请自行查阅资料,本文不再赘述。

在渗透测试信息搜集过程中,安全测试人员通常需要搜集一些域名甚至子域名资产,因为针对这方面的信息收集可以扩大资产范围,增加漏洞发现的概率,更好地进行渗透测试。众所周知,一般情况下主站的安全性可能相对较高,而一些不常用的子站或者上线不久的站点,可能安全方面的考虑还不是很周全,可能成为目标系统的脆弱点。

针对DNS进行信息搜集的方法和工具有很多,本文主要介绍Dnsmap和DIG两种工具。

2.Dnsmap

Dnsmap主要用来在渗透测试的信息收集阶段来协助测试网络的基础设施安全性,它能发现目标的网段、域名、子域名、甚至电话号码等等,相关参考资料可访问如下链接:

dnsmap主页

Kali dnsmap Repo仓库

- Dnsmap功能

root@kali:~# dnsmap

dnsmap 0.30 - DNS Network Mapper by pagvac (gnucitizen.org)

用法: dnsmap <目标域> [选项]

选项:

-w <指定字典文件>

-r <指定结果以常规格式输出文件>

-c <指定结果以csv格式输出文件>

-d <设置延迟(毫秒)>

-i <忽略的IP> (当你遇到一个虚假的IP地址时很有用)

示例:

dnsmap target-domain.com

dnsmap target-domain.com -w yourwordlist.txt -r /tmp/domainbf_results.txt

dnsmap target-fomain.com -r /tmp/ -d 3000

dnsmap target-fomain.com -r ./domainbf_results.txt

- Dnsmap用法示例

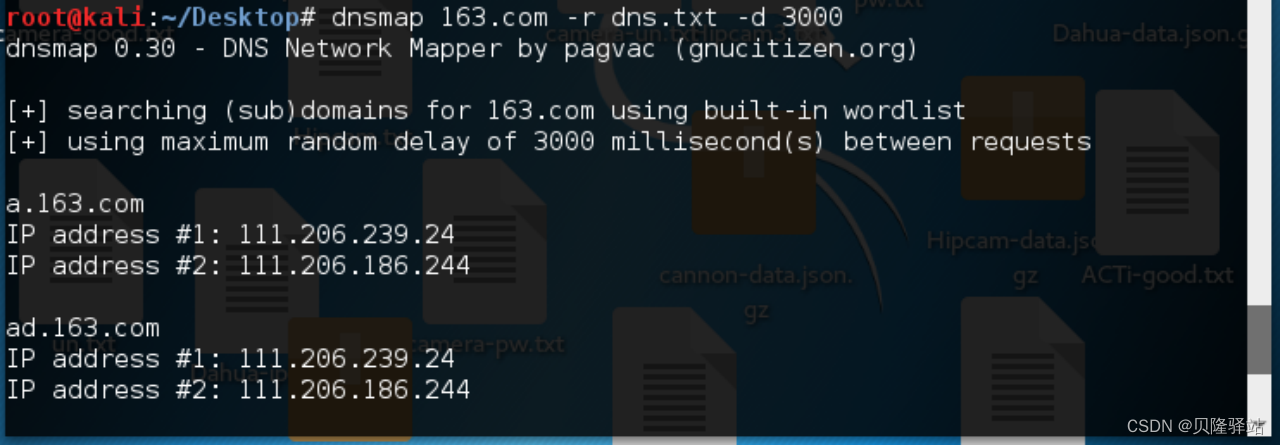

例如要查询网易网站的域名,设置延迟为3秒,并以常规格式输出文件,那么可以在kali里输入下面一条命令:

dnsmap 163.com -r dns.txt -d 3000

结果如图:

*** 3.DIG**

Dig是Domain Information Groper的缩写,它是一个用于询问 DNS 域名服务器的灵活工具。可以执行 DNS 搜索,显示从受请求的域名服务器返回答复。多数 DNS 管理员利用 dig 作为 DNS 问题的故障诊断,因为它灵活性好、易用、输出清晰。相关参考资料可访问如下链接:

如何使用 dig 查询 DNS 名称服务器

Dig源代码

DIG说明

在控制台输入Dig命令后,会输出结果如下:

输出结果大致分成以下4个部分:

Header : 包括软件版本,全局变量以及除消息头以外的其他部分的信息,比如上例中,显示有1个QUERY,2个ANSWER;

QUESTION SECTION : 请求参数信息,也就是你输入的信息;

ANSWER SECTION : 从DNS查询到的信息,也就是输出,显示两条A记录,指向两个IP地址;

Stats section : 最下方的一部分,显示了查询时间等额外信息。

另外,上面所有的以 ; 开头的行实际上都是注释。

可以通过下面的参数来控制显示或者不显示上面的这些部分:

+nocomments – 不显示注释;

+nostats – 不显示Stats section;

+noanswer – 不显示ANSWER SECTION;

+noall - 不显示所有的信息。

另外,还有以下参数需要了解:

+short - 显示简短的信息

-t 指定查询的记录类型,可以是CNAME、A、MX、NS,分别表示CNAME、A记录、MX记录、DNS服务器,默认是A

-x 表示反向查找,也就是根据IP地址查找域名

DIG简单使用

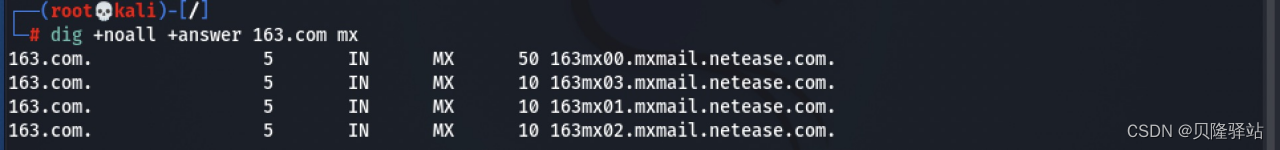

参数: noall + answer

查询163邮箱的邮件服务器记录:

查询主机记录并管道过滤

查询163邮箱的邮件服务器记录,并使用管道命令进行过滤:

反向域名解析(PTR记录)[dig参数-x的使用]

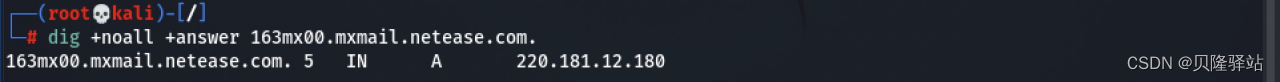

首先dig 163的mx记录:

查找CNAME对应IP

选择第一个CNAME记录查询其对应的IP地址:

对IP进行反向解析

对第一个ip进行反向解析:

从最后的返回结果我们会发现,ptr解析记录和最初所查询的域名并不一致,这是很正常的,因为ip和域名之间通常的都是一对多的。

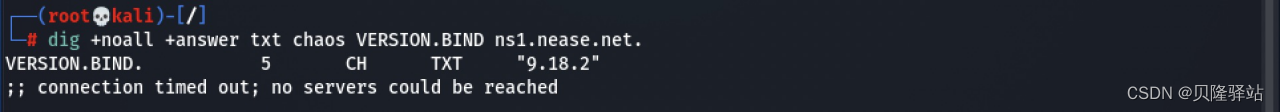

查询DNS bind版本信息

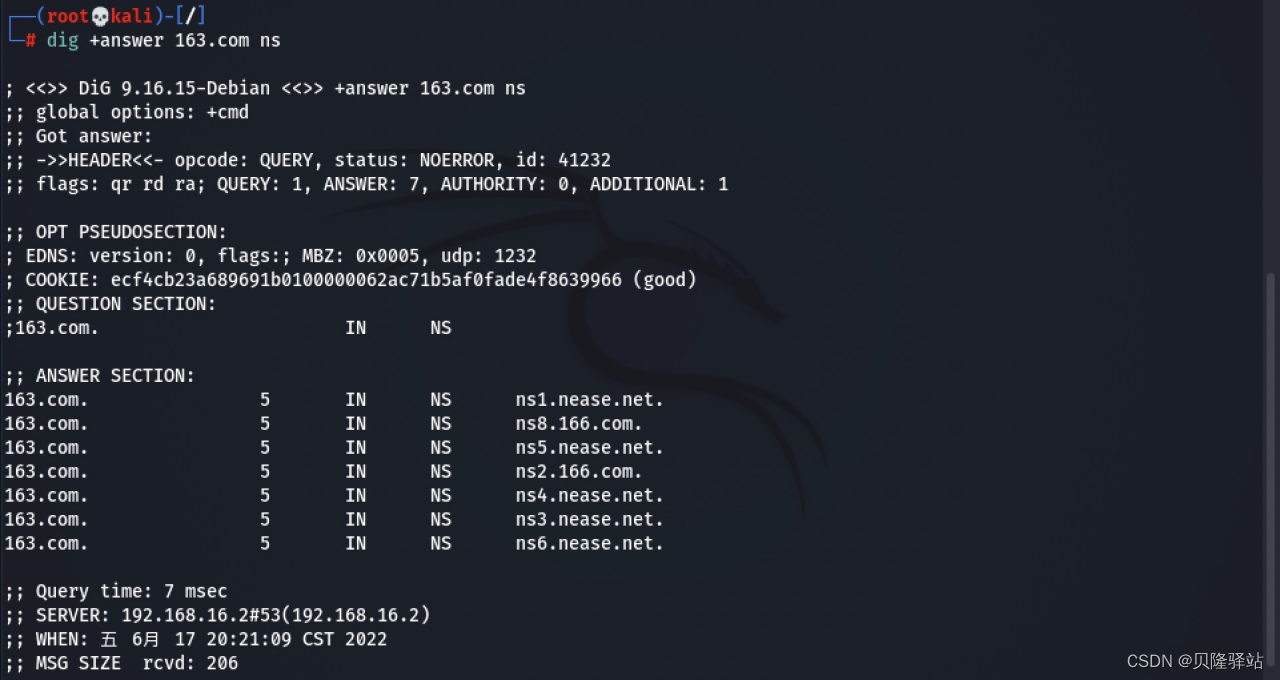

首先获得163.com的NS记录:

查询dns的bind版本:

本例中所查到的bind版本为9.18.2

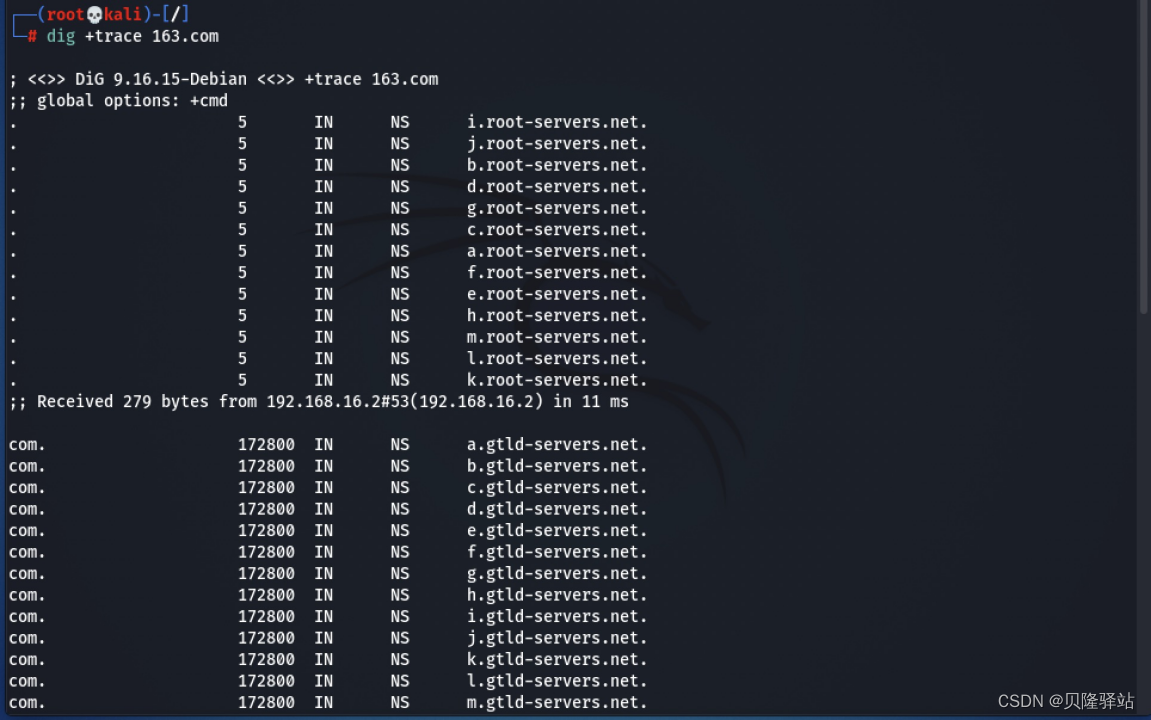

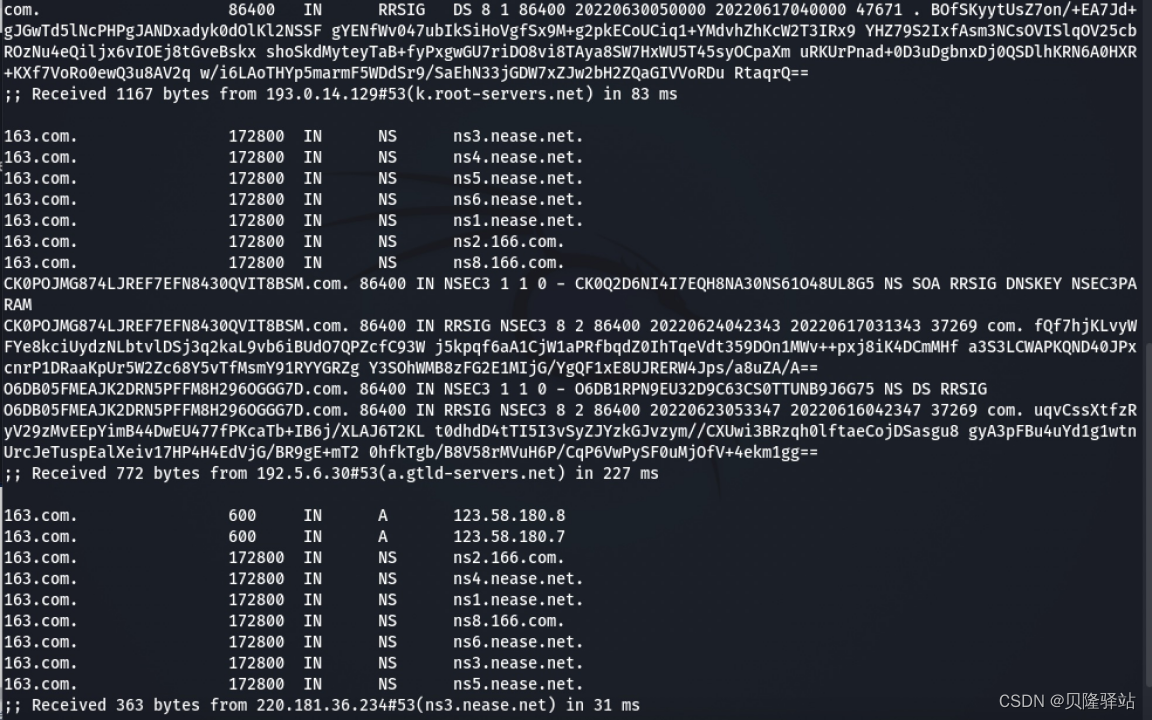

DNS追踪

DNS追踪可用dig +trace 163.com命令:

上面的追踪过程其实就是所谓的迭代查询过程!

关于DNS递归查询与迭代查询请参考相关资料,上文简单介绍了DIG的使用方法,更详细的命令说明可输入dig -h来进行查看,本文不再赘述。

384

384

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?