APT33组织主要针对石油和航空业,这个组织使用了大约十二个命令与控制服务器(C&C)针对性的对目标攻击。APT33也一直在做定点针对性攻击。比如近两年来,该组织利用一位欧洲高级政治人物(该国国防委员会的成员)的私人网站向鱼产品供应链中的公司发送鱼叉式网络钓鱼电子邮件。目标包括一个供水设施,是提供美军其中一个军事基地饮用水的供水设施。

发件人信息

发件人的地址和日期、钓鱼邮件类型

| 日期 | 发件人地址 | 主题 |

|---|---|---|

| 12/31/16 | recruitment@alsalam.aero | Job Opportunity |

| 4/17/17 | recruitment@alsalam.aero | Vacancy Announcement |

| 7/17/17 | careers@ngaaksa.com | Job Openning |

| 9/11/17 | jobs@ngaaksa.ga | Job Opportunity |

| 11/20/17 | jobs@dyn-intl.ga | Job Openning |

| 11/28/17 | jobs@dyn-intl.ga | Job Openning |

| 2003/5/18 | jobs@mail.dyn-corp.ga | Job Openning |

| 2007/2/18 | careers@sipchem.ga | Job Opportunity SIPCHEM |

| 7/30/18 | jobs@sipchem.ga | Job Openning |

| 8/14/18 | jobs@sipchem.ga | Job Openning |

| 8/26/18 | careers@aramcojobs.ga | Latest Vacancy |

| 8/28/18 | careers@aramcojobs.ga | Latest Vacancy |

| 9/25/18 | careers@aramcojobs.ga | AramCo Jobs |

| 10/22/18 | jobs@samref.ga | Job Openning at SAMREF |

表1: APT33的鱼叉式网络钓鱼活动。来源:趋势科技的云安全智能防护网络

前两个电子邮件地址(以.com和.aero结尾)是伪造的邮件地址。但是以.ga结尾的地址来自攻击者自己的基础设施。这些地址都冒充了知名的航空、石油和天然气公司。

旧的C&C域名信息

APT33的C&C通常托管在云托管代理中。然后APT33通过私有VPN网络连接到这些C&C服务器向bot发出命令并且从bot收集数据。每一个C&C最多只有十二个受害者。

下表列出了一些仍在使用的旧C&C域名。

| 域 | 创建日期 |

|---|---|

| suncocity.com | 16/5/31 |

| zandelshop.com | 16/6/1 |

| simsoshop.com | 6/2/16 |

| zeverco.com | 16/6/5 |

| qualitweb.com | 16/6/6 |

| service-explorer.com | 3/3/17 |

| service-norton.com | 3/6/17 |

| service-eset.com | 3/6/17 |

| service-essential.com | 3/7/17 |

| update-symantec.com | 17-3-12 |

表2:APT33 C&C域

网络架构

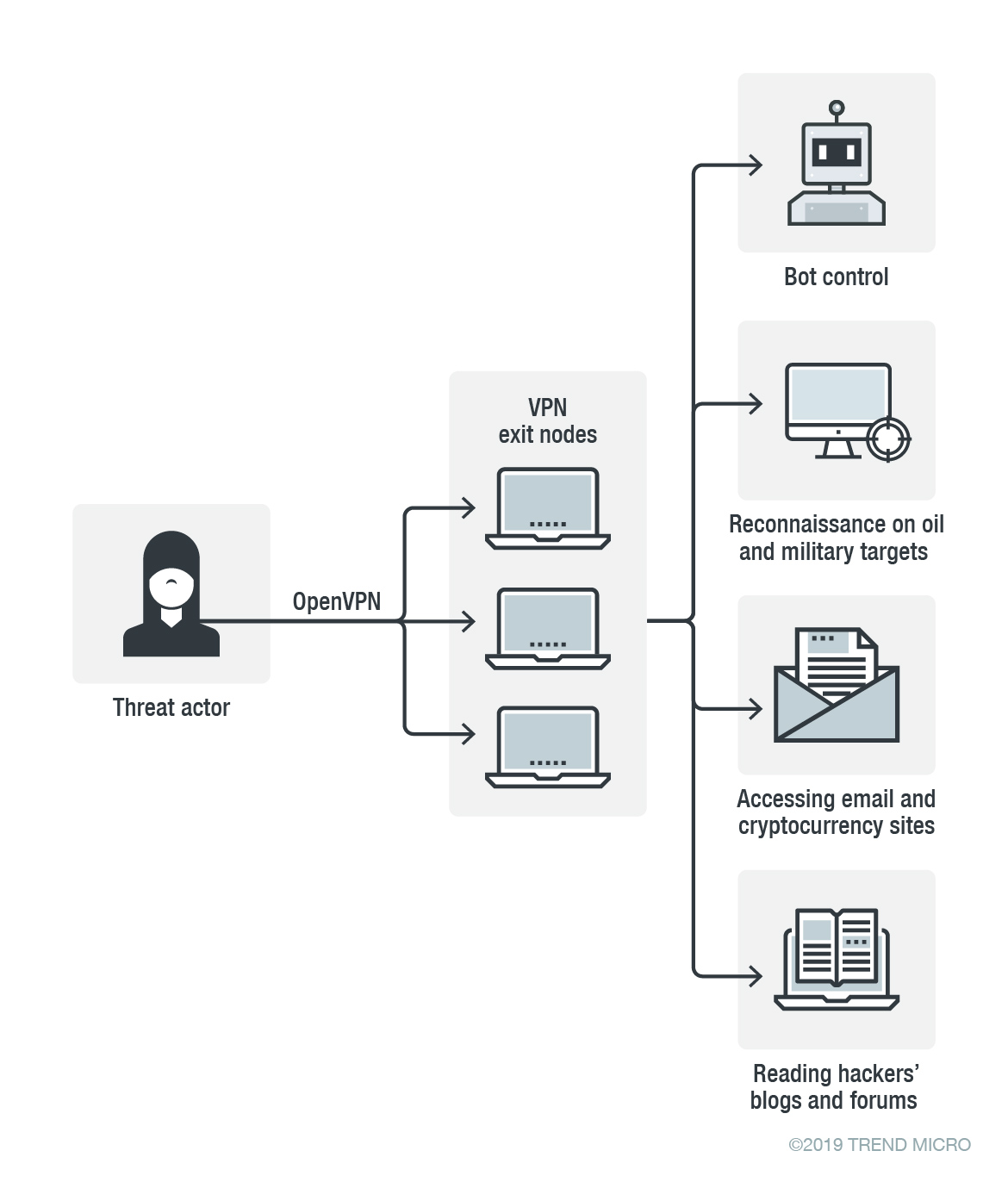

图1.APT33使用的多个混淆层模式

攻击者在管理C&C服务器和进行侦察时经常使用商业VPN服务来隐藏自己。但是除了使用任何用户都可以使用的VPN服务之外,我们还定期看到攻击者使用自己建立的专用VPN网络。

通过从世界各地的服务器数据中心租用几台服务器并使用OpenVPN之类的开源软件建立专用VPN。尽管来自私人VPN网络的连接仍然来自世界各地看似无关的IP地址,但这种流量实际上更容易跟踪。一旦我们知道某个主要攻击参与者正在使用出口节点,就可以对出口节点IP地址建立的连接做追踪。例如,除了从私有VPN出口节点管理C&C服务器之外,参与者还可能在侦查受攻击者的目标网络。

VPN出口节点

在下表中列出了已知的关联IP地址。时间范围是保守统计出来的;IP地址可能已经使用了较长时间。

| IP地址 | 初见 | 最后一次活跃 |

|---|---|---|

| 5.135.120.57 | 18/12/4 | 19/1/24 |

| 5.135.199.25 | 19/3/3 | 19/3/3 |

| 31.7.62.48 | 18-9 / 26 | 18-9 / 29 |

| 51.77.11.46 | 19年7月1日 | 19年7月2日 |

| 54.36.73.108 | 19年7月22日 | 19/10/05 |

| 54.37.48.172 | 19/10/22 | 19/11/05 |

| 54.38.124.150 | 10/28/18 | 11/17/18 |

| 88.150.221.107 | 19/26/19 | 19/11/07 |

| 91.134.203.59 | 18-9 / 26 | 18/12/4 |

| 109.169.89.103 | 18/12/2 | 12/14/18 |

| 109.200.24.114 | 18/11/19 | 18/12/25 |

| 137.74.80.220 | 18-9 / 29 | 18-10-23 |

| 137.74.157.84 | 12/18/18 | 19/10/21 |

| 185.122.56.232 | 18-9 / 29 | 11/4/18 |

| 185.125.204.57 | 18/10/25 | 1/14/19 |

| 185.175.138.173 | 1/19/19 | 19/1/22 |

| 188.165.119.138 | 10/8/18 | 18/11/19 |

| 193.70.71.112 | 19/3/7 | 19/3/17 |

| 195.154.41.72 | 19-1-13 | 19/1/20 |

| 213.32.113.159 | 19/6/30 | 19/16/19 |

| 216.244.93.137 | 18/12/10 | 18/12/21 |

表3.APT33专用VPN出口节点关联出来的的IP地址

专用VPN出口节点似乎也用于侦查与石油工业供应链相关的网络。表3中的某些IP地址是在中东的一家石油勘探公司和军事医院以及美国的一家石油公司的网络上进行侦察的。

图2. APT33对专用VPN网络的使用

APT33使用其专用VPN网络访问渗透测试公司的网站,Webmail,有关漏洞的网站以及与加密货币有关的网站、还有阅读黑客博客和论坛。

IOCs

| 文档名称 | SHA256 | 检测名称 |

|---|---|---|

| MsdUpdate.exe | e954ff741baebb173ba45fbcfdea7499d00d8cfa2933b69f6cc0970b294f9ffd | Trojan.Win32.NYMERIA.MLR |

| MsdUpdate.exe | b58a2ef01af65d32ca4ba555bd72931dc68728e6d96d8808afca029b4c75d31e | Trojan.Win32.SCAR.AB |

| MsdUpdate.exe | a67461a0c14fc1528ad83b9bd874f53b7616cfed99656442fb4d9cdd7d09e449 | 木马Win32.SCAR.AC |

| MsdUpdate.exe | c303454efb21c0bf0df6fb6c2a14e401efeb57c1c574f63cdae74ef74a3b01f2 | Trojan.Win32.NYMERIA.MLW |

3507

3507

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?