实现原理

实现原理

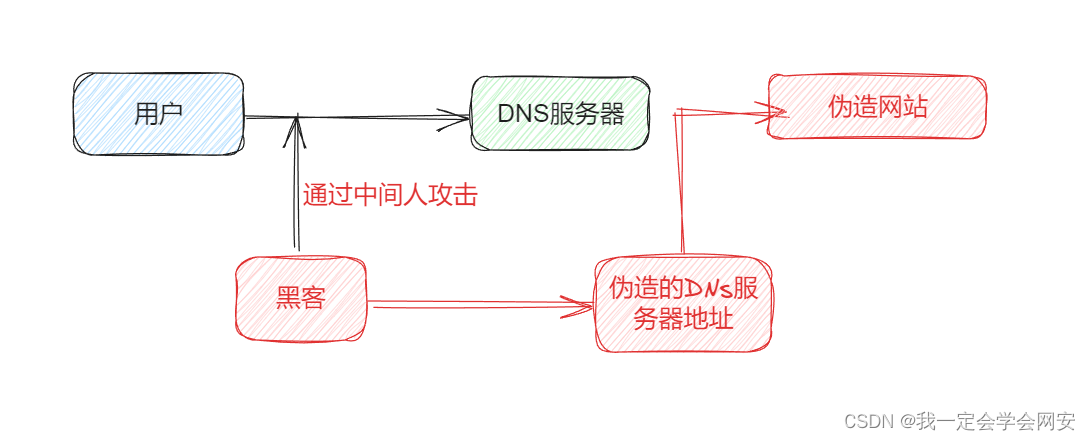

DNS 毒化攻击是一种针对 DNS(Domain Name System)协议的攻击方式,其原理是通过篡改 DNS 响应数据包中的域名和 IP 地址的映射关系,从而将用户访问的网站重定向到攻击者控制的恶意网站上。具体来说,攻击者会发送伪造的 DNS 响应数据包给用户或中间服务器,其中包含了虚假的域名和相应的 IP 地址映射关系。当用户或服务器接收到这样的响应后,就会把错误的映射记录到本地 DNS 缓存中,导致以后的请求都会被重定向到攻击者的恶意网站上,从而达到攻击的目的

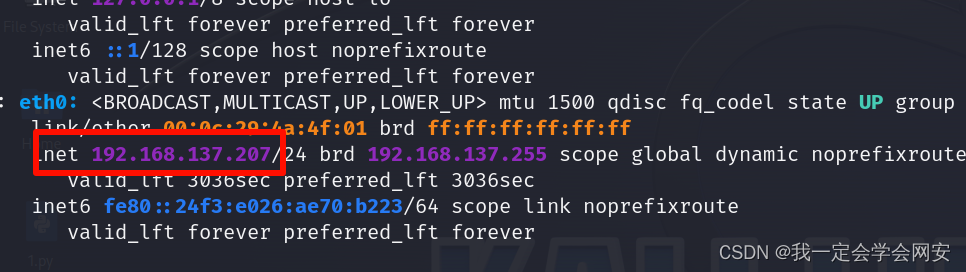

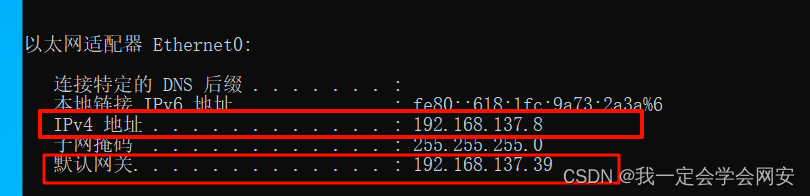

所需信息: 攻击者网关:192.168.137.39 目标IP:192.168.137.8

攻击者IP:192.168.137.207 软件:ettercap 本地服务:Apache服务

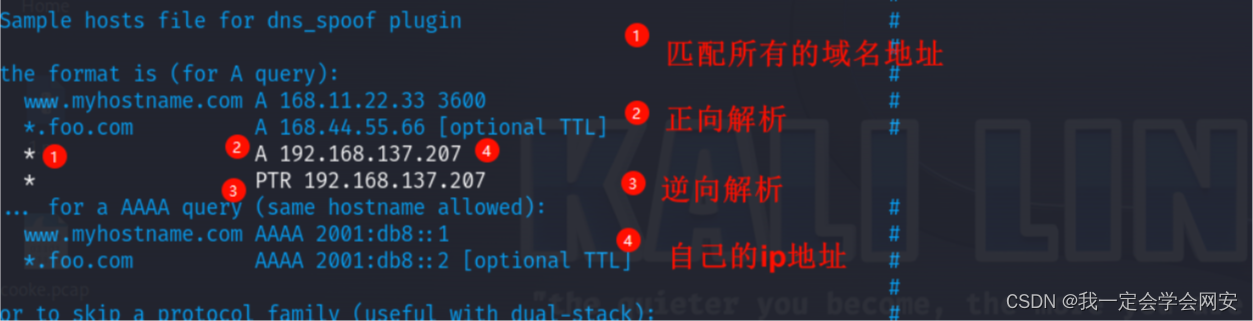

1.修改 errtercap 的DNS配置文件

vim /etc/ettercap/etter.dns 2.启动Apache服务器

2.启动Apache服务器

3. 查看Winserve(用户)的IP和kali是否在相同的网络下

4.命令行运行:ettercap -G, 运行ettercap软件 点击ACCEPT(对号)

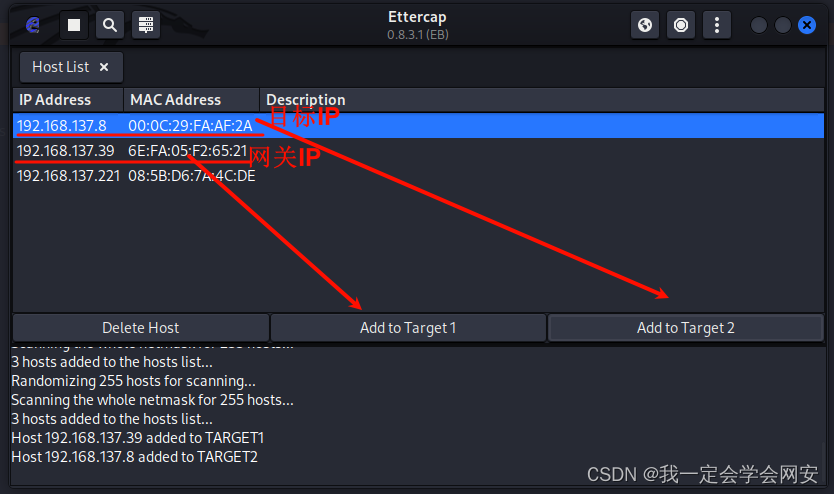

5然后扫描局域网内的主机 扫描完后选择网关IP,点击“add Target1” 目标主机加入target2

5然后扫描局域网内的主机 扫描完后选择网关IP,点击“add Target1” 目标主机加入target2

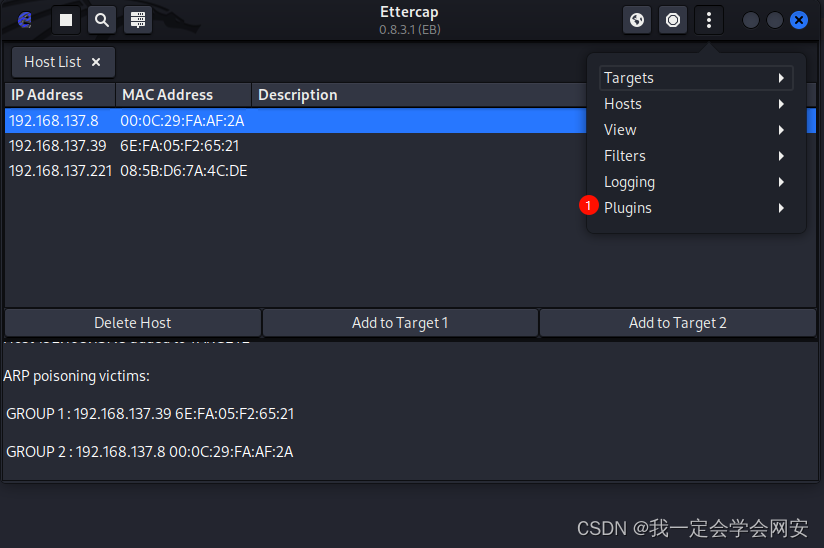

6.选择成功后,点击MITM菜单,选择“ARP poisoning...”配置ARP欺骗

6.选择成功后,点击MITM菜单,选择“ARP poisoning...”配置ARP欺骗

点击ettercap菜单,选择Plugins

点击ettercap菜单,选择Plugins

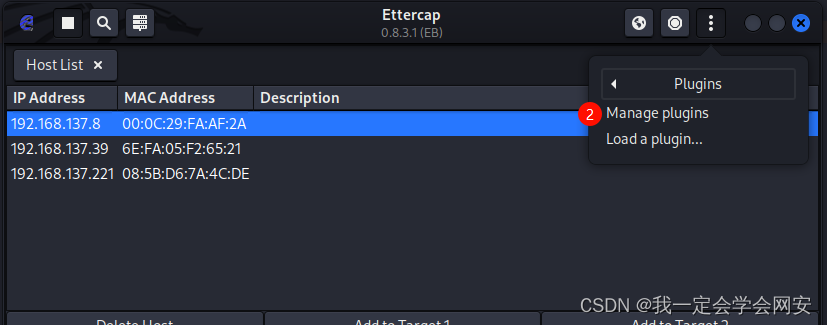

选择Manage plugins菜单

选择Manage plugins菜单

双击选择dns_spoof 后启动攻击按钮

双击选择dns_spoof 后启动攻击按钮

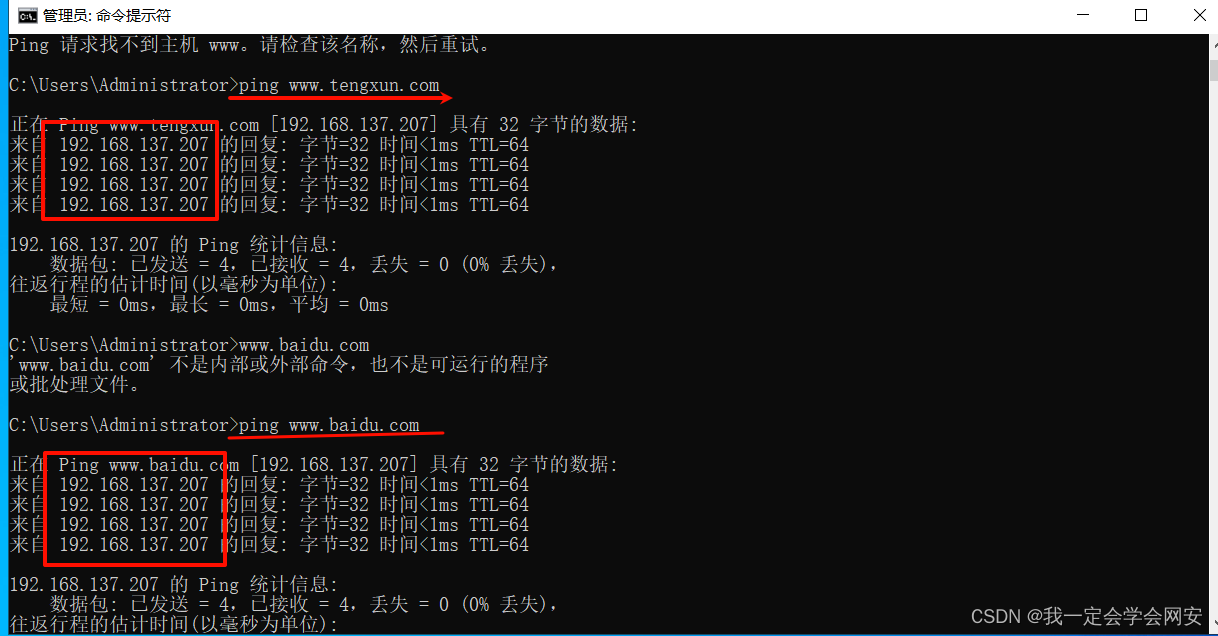

上述攻击步骤完成后,然后登录靶机上ping各种域名都会有响应。而且都是攻击者的回应

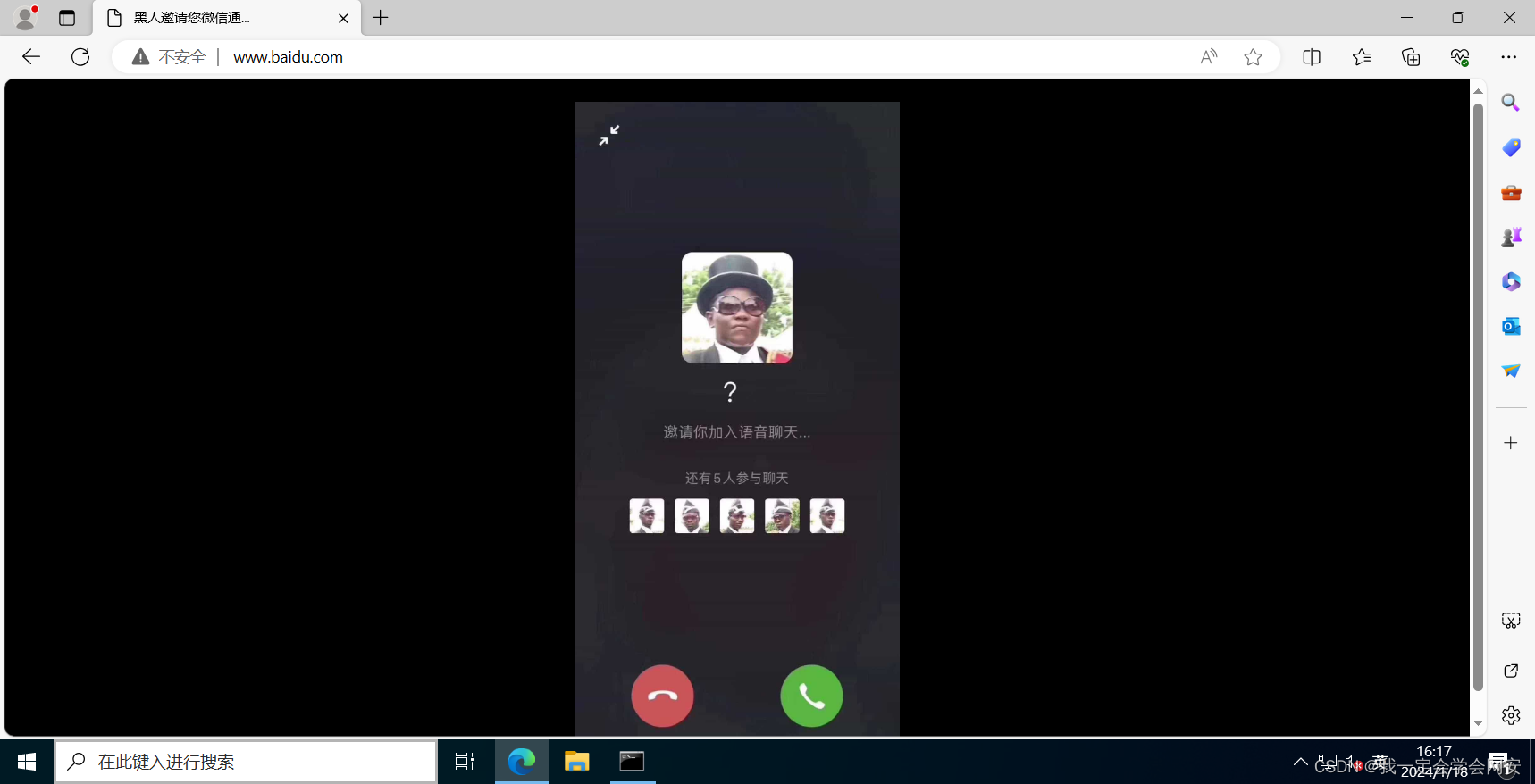

上述攻击步骤完成后,然后登录靶机上ping各种域名都会有响应。而且都是攻击者的回应 而且靶机上访问的所有网站的资源都是攻击者的服务器资源,如下图。换句话说就是:攻击者可以获取用户的一些敏感信息。

而且靶机上访问的所有网站的资源都是攻击者的服务器资源,如下图。换句话说就是:攻击者可以获取用户的一些敏感信息。

2071

2071

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?